E o Ubuntu recebeu uma atualização para corrigir 17 vulnerabilidades. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a equipe de segurança do Ubuntu da Canonical publicou hoje uma série de atualizações de segurança do kernel Linux para todas as versões suportadas do Ubuntu Linux para resolver nada menos que 17 vulnerabilidades de segurança.

Ubuntu recebeu uma atualização para corrigir 17 vulnerabilidades

As novas atualizações de segurança do kernel Linux ocorrem cerca de um mês após as atualizações anteriores do kernel, que abordaram as falhas Intel “MMIO Stale Data.

Um total de 17 vulnerabilidades de segurança foram corrigidas nas novas atualizações do kernel do Ubuntu, que afetam os sistemas Ubuntu 22.04 LTS, Ubuntu 20.04 LTS e Ubuntu 18.04 LTS, bem como as versões Ubuntu 16.04 e Ubuntu 14.04 ESM (Extended Security Maintenance).

Para usuários do Ubuntu 22.04 LTS (Jammy Jellyfish), a nova atualização do kernel corrige CVE-2022-1974 e CVE-2022-1975, duas vulnerabilidades descobertas por Duoming Zhou no subsistema NFC do kernel Linux, o que pode permitir que um invasor local privilegiado cause uma negação de serviço (falha do sistema) ou possivelmente executar código arbitrário, bem como CVE-2022-1734, uma vulnerabilidade de uso após a liberação encontrada na implementação do driver de dispositivo Marvell NFC, que pode permitir que um invasor local cause uma negação de serviço (sistema) ou executar código arbitrário.

Também corrigido nos pacotes do kernel Linux do Ubuntu 22.04 LTS está CVE-2022-0500, uma falha descoberta na implementação eBPF do kernel Linux, e CVE-2022-33981, uma vulnerabilidade use-after-free descoberta por Minh Yuan no kernel Linux driver de disquete.

Ambos os problemas podem permitir que um invasor local privilegiado cause uma negação de serviço (travamento do sistema) ou possivelmente execute código arbitrário, e o último também afeta os sistemas Ubuntu 20.04 LTS e 18.04 LTS executando o kernel Linux 5.4 LTS.

Outro problema de segurança afetou os usuários do Ubuntu 22.04 LTS, ou seja, CVE-2022-1789, uma falha descoberta por Yongkang Jia na implementação do hipervisor KVM do kernel Linux, que poderia permitir que um invasor em uma máquina virtual convidada causasse uma negação de serviço no host operacional sistema e quebrá-lo.

Esse problema também afeta os pacotes de kernel dos sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS que executam o kernel Linux 5.4 LTS.

Para usuários do Ubuntu 20.04 LTS e Ubuntu 18.04 LTS que executam o kernel Linux 5.4 LTS, as novas atualizações de segurança do kernel também abordam o CVE-2022-1195, uma vulnerabilidade de uso posterior descoberta na implementação dos protocolos 6pack e mkiss, bem como CVE-2022 -1199, CVE-2022-1204 e CVE-2022-1205, três falhas descobertas por Duoming Zhou na implementação do protocolo de rádio amador AX.25.

Esses problemas podem permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário, e três deles também afetam os sistemas Ubuntu 18.04 LTS que executam o kernel Linux 4.15.

Para usuários do Ubuntu 18.04 LTS que executam o kernel Linux 4.15, bem como usuários do Ubuntu 16.04 ESM e Ubuntu 14.04 ESM, as novas atualizações de segurança do kernel corrigem vários outros problemas, incluindo CVE-2021-4197, uma falha descoberta por Eric Biederman na migração do processo cgroup implementação que pode permitir que um invasor local obtenha privilégios administrativos e CVE-2022-1011, uma vulnerabilidade de uso posterior descoberta por Jann Horn do Google Project Zero no sistema de arquivos FUSE, que pode permitir que um invasor local cause uma negação de service (travamento do sistema) ou possivelmente executar código arbitrário.

O mesmo vale para CVE-2022-1198, uma vulnerabilidade use-after-free descoberta por Duoming Zhou na implementação do protocolo 6pack, CVE-2022-1516, uma falha descoberta na implementação dos protocolos de rede X.25, CVE-2022-28389, um double-free descoberto na implementação da interface Microchip CAN BUS Analyzer, e CVE-2022-2380, uma falha descoberta por Zheyu Ma no driver de framebuffer Silicon Motion SM712.

Todos esses problemas de segurança podem permitir que um invasor local cause uma negação de serviço (travamento do sistema).

Por fim, os sistemas Ubuntu 18.04 LTS, Ubuntu 16.04 ESM e Ubuntu 14.04 ESM executando o kernel Linux 4.15 foram afetados pelo CVE-2022-1353, um problema de segurança descoberto na implementação PF_KEYv2 do kernel Linux, que pode permitir que um invasor local exponha informações confidenciais (memória do kernel).

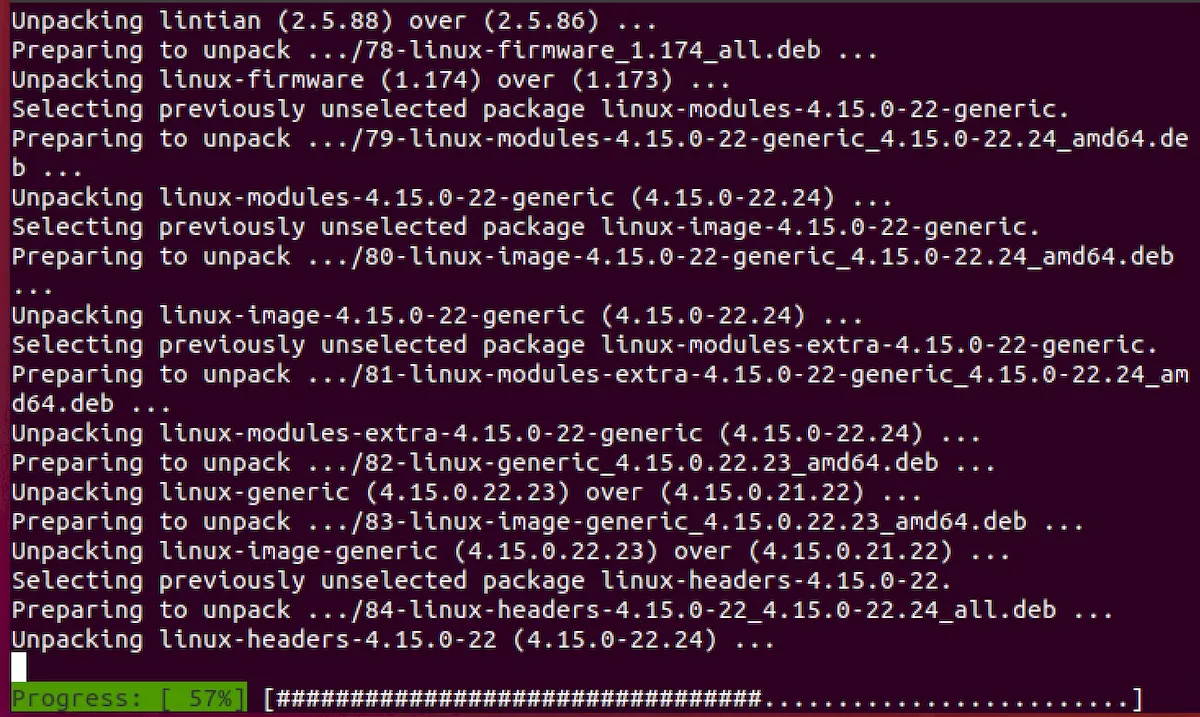

Para corrigir essas 17 novas vulnerabilidades, a Canonical pede a todos os usuários do Ubuntu que atualizem suas instalações o mais rápido possível para as novas versões do kernel disponíveis nos repositórios (linux-image 5.15.0.41.43 para Ubuntu 22.04 LTS, linux-image 5.4.0.122. 123 para Ubuntu 20.04 LTS, linux-image 5.4.0-122.138~18.04.1 para Ubuntu 18.04.6 LTS e linux-image 4.15.0.189.174 para Ubuntu 18.04 LTS).

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

Para atualizar seus PCs Ubuntu, use o utilitário Software Updater, ou execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.