Um dos destaques da mais recente atualização do serviço, a varredura de código do GitHub agora encontra mais vulnerabilidades de segurança.

O GitHub é uma plataforma de hospedagem de código e arquivos com controle de versão usando o Git que permite que programadores, utilitários ou qualquer usuário cadastrado na plataforma contribuam em projetos privados e/ou Open Source de qualquer lugar do mundo.

Agora, o GitHub lançou novos recursos de análise de varredura de código baseados em aprendizado de máquina que descobrirão automaticamente vulnerabilidades de segurança mais comuns antes que elas acabem em produção.

Varredura de código do GitHub agora encontra mais vulnerabilidades de segurança

Sim. A varredura de código do GitHub agora encontra mais vulnerabilidades de segurança. Esses novos recursos de análise estática experimental agora estão disponíveis para repositórios JavaScript e TypeScript GitHub na versão beta pública.

“Com os novos recursos de análise, a varredura de código pode apresentar ainda mais alertas para quatro padrões de vulnerabilidade comuns: cross-site scripting (XSS), injeção de caminho, injeção de NoSQL e injeção de SQL”, disseram Tiferet Gazit e Alona Hlobina, do GitHub.

“Juntos, esses quatro tipos de vulnerabilidades são responsáveis por muitas das vulnerabilidades recentes (CVEs) no ecossistema JavaScript/TypeScript, e melhorar a capacidade de varredura de código para detectar essas vulnerabilidades no início do processo de desenvolvimento é fundamental para ajudar os desenvolvedores a escrever códigos mais seguros.”

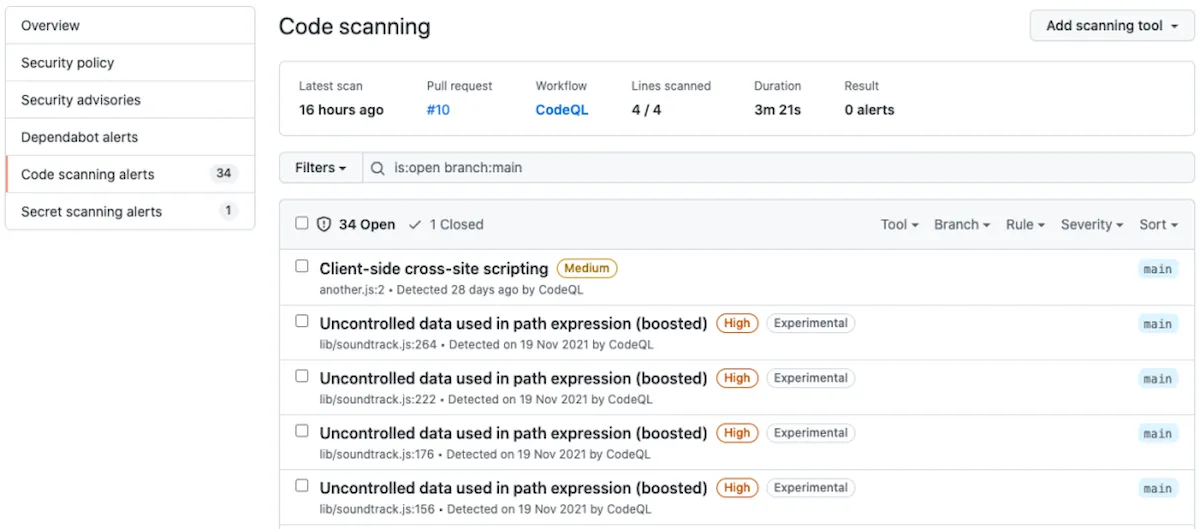

As vulnerabilidades de segurança descobertas pelos novos recursos de análise de código experimental aparecerão como alertas na guia ‘Segurança’ dos repositórios registrados.

Esses novos alertas são marcados com um rótulo ‘Experimental‘ e também estarão disponíveis na guia pull requests.

O mecanismo de análise de código CodeQL, que alimenta a varredura de código do GitHub, foi adicionado aos recursos da plataforma depois que o GitHub adquiriu a plataforma de análise de código Semmle em setembro de 2019.

O GitHub lançou a primeira versão beta de varredura de código no GitHub Satellite em maio de 2020 e anunciou sua disponibilidade geral quatro meses depois, em setembro de 2020.

Durante o teste beta, o recurso de verificação de código foi usado para verificar mais de 12.000 repositórios 1,4 milhão de vezes e encontrou mais de 20.000 problemas de segurança, incluindo falhas de execução remota de código (RCE), injeção de SQL e scripts entre sites (XSS).

A verificação de código do GitHub é gratuita para repositórios públicos e está disponível como um recurso de segurança avançada do GitHub para repositórios privados do GitHub Enterprise.

Para configurar a análise de código para seu código JavaScript/TypeScript, você pode seguir estas instruções. Os novos recursos estão disponíveis para as suítes de análise de segurança estendida e de segurança e qualidade da verificação de código.

“É importante observar que, enquanto continuamos a melhorar e testar nossos modelos de aprendizado de máquina, essa nova análise experimental pode ter uma taxa de falsos positivos mais alta em relação aos resultados de nossa análise CodeQL padrão.”, acrescentaram Gazit e Hlobina.

“Assim como na maioria dos modelos de aprendizado de máquina, os resultados melhorarão com o tempo.”