Descoberta pela analista de malware rivitna, a versão Linux do ransomware Akira mira servidores VMware ESXi.

O Akira surgiu pela primeira vez em março de 2023, visando sistemas Windows em vários setores, incluindo educação, finanças, imóveis, manufatura e consultoria.

A operação de ransomware Akira usa um criptografador Linux para criptografar máquinas virtuais VMware ESXi em ataques de dupla extorsão contra empresas em todo o mundo.

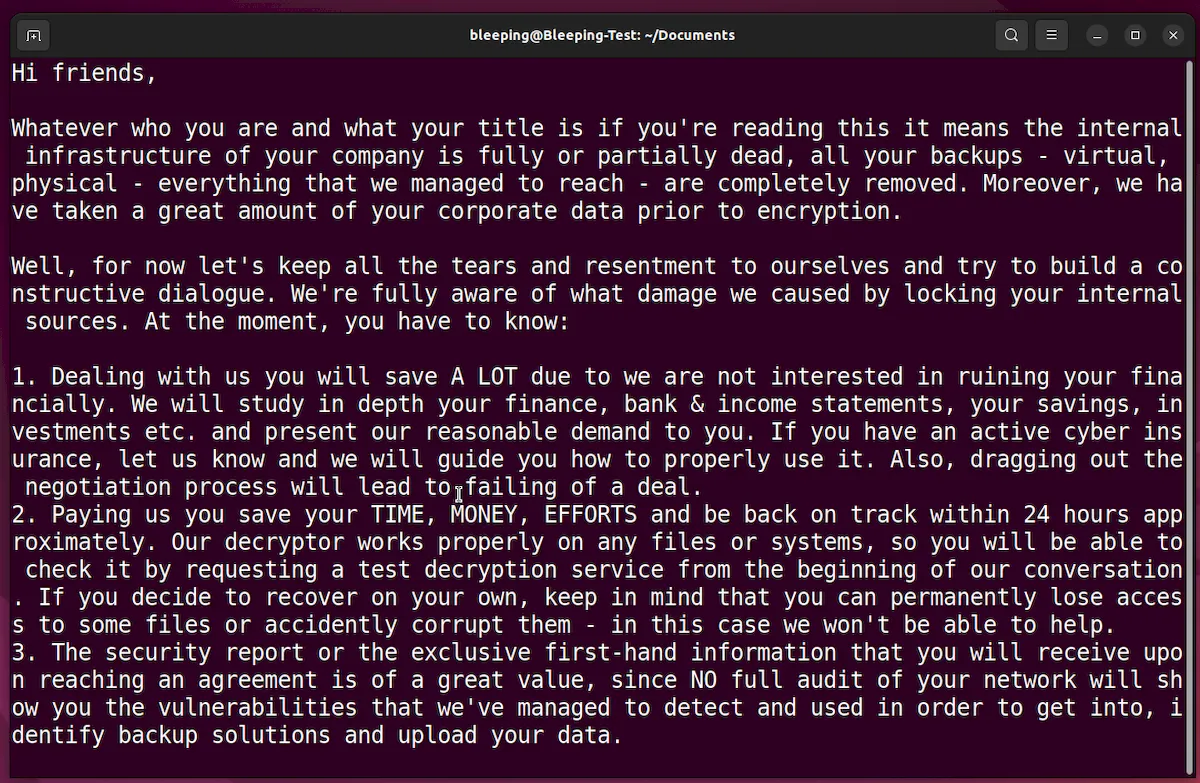

Como outras gangues de ransomware voltadas para empresas, os agentes de ameaças roubam dados de redes violadas e criptografam arquivos para realizar dupla extorsão nas vítimas, exigindo pagamentos que chegam a vários milhões de dólares.

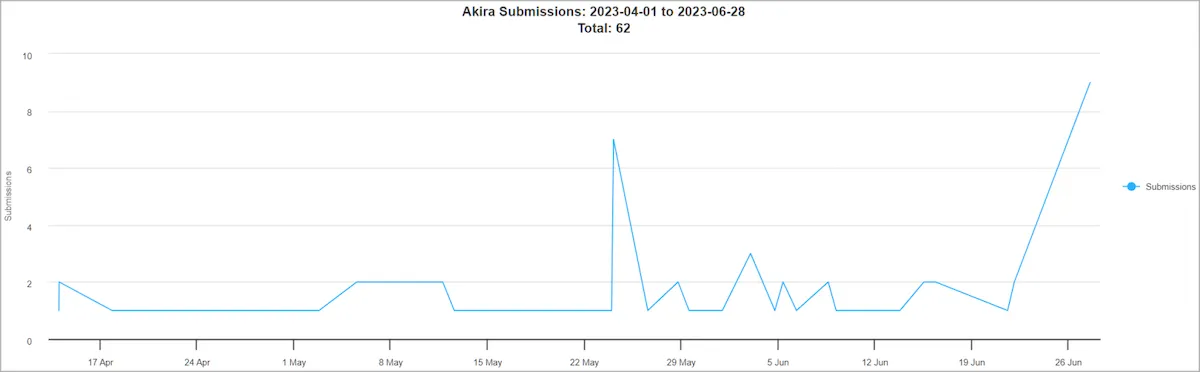

Desde o lançamento, a operação de ransomware fez mais de 30 vítimas apenas nos Estados Unidos, com dois picos de atividade distintos em envios de ID Ransomware no final de maio e no presente.

A versão Linux do Akira foi descoberta pela analista de malware rivitna, que compartilhou uma amostra do novo criptografador no VirusTotal na semana passada.

Versão Linux do ransomware Akira mira servidores VMware ESXi

A análise do BleepingComputer do criptografador Linux mostra que ele tem um nome de projeto ‘Esxi_Build_Esxi6’, indicando que os agentes de ameaças o projetaram especificamente para atingir os servidores VMware ESXi.

Por exemplo, um dos arquivos de código-fonte do projeto é /mnt/d/vcprojects/Esxi_Build_Esxi6/argh.h.

Nos últimos anos, as gangues de ransomware criaram cada vez mais criptografadores Linux personalizados para criptografar servidores VMware ESXi à medida que a empresa passou a usar máquinas virtuais para servidores para melhorar o gerenciamento de dispositivos e o uso eficiente de recursos.

Ao direcionar os servidores ESXi, um agente de ameaça pode criptografar muitos servidores em execução como máquinas virtuais em uma única execução do criptografador de ransomware.

No entanto, ao contrário de outros criptografadores VMware ESXi analisados pelo BleepingComputer, os criptografadores do Akira não contêm muitos recursos avançados, como o desligamento automático de máquinas virtuais antes de criptografar arquivos usando o comando esxcli.

Com isso dito, o binário suporta alguns argumentos de linha de comando que permitem que um invasor personalize seus ataques:

- -p –encryption_path (caminhos de arquivo/pasta de destino)

- -s –share_file (caminho da unidade de rede de destino)

- – n –encryption_percent (porcentagem de criptografia)

- –fork (cria um processo filho para criptografia)

O parâmetro -n é particularmente notável, pois permite que os invasores definam quantos dados são criptografados em cada arquivo.

Quanto menor essa configuração, mais rápida a criptografia, mas maior a probabilidade de as vítimas conseguirem recuperar seus arquivos originais sem pagar resgate.

Ao criptografar arquivos, o criptografador Linux Akira terá como alvo as seguintes extensões:

.4dd, .accdb, .accdc, .accde, .accdr, .accdt, .accft, .adb, .ade, .adf, .adp, .arc, .ora, .alf, .ask, .btr, .bdf, .cat, .cdb, .ckp, .cma, .cpd, .dacpac, .dad, .dadiagrams, .daschema, .db-shm, .db-wa, .db3, .dbc, .dbf, .dbs, .dbt, .dbv, .dbx, .dcb, .dct, .dcx, .dlis, .dp1, .dqy, .dsk, .dsn, .dtsx, .eco, .ecx, .edb, .epim, .exb, .fcd, .fdb, .fic, .fmp, .fmp12, .fmps, .fp3, .fp4, .fp5, .fp7, .fpt, .frm, .gdb, .grdb, .gwi, .hdb, .his, .idb, .ihx, .itdb, .itw, .jet, .jtx, .kdb, .kexi, .kexic, .kexis, .lgc, .lwx, .maf, .maq, .mar, .mas, .mav, .mdb, .mdf, .mpd, .mrg, .mud, .mwb, .myd, .ndf, .nnt, .nrmlib, .ns2, .ns3, .ns4, .nsf, .nv2, .nwdb, .nyf, .odb, .oqy, .orx, .owc, .p96, .p97, .pan, .pdb, .pdm, .pnz, .qry, .qvd, .rbf, .rctd, .rod, .rodx, .rpd, .rsd, .sas7bdat, .sbf, .scx, .sdb, .sdc, .sdf, .sis, .spq, .sqlite, .sqlite3, .sqlitedb, .temx, .tmd, .tps, .trc, .trm, .udb, .usr, .v12, .vis, .vpd, .vvv, .wdb, .wmdb, .wrk, .xdb, .xld, .xmlff, .abcddb, .abs, .abx, .accdw, .adn, .db2, .fm5, .hjt, .icg, .icr, .lut, .maw, .mdn, .mdt, .vdi, .vhd, .vmdk, .pvm, .vmem, .vmsn, .vmsd, .nvram, .vmx, .raw, .qcow2, .subvo, .bin, .vsv, .avhd, .vmrs, .vhdx, .avdx, .vmcx, .iso

Estranhamente, o armário Linux parece pular as seguintes pastas e arquivos, todos relacionados a pastas e executáveis do Windows, indicando que a variante Linux do Akira foi portada da versão Windows.

winnt, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, informações de volume do sistema, inicialização, Windows, Trend Micro, .exe, .dll, .lnk, .sys, .msi

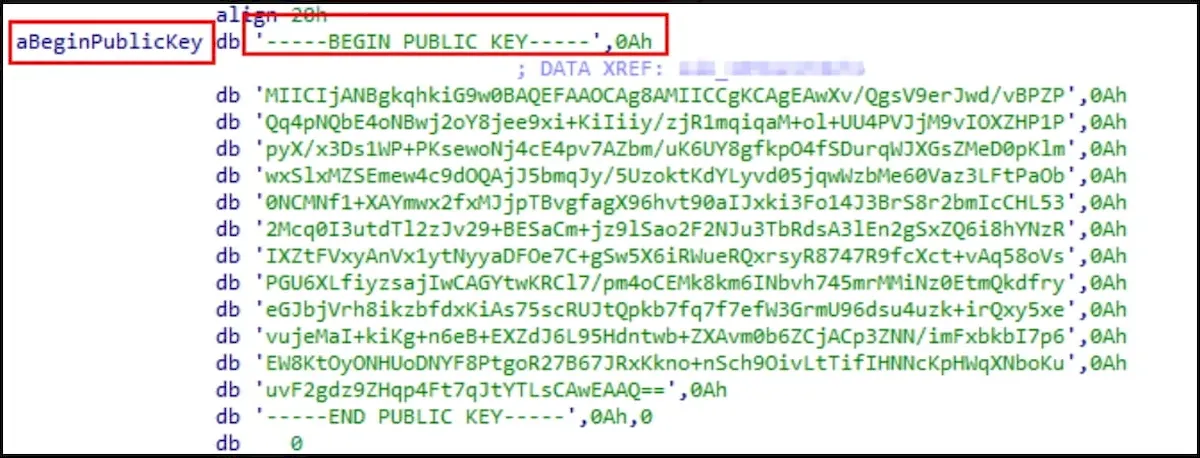

Os analistas da Cyble, que também publicaram um relatório sobre a versão Linux do Akira hoje, explicam que o criptografador inclui uma chave pública de criptografia RSA e utiliza vários algoritmos de chave simétrica para a criptografia de arquivos, incluindo AES, CAMELLIA, IDEA-CB e DES.

A chave simétrica é usada para criptografar os arquivos das vítimas e, em seguida, é criptografada com a chave pública RSA. Isso impede o acesso à chave de descriptografia, a menos que você tenha a chave de descriptografia privada RSA mantida apenas pelos invasores.

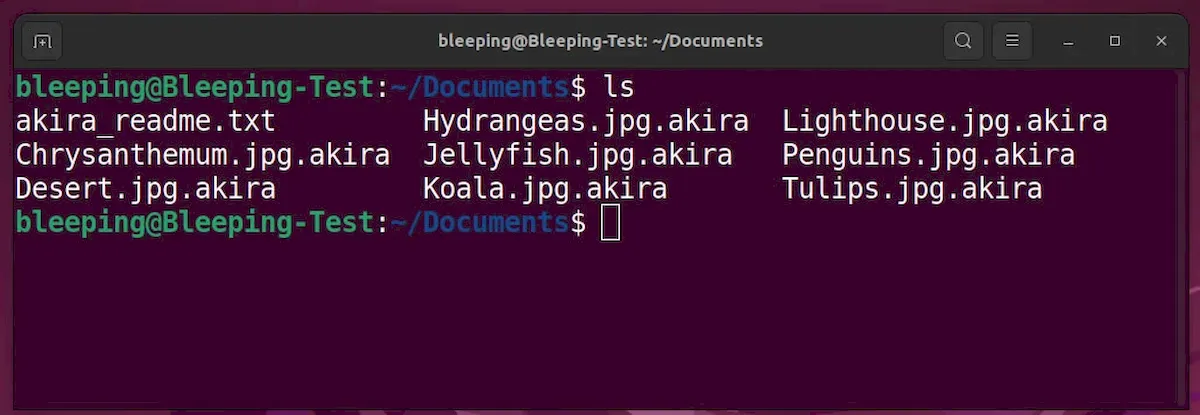

Os arquivos criptografados serão renomeados para ter a extensão .akira, e uma nota de resgate codificada chamada akira_readme.txt será criada em cada pasta no dispositivo criptografado.

A expansão do escopo de segmentação de Akira se reflete no número de vítimas anunciadas pelo grupo recentemente, o que apenas torna a ameaça mais grave para organizações em todo o mundo.

Infelizmente, adicionar suporte ao Linux é uma tendência crescente entre os grupos de ransomware, com muitos usando ferramentas prontamente disponíveis para fazer isso, pois essa é uma maneira fácil e quase infalível de aumentar os lucros.

Outras operações de ransomware que utilizam criptografadores de ransomware Linux, com a maioria voltada para o VMware ESXi, incluem Royal, Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX e Hive.