Em recente atualização de um comunicado de segurança, a VMware alerta que a falha crítica do vRealize está sendo explorada.

A VMware atualizou um comunicado de segurança publicado há duas semanas para alertar os clientes de que uma vulnerabilidade crítica agora corrigida que permite a execução remota de código está sendo explorada ativamente em ataques.

VMware alerta que a falha crítica do vRealize está sendo explorada

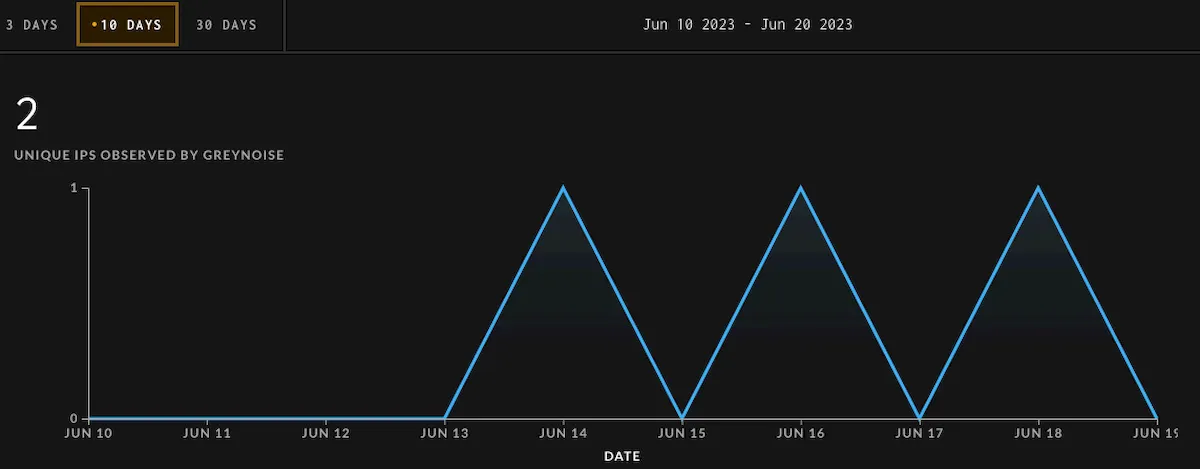

Este aviso segue vários avisos da empresa de segurança cibernética GreyNoise, o primeiro emitido uma semana depois que a VMware corrigiu a falha de segurança em 15 de junho e apenas dois dias depois que o pesquisador de segurança Sina Kheirkhah compartilhou detalhes técnicos e código de exploração de prova de conceito.

“A VMware confirmou que a exploração do CVE-2023-20887 está sendo explorada”, disse a empresa.

“Observamos tentativas de varredura em massa utilizando o código de prova de conceito mencionado acima em uma tentativa de lançar um shell reverso que se conecta de volta a um servidor controlado pelo invasor para receber mais comandos”, disse o analista de pesquisa da GreyNoise, Jacob Fisher.

O CEO da GreyNoise, Andrew Morris, também alertou os administradores da VMware sobre essa atividade maliciosa em andamento hoje cedo, o que provavelmente levou a VMware a atualizar seu comunicado.

O GreyNoise agora fornece uma tag dedicada para ajudar a rastrear os endereços IP observados ao tentar explorar o CVE-2023-20887.

A vulnerabilidade afeta o VMware Aria Operations for Networks (anteriormente vRealize Network Insight), uma ferramenta de análise de rede que ajuda os administradores a otimizar o desempenho da rede ou gerenciar implantações VMware e Kubernetes.

Atores de ameaças não autenticados podem explorar essa falha de injeção de comando em ataques de baixa complexidade que não exigem interação do usuário.

“O VMware Aria Operations for Networks (vRealize Network Insight) é vulnerável à injeção de comandos ao aceitar a entrada do usuário por meio da interface Apache Thrift RPC”, explicou Kheirkhah em uma análise de causa raiz do bug de segurança.

“Esta vulnerabilidade permite que um invasor remoto não autenticado execute comandos arbitrários no sistema operacional subjacente como usuário root.”

Nenhuma solução alternativa está disponível para remover o vetor de ataque para CVE-2023-20887, portanto, os administradores devem corrigir todas as instalações locais do VMware Aria Operations Networks 6.x para garantir que estejam protegidas contra ataques contínuos.

Uma lista completa de patches de segurança para todas as versões vulneráveis do Aria Operations for Networks está disponível no site Customer Connect da VMware.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.