Além do Virtualbox, Safari, Windows 11, Microsoft Teams e Firefox, 5 vulnerabilidades no Ubuntu foram exploradas na Pwn2Own 2022.

Os resultados dos três dias da competição Pwn2Own 2022, que é realizada anualmente como parte da conferência CanSecWest, foram anunciados recentemente por meio de uma postagem no blog.

Técnicas de trabalho para explorar vulnerabilidades anteriormente desconhecidas foram demonstradas na edição deste ano para Ubuntu Desktop, Virtualbox, Safari, Windows 11, Microsoft Teams e Firefox.

No total, 25 ataques bem-sucedidos foram demonstrados e três tentativas terminaram em fracasso.

Os ataques usaram as últimas versões estáveis de aplicativos, navegadores e sistemas operacionais com todas as atualizações disponíveis e nas configurações padrão. O valor total da remuneração paga foi de US$ 1.155.000.

O Pwn2Own Vancouver de 2022 está em andamento, e o 15º aniversário do concurso já viu algumas pesquisas incríveis em exibição.

Mas não foi apenas o Windows que foi hackeado. A competição demonstrou cinco tentativas bem-sucedidas de explorar vulnerabilidades anteriormente desconhecidas no Ubuntu Desktop, feitas por diferentes equipes de participantes.

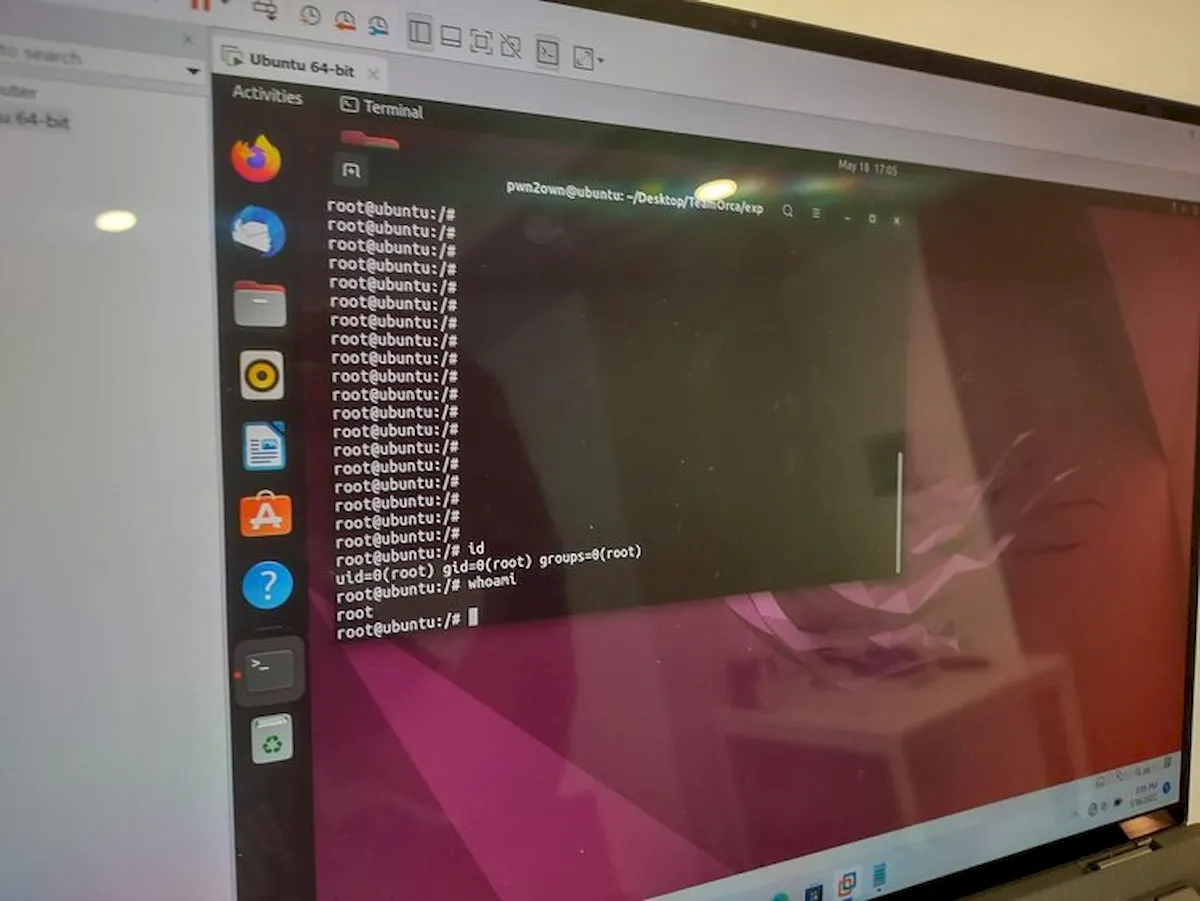

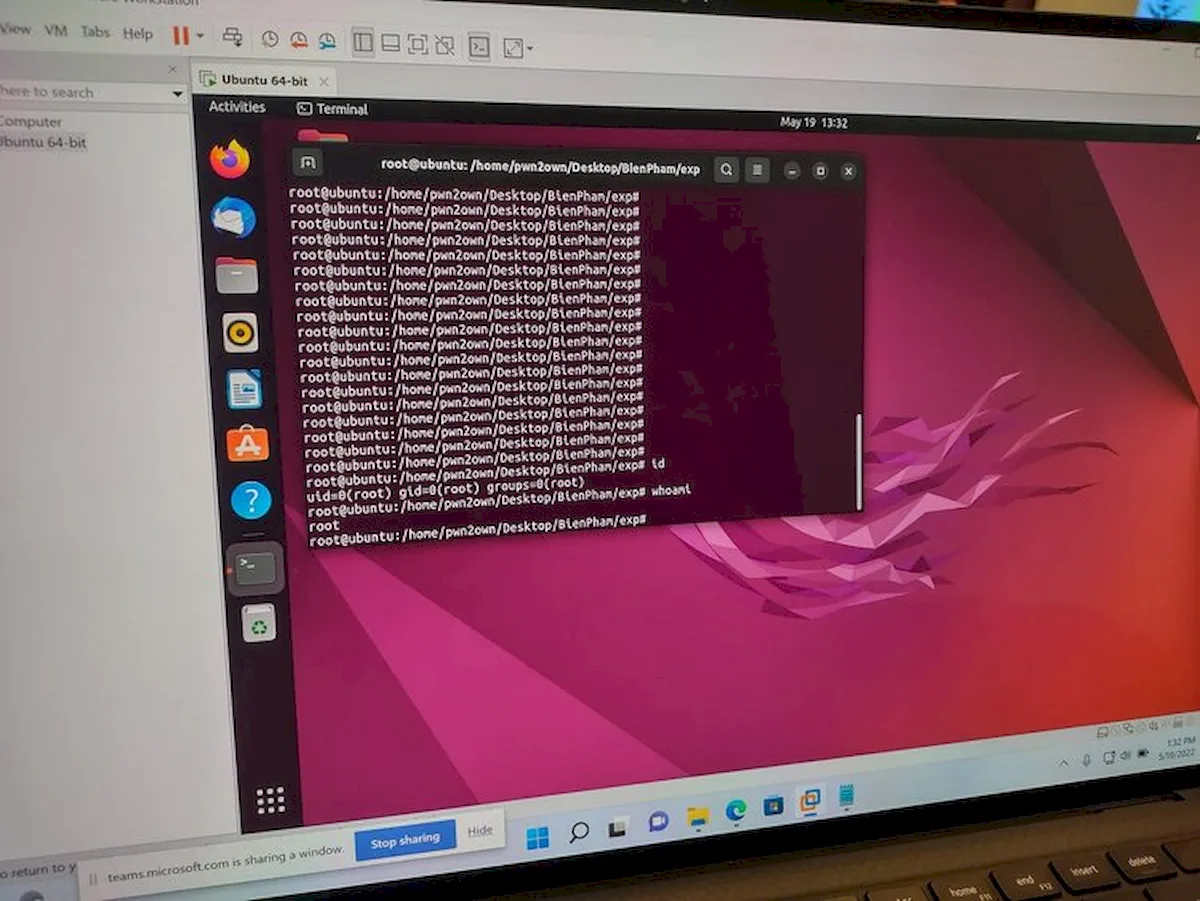

5 vulnerabilidades no Ubuntu foram exploradas na Pwn2Own 2022

Um prêmio de US$ 40.000 foi concedido por demonstrar a escalada de privilégios locais no Ubuntu Desktop, explorando dois estouros de buffer e problemas duplos livres.

Quatro bônus, no valor de US$ 40.000 cada, foram pagos para demonstrar a escalada de privilégios explorando vulnerabilidades relacionadas ao acesso à memória após o lançamento (Use-After-Free).

“SUCESSO – Keith Yeo ( @kyeojy ) ganhou $ 40K e 4 pontos Master of Pwn por uma exploração Use-After-Free no Ubuntu Desktop.”

Quais componentes do problema ainda não foram relatados, de acordo com os termos da competição, informações detalhadas sobre todas as vulnerabilidades demonstradas de 0 dias serão publicadas somente após 90 dias, que são dados para a preparação de atualizações pelos fabricantes para remoção de vulnerabilidades.

“SUCESSO – Na tentativa final no dia 2, Zhenpeng Lin (@Markak_), Yueqi Chen (@Lewis_Chen_) e Xinyu Xing (@xingxinyu) da equipe TUTELARY da Northwestern University demonstraram com sucesso um bug Use After Free que levou à elevação de privilégios no Ubuntu Área de Trabalho. Isso lhe rende $ 40.000 e 4 pontos Master of Pwn.”

A equipe Orca of Sea Security (security.sea.com) conseguiu executar 2 bugs no Ubuntu Desktop: um Out-of-Bounds Write (OOBW) e Use-After-Free (UAF), ganhando $ 40.000 e 4 Master of Pwn Points.”

SUCESSO: A equipe Orca of Sea Security (security.sea.com) conseguiu executar 2 bugs no Ubuntu Desktop: um Write-Out-Bounds (OOBW) e Use-After-Free (UAF), ganhando $ 40.000 e 4 Master de pontos Pwn.

Dos outros ataques que puderam ser realizados com sucesso, podemos citar os seguintes:

- 100 mil dólares para o desenvolvimento de um exploit para o Firefox, que permitiu, ao abrir uma página especialmente desenhada, contornar o isolamento da sandbox e executar código no sistema.

- US$ 40.000 para demonstrar uma exploração que aproveita um estouro de buffer no Oracle Virtualbox para fazer logout de um convidado.

- $ 50.000 para executar o Apple Safari (estouro de buffer).

- $ 450.000 para hacks do Microsoft Teams (diferentes equipes demonstraram três hacks com uma recompensa de $ 150.000 cada).

- $ 80.000 (dois bônus de $ 40.000) para aproveitar os estouros de buffer e o escalonamento de privilégios no Microsoft Windows 11.

- $ 80.000 (dois bônus de $ 40.000) para explorar um bug no código de verificação de acesso para elevar seus privilégios no Microsoft Windows 11.

- $ 40k para explorar o estouro de inteiros para elevar seus privilégios no Microsoft Windows 11.

- $ 40.000 para explorar uma vulnerabilidade Use-After-Free no Microsoft Windows 11.

- US$ 75.000 para demonstrar um ataque ao sistema de infoentretenimento de um carro Tesla Model 3. A exploração usou estouro de buffer e bugs duplos gratuitos, juntamente com uma técnica de desvio de sandbox previamente conhecida.

Por último, mas não menos importante, é mencionado que nos dois dias de competição as falhas que ocorreram apesar das três tentativas de hacking permitidas, são as seguintes: Microsoft Windows 11 (6 hacks bem sucedidos e 1 falhou), Tesla (1 hack bem sucedido e 1 falhou ) e Microsoft Teams (3 hacks bem-sucedidos e 1 falhado).

Por fim, não houve pedidos para demonstrar exploits no Google Chrome este ano.