O Ubuntu e o Debian Stretch receberam atualização para correção de falha TCP. Confira os detalhes desse update e comece a atualizar seu sistema.

- Como instalar o streamer de tela OBS Studio no Linux via Flatpak

- Como instalar o Libreflix Desktop no Linux via Snap

- Como instalar o app de IPTV ZVVOnlineTV no Ubuntu, Mint e derivados

Os sistemas operacionais abertos não são a prova de falhas, mas eles sempre estão recebendo atualizações que o o tornam menos vulneráveis a vulnerabilidades e softwares maliciosos.

Um bom exemplo disso são o Debian e o Ubuntu, que constantemente publicam correções para diferentes problemas, algumas até baseadas em alertas de segurança. Na verdade, boa parte das distribuições Linux também fazem o mesmo, algumas até recebem isso a partir do projeto que lhe originou, quando são derivadas.

Ubuntu e o Debian Stretch receberam atualização para correção de falha TCP

Recentemente, a Canonical e o Projeto Debian lançaram novas atualizações de segurança do kernel Linux para seus sistemas operacionais para lidar com uma vulnerabilidade crítica que afeta a implementação do TCP.

Descoberto e relatado pelo pesquisador de segurança Juha-Matti Tilli, a falha de segurança (CVE-2018-5390) pode permitir que um invasor remoto cause uma negação de serviço nas máquinas afetadas, acionando worst-case code paths na remontagem de stream do Transmission Control Protocol (TCP) que tem taxas baixas usando pacotes maliciosos.

O mais recente comunicado de segurança da Canonical para o kernel Linux diz o seguinte:

“Juha-Matti Tilli descobriu que a implementação TCP no kernel Linux executava operações algoríticamente caras em algumas situações ao manusear pacotes de entrada. Um atacante remoto poderia usar isso para causar uma negação de serviço.”

Além disso, a atualização de segurança do kernel lançada pelo Projeto Debian também corrige uma vulnerabilidade de segurança (CVE-2018-13405) descoberta por Jann Horn na função inode_init_owner do kernel Linux em fs/inode.c, o que poderia permitir que invasores locais escalassem seus privilégios criando arquivos com propriedade de grupo não intencional.

A falha de segurança TCP afeta as séries Ubuntu 18.04 LTS (Bionic Beaver), Ubuntu 16.04 LTS (Xenial Xerus) e Debian 9 Stretch.

Os usuários são convidados a atualizar suas instalações para as novas versões do kernel o mais rápido possível. Usuários do Debian 9 Stretch terão que atualizar para o kernel 4.9.110-3+deb9u1.

Por outro lado, usuários do Ubuntu 18.04 LTS devem atualizar seus sistemas de 64 bits para linux-image 4.15.0.30.32, usuários do Ubuntu 16.04.5 LTS executando o kernel HWE (Hardware Enablement) do Ubuntu 18.04 LTS precisam atualizar seus 32- instalações de bits ou de 64 bits para o llinux-image-hwe-16.04 4.15.0.30.52. Reinicie seus PCs depois de instalar a nova versão do kernel!

Os usuários do Ubuntu devem verificar os avisos de segurança para as novas versões de kernel lançadas para outras arquiteturas suportadas, inclusive para sistemas Amazon Web Services (AWS), sistemas Microsoft Azure Cloud, sistemas Google Cloud Platform (GCP), processadores OEM, computadores Raspberry Pi 2, e ambientes de nuvem.

É hora de atualizar

A Canonical fornece instruções detalhadas sobre como atualizar suas instalações Ubuntu em https://wiki.ubuntu.com/Security/Upgrades.

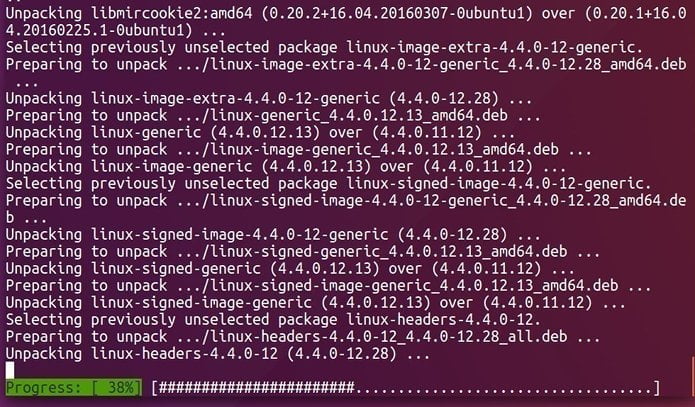

Mas você pode simplesmente abrir um emulador de terminal e executar o comando sudo apt-get update && sudo apt-get dist-upgrade.

Claro, não se esqueça de reiniciar sua máquina depois de instalar a nova versão do kernel e também reinstalar os módulos de kernel de terceiros que você possa ter instalado.

O que está sendo falado no blog

- Ubuntu e o Debian Stretch receberam atualização para correção de falha TCP

- Desenvolvedor do Hiri conta sua experiência de vender aplicativos para Linux

- Agora o Motor de jogos Xenko e seu editor são softwares livres

- Firefox 63 executará extensões como um processo separado do navegador

- Lenovo oferecerá atualizações automáticas de firmware para PC’s com Linux

- Thunderbird 60 lançado com novos temas escuros e claros e várias melhorias