E a Canonical lançou uma atualização para corrigir 10 vulnerabilidades. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical publicou hoje novas atualizações de segurança do kernel Linux para todas as versões suportadas do Ubuntu Linux para resolver um total de 10 vulnerabilidades de segurança descobertas por vários pesquisadores nos kernels upstream.

Canonical lançou uma atualização para corrigir 10 vulnerabilidades

A nova atualização de segurança do kernel do Ubuntu Linux está aqui após a anterior, que corrigiu até 16 vulnerabilidades, e está disponível para Ubuntu 22.10 (Kinetic Kudu), Ubuntu 22.04 LTS (Jammy Jellyfish), Ubuntu 20.04 LTS (Focal Fossa), Ubuntu 18.04 LTS (Bionic Beaver), bem como os lançamentos Ubuntu 16.04 e 14.04 ESM.

A maior ameaça corrigida nesta versão é CVE-2022-43945, uma falha de segurança descoberta na implementação NFSD do kernel do Linux que leva a um estouro de buffer que pode permitir que um invasor remoto cause uma negação de serviço (travamento do sistema) ou execute código arbitrário.

Essa vulnerabilidade afeta os sistemas Ubuntu 22.10 executando o kernel Linux 5.19, bem como os sistemas Ubuntu 22.04 LTS e 20.04 LTS executando o kernel Linux 5.15 LTS.

As novas atualizações do kernel também corrigem várias vulnerabilidades de segurança que afetam todas as versões suportadas do Ubuntu.

Isso inclui CVE-2022-3524, um vazamento de memória descoberto na implementação do IPv6 que pode permitir que um invasor local cause uma negação de serviço (exaustão da memória), CVE-2022-3564, uma condição de corrida encontrada no subsistema Bluetooth e CVE-2022-3565, uma vulnerabilidade use-after-free descoberta na implementação ISDN, ambas permitindo que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário.

Também corrigidos estão o CVE-2022-3566 e o CVE-2022-3567, duas falhas de condição de corrida de dados descobertas nas implementações TCP e IPv6, respectivamente, que podem permitir que um invasor cause comportamentos indesejados, CVE-2022-3594, um problema de segurança descoberto em o driver do adaptador Realtek RTL8152 USB Ethernet que pode permitir que um invasor local com acesso físico cause uma negação de serviço (exaustão da memória) conectando um dispositivo USB especialmente criado, bem como CVE-2022-3621, um desreferenciamento de ponteiro nulo encontrado em a implementação do sistema de arquivos NILFS2 que pode permitir que um invasor local trave o sistema causando uma negação de serviço (ataque DoS).

Afetando apenas os sistemas Ubuntu 22.04 LTS e 20.04 LTS executando o kernel Linux 5.15 LTS, os sistemas Ubuntu 20.04 LTS e 18.04 LTS executando o kernel Linux 5.4 LTS, bem como os sistemas Ubuntu 18.04 LTS executando o kernel Linux 4.15, a nova atualização de segurança do kernel também corrige o CVE-2022-42703, uma vulnerabilidade de segurança descoberta por Jann Horn, do Google Project Zero, que pode permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou possivelmente execute código arbitrário.

Por último, mas não menos importante, a nova atualização de segurança do kernel do Ubuntu corrige o CVE-2022-3239, um problema de segurança encontrado no driver video4linux para placas de TV baseadas em Empia que pode levar a uma vulnerabilidade use-after-free e permitir que um invasor local cause uma negação de serviço (falha no sistema) ou possivelmente executar código arbitrário.

Esse problema afetou apenas os sistemas Ubuntu 18.04 LTS executando o kernel Linux 4.15.

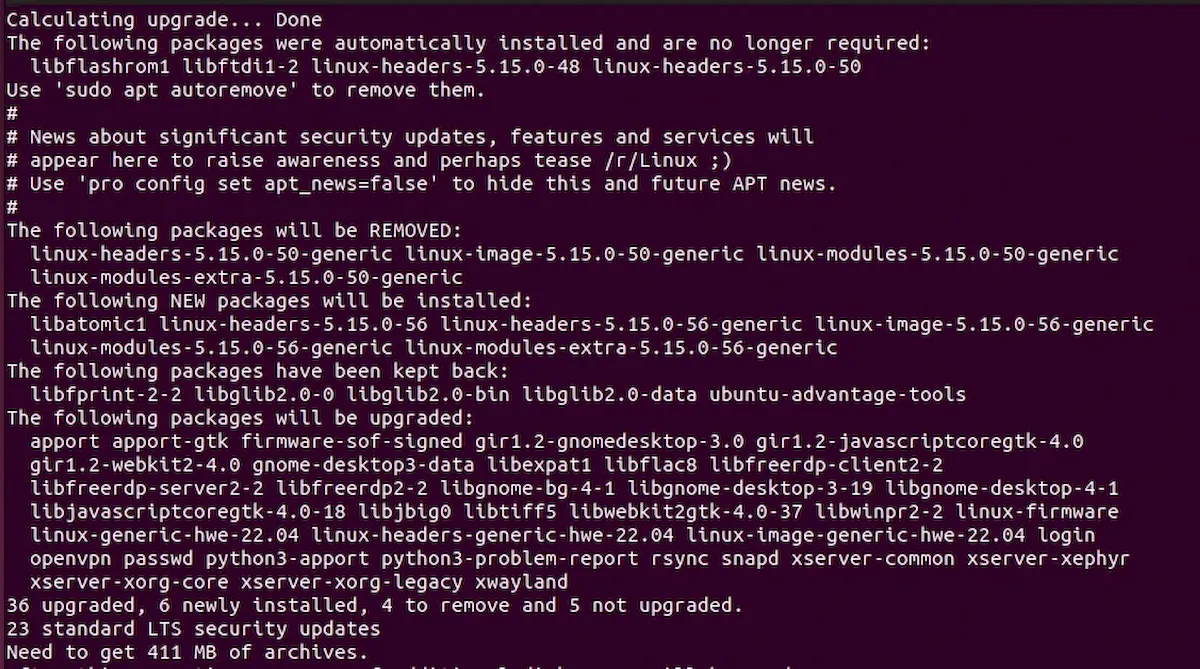

A Canonical pede a todos os usuários do Ubuntu que atualizem suas instalações para as novas versões do kernel (linux-image 5.19.0-26.27 para Ubuntu 22.10, linux-image 5.15.0-56.62 para Ubuntu 22.04 LTS, linux-image 5.15.0-56.62~20.04.1 para Ubuntu 20.04 LTS, linux-image 5.4.0.135.133 para Ubuntu 20.04 LTS, linux-image 5.4.0-135.152~18.04.2 para Ubuntu 18.04 LTS e linux-image 4.15.0-200.211 para Ubuntu 18.04 LTS ), o mais breve possível.

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.