E a Canonical lançou uma atualização para corrigir 15 vulnerabilidades. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical publicou hoje novas atualizações de segurança do kernel Linux para todas as versões suportadas do Ubuntu Linux para resolver um total de 15 vulnerabilidades de segurança descobertas por vários pesquisadores nos kernels upstream.

Canonical lançou uma atualização para corrigir 15 vulnerabilidades

As novas atualizações de segurança do kernel Linux estão disponíveis para as versões Ubuntu 22.04 LTS, Ubuntu 20.04 LTS, Ubuntu 18.04 LTS e Ubuntu 16.04 ESM.

Eles abordam 15 vulnerabilidades de segurança, incluindo duas que são comuns a todas as versões suportadas do Ubuntu, a saber, CVE-2021-33655, uma falha de gravação fora dos limites descoberta no driver do framebuffer que pode permitir que um invasor local cause uma negação de serviço (sistema crash) ou possivelmente executar código arbitrário, bem como CVE-2022-36946, um problema de segurança descoberto por Domingo Dirutigliano e Nicola Guerrera no subsistema netfilter que poderia permitir que um invasor remoto travasse o sistema vulnerável.

Apenas para sistemas Ubuntu 22.04 LTS e Ubuntu 20.04 LTS executando o kernel Linux 5.15 LTS, as novas atualizações de segurança também abordam CVE-2022-26365 e CVE-2022-33740, dois problemas de segurança descobertos por Roger Pau Monné no driver de bloco virtual Xen e paravirtualização frontend que pode permitir que um invasor local exponha informações confidenciais (memória do kernel convidado).

O mesmo vale para as vulnerabilidades CVE-2022-33741, CVE-2022-33742, CVE-2022-33743, e CVE-2022-33744, que foram descobertas no front-end de paravirtualização Xen e no driver front-end do dispositivo de rede Xen e podem permitir uma invasor local para causar uma negação de serviço (travamento do convidado) ou expor informações confidenciais (memória do kernel convidado) ou um invasor em uma máquina virtual convidada para causar uma negação de serviço no sistema operacional do host.

Além disso, os sistemas Ubuntu 22.04 LTS e 20.04 LTS que executam o kernel Linux 5.15 LTS foram corrigidos contra CVE-2022-2318, condições de corrida que podem levar a vulnerabilidades use-after-free descobertas por Duoming Zhou na implementação de manipulação de cronômetro do Rose do kernel Linux camada de protocolo X.25, que pode permitir que um invasor local cause uma negação de serviço (travamento do sistema), bem como CVE-2022-34494 e CVE-2022-34495 , duas falhas descobertas no driver de barramento virtio RPMSG que podem permitir um invasor local para travar o sistema.

Apenas para sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4 LTS, as novas atualizações de segurança também abordam CVE-2022-1012 e CVE-2022-32296, duas vulnerabilidades descobertas por Moshe Kol, Amit Klein e Yossi Gilad no IP implementação que poderia permitir que um invasor exponha informações confidenciais, bem como CVE-2022-1729, uma condição de corrida descoberta por Norbert Slusarek no subsistema perf, e CVE-2022-2503, um problema de segurança descoberto no device-mapper verity ( dm-verity), ambos permitindo que um invasor local privilegiado trave o sistema ou execute código arbitrário.

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

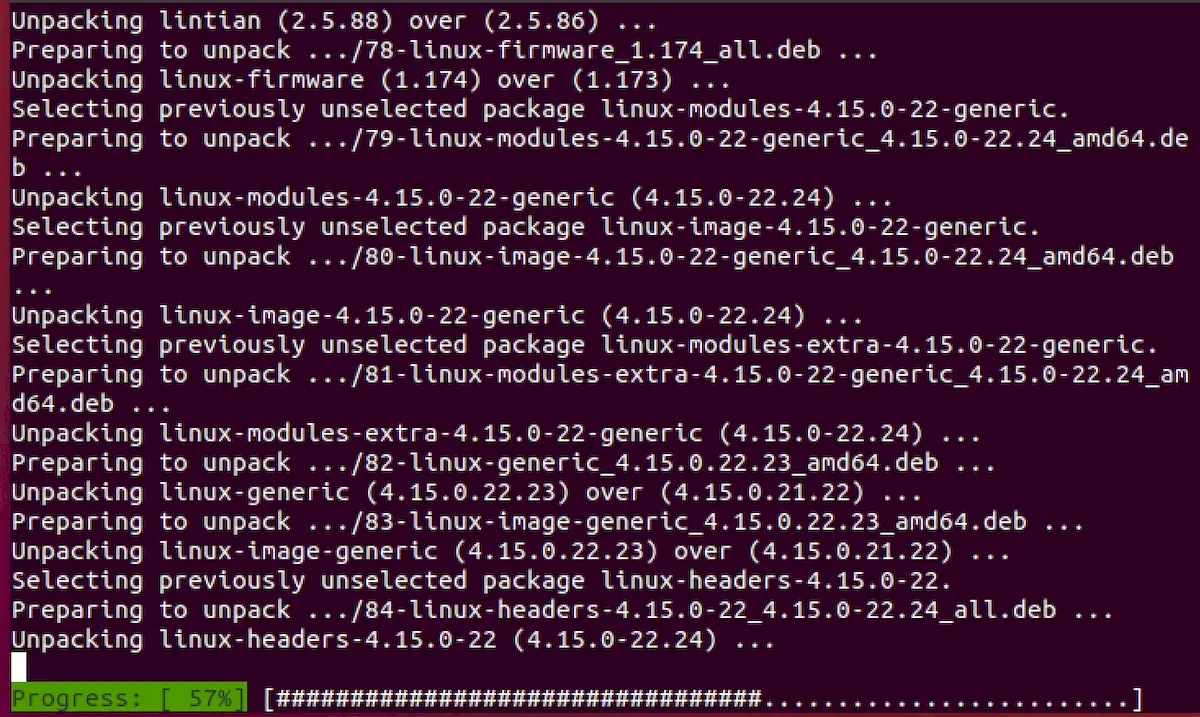

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.