A Canonical informou que lançou uma correção para a Vulnerabilidade Dirty Sock. Confira os detalhes e veja como atualizar o seu sistema.

- Lightning Framework, um novo malware Linux que instala rootkits, backdoors

- Como instalar o gerenciador de tokens Nitrokey-app no Linux via Snap

- GitLab também é afetado por falha do GitHub

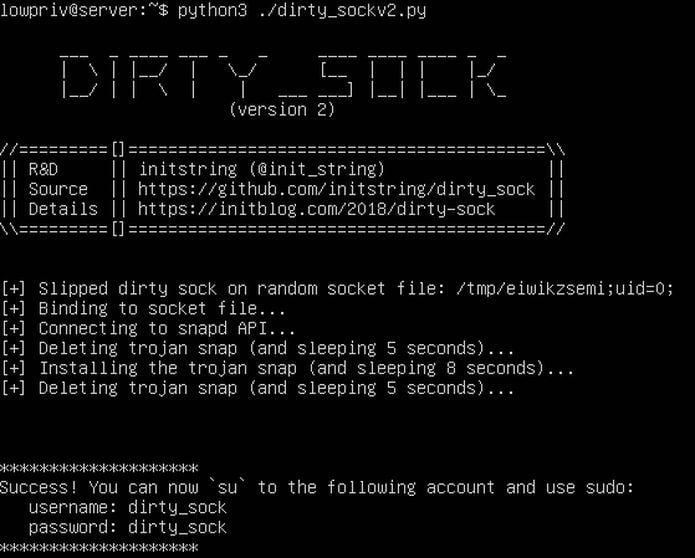

A falha de segurança Dirty Sock, que é rastreada como CVE-2019-7304, foi descoberta pelo pesquisador Chris Moberly, do The Missing Link, que explicou em uma análise técnica que as versões 2.28 a 2.37 do Snapd são todas afetadas.

O pesquisador observa que o daemon Snapd, que está sendo usado no moderno sistema operacional Linux para distribuir aplicativos juntamente com todos os pré-requisitos para uma instalação mais simples, vem com um bug na API que permite que qualquer usuário local obtenha acesso root.

Isso significa que, embora os sistemas não sejam expostos a ataques remotos, qualquer hacker em potencial que adquira o controle da máquina Linux poderá obter privilégios de root explorando esse bug.

A exploração pode até ser incluída em snapshots criados que podem comprometer os alvos quando iniciados.

O pesquisador observa o seguinte:

“O snapd exibe uma API REST anexada a um soquete UNIX_AF local. O controle de acesso a funções restritas da API é realizado consultando o UID associado a quaisquer conexões feitas a esse soquete.”

“Dados de pares de soquete controlados pelo usuário podem ser afetados para sobrescrever uma variável UID durante a análise de string em um loop for. Isso permite que qualquer usuário acesse qualquer função da API. Com acesso à API, existem vários métodos para obter raiz.”

Moberly diz que a vulnerabilidade de escalonamento de privilégios locais foi relatada à Canonical, a fabricantes do Ubuntu e Snapd, no final de janeiro.

Canonical lançou uma correção para a Vulnerabilidade Dirty Sock

A Canonical lançou uma atualização para o daemon Snapd para resolver uma vulnerabilidade chamada Dirty Sock, que permitia aos hackers obter acesso root no Ubuntu e em outras distribuições Linux.

O patch foi publicado esta semana pela Canonical como Snapd 2.37.1, juntamente com atualizações de segurança para o Ubuntu e outras distribuições Linux, incluindo Fedora, Arch Linux e Debian.

Em seu artigo técnico, Moberly diz que o exploit foi bem-sucedido no Ubuntu 18.10, mas versões mais antigas também são vulneráveis. Ele também confirmou no Twitter que todos os sistemas que usam o Snapd são vulneráveis.

Recomenda-se agora que os usuários atualizem para a versão mais recente do Snapd e também instalem os patches de segurança mais recentes para suas distribuições Linux.

Para atualizar o seu sistema, execute o comando ‘sudo apt update && sudo apt full-upgrade‘ e depois reinicie o seu PC, ou siga as instruções fornecidas pela Canonical em https://wiki.ubuntu.com/Security/Upgrades.

Embora a vulnerabilidade já tenha sido corrigida, as versões mais antigas permanecem expostas, por isso é essencial que todos os dispositivos sejam corrigidos o mais rápido possível.