Conheça o Lightning Framework, um novo malware Linux que instala rootkits, backdoors. Confira os detalhes dessa perigosa ameaça.

Um malware novo e não detectado anteriormente chamado ‘Lightning Framework’ tem como alvo os sistemas Linux e pode ser usado para backdoor de dispositivos infectados usando SSH e implantar vários tipos de rootkits.

Lightning Framework, um novo malware Linux que instala rootkits, backdoors

Descrito como um “canivete suíço” em um relatório publicado hoje pela Intezer, o Lightning Framework é um malware modular que também vem com suporte para plugins.

“A estrutura tem recursos passivos e ativos para comunicação com o agente da ameaça, incluindo a abertura de SSH em uma máquina infectada e uma configuração de comando e controle maleável polimórfica.”, disse Ryan Robinson, pesquisador de segurança da Intezer.

Este malware ainda não foi detectado em estado selvagem, e alguns de seus componentes (referenciados no código-fonte) ainda não foram encontrados e analisados.

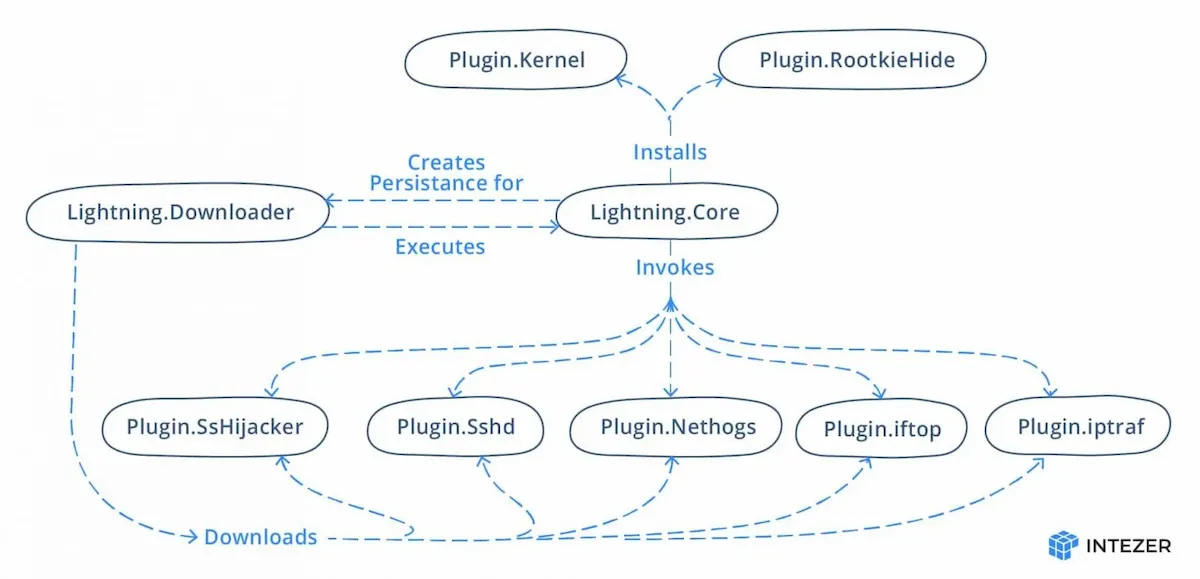

O Lightning Framework é construído usando uma estrutura simples: um componente de download que baixará e instalará os outros módulos e plug-ins do malware, incluindo seu módulo principal, em dispositivos Linux comprometidos.

O malware usa typosquatting e se disfarça como a senha do Seahorse GNOME e o gerenciador de chaves de criptografia para evitar a detecção em sistemas infectados.

Depois de acessar seu servidor de comando e controle (C2) por meio de soquetes TCP usando informações C2 armazenadas em arquivos de configuração codificados polimórficos indetectáveis, o Lightning Framework busca seus plug-ins e o módulo principal.

Este módulo central (kkdmflush) é o módulo principal do framework e é aquele que o malware usa para receber comandos de seu servidor C2 e para executar seus plugins.

“O módulo tem muitos recursos e usa várias técnicas para ocultar artefatos e permanecer funcionando sob o radar”, acrescentou Robinson.

Outros métodos para ocultar sua presença incluem alterar os carimbos de data/hora de artefatos maliciosos usando timestomping e ocultar seu ID de processo (PID) e quaisquer portas de rede relacionadas usando um dos vários rootkits que ele pode implantar.

Ele também pode obter persistência criando um script chamado elastisearch em /etc/rc.d/init.d/ que é executado em cada inicialização do sistema para iniciar o módulo de download e reinfectar o dispositivo.

Por último, mas não menos importante, esse malware também adicionará seu próprio backdoor baseado em SSH, iniciando um servidor SSH usando um dos plugins baixados (Linux.Plugin.Lightning.Sshd).

O recém-lançado daemon OpenSSH tem chaves privadas e de host codificadas, permitindo que invasores façam SSH nas máquinas infectadas usando suas próprias chaves SSH.

“O Lightning Framework é um malware interessante, pois não é comum ver um framework tão grande desenvolvido para o Linux”, concluiu Robinson.

“Embora não tenhamos todos os arquivos, podemos inferir algumas das funcionalidades ausentes com base nas strings e no código dos módulos que possuímos.”

O Lightning Framework é apenas a mais recente variedade de malware Linux capaz de comprometer totalmente e fazer backdoor nos dispositivos que surgiram recentemente.

Os pesquisadores de segurança da Intezer também identificaram o OrBit, um malware furtivo que sequestra bibliotecas compartilhadas para interceptar chamadas de função para roubar informações de sistemas Linux com backdoor e infectar todos os processos em execução.

O Symbiote, outro malware direcionado a dispositivos Linux analisados em conjunto pelos pesquisadores da BlackBerry e da Intezer, atua como um parasita em todo o sistema, não deixando sinais de infecção e usa a mesma tática para se carregar nos processos em execução.

Os pesquisadores também identificaram um backdoor furtivo chamado BPFDoor que está atacando furtivamente os sistemas Linux e Solaris sem ser detectado há mais de cinco anos, ignorando firewalls para acesso remoto.

Uma quarta linhagem de malware Linux, um rootkit apelidado de Syslogk revelado por pesquisadores da Avast no mês passado, tem a capacidade de forçar o carregamento de seus módulos no kernel Linux, máquinas infectadas por backdoor e ocultar tráfego e artefatos de rede para evitar a detecção.

“O malware direcionado a ambientes Linux aumentou em 2021, com uma grande quantidade de inovação resultando em novos códigos maliciosos, especialmente em ransomwares, trojans e botnets.”, disse Robinson.

“Com o aumento do uso da nuvem, não é de se admirar que a inovação de malware ainda esteja acelerando a uma velocidade vertiginosa neste domínio.”