Foram corrigidas vulnerabilidades críticas no plug-in WordPress NextGEN Gallery, que atualmente, possui mais de 800 mil instalações ativas.

A equipe de desenvolvimento do NextGEN Gallery abordou duas vulnerabilidades graves de CSRF para proteger os sites de possíveis ataques de controle.

Corrigidas vulnerabilidades críticas no plug-in WordPress NextGEN Gallery

NextGEN Gallery, é um plugin do WordPress usado para criar galerias de imagens, tem atualmente mais de 800.000 instalações ativas, tornando esta atualização de segurança uma prioridade para todos os proprietários de sites que a têm instalado.

As duas vulnerabilidades de segurança do NextGEN Gallery são classificadas como de severidade alta e crítica pela equipe de Threat Intelligence do Wordfence que as descobriu.

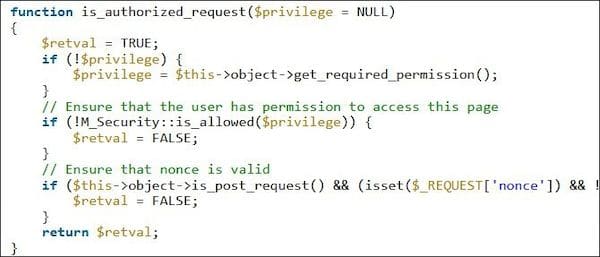

Ambos são bugs Cross-Site Request Forgery (CSRF) que, no caso da vulnerabilidade crítica rastreada como CVE-2020-35942, pode levar a ataques de Cross-Site Scripting (XSS) e de execução remota de código (RCE) refletidos por meio de upload de arquivo ou Inclusão de arquivo local (LFI).

Os invasores podem explorar essas falhas de segurança enganando os administradores do WordPress para que eles cliquem em links ou anexos especialmente criados para executar códigos maliciosos em seus navegadores.

Felizmente, “[t] seu ataque provavelmente exigiria algum grau de engenharia social, já que um invasor teria que enganar um administrador para que ele clicasse em um link que enviava solicitações elaboradas para executar essas ações”, disse o analista de ameaças do Wordfence, Ram Gall.

Após a exploração bem-sucedida, as vulnerabilidades podem permitir que os hackers configurem redirecionamentos maliciosos, injetem spam, abusem de sites comprometidos para phishing e, em última análise, assumam o controle dos sites completamente.

Como Gall explica ainda, “uma vez que um invasor atinge a Execução Remota de Código em um site, ele efetivamente assume o controle desse site”.

No entanto, o XSS também pode ser usado para assumir o controle de sites se o invasor enganar os administradores conectados para visitar páginas que executam scripts maliciosos ou, como visto em ataques que visam vulnerabilidades XSS, também pode ser usado para injetar backdoors em sites comprometidos.

Mais de 530.000 sites ainda expostos a ataques

“Inicialmente, entramos em contato com o editor do plug-in, Imagely, no mesmo dia e fornecemos a divulgação completa no dia seguinte, em 15 de dezembro de 2020”, acrescentou Gall.

“Imagely nos enviou patches para revisão em 16 de dezembro e publicou a versão com patch, 3.5.0, em 17 de dezembro de 2020.”

Embora a NextGEN Gallery tenha sido lançada em dezembro, ela tem apenas pouco mais de 266.000 novos downloads até ontem, de acordo com estatísticas de download brutas para o repositório do plugin do WordPress, incluindo atualizações e novas instalações.

Isso se traduz em mais de 530.000 sites WordPress com instalações do NextGEN Gallery ativas, potencialmente expostas a ataques de controle se os invasores começarem a explorar os dois bugs.