Conheça Dirty Pipe, a falha que permite obter privilégios de root por meio de explorações disponíveis publicamente.

Uma nova vulnerabilidade do Linux conhecida como ‘Dirty Pipe’ permite que usuários locais obtenham privilégios de root por meio de explorações disponíveis publicamente.

E, agora, o pesquisador de segurança Max Kellermann divulgou com responsabilidade a vulnerabilidade ‘Dirty Pipe’ e afirmou que ela afeta o Kernel 5.8 e versões posteriores, mesmo em dispositivos Android.

Dirty Pipe, a falha que permite obter privilégios de root

A nova vulnerabilidade é rastreada como CVE-2022-0847 e permite que um usuário sem privilégios injete e sobrescreva dados em arquivos somente leitura, incluindo processos SUID executados como root.

Kellerman descobriu o bug depois de rastrear um bug que estava corrompendo os logs de acesso ao servidor web de um de seus clientes.

Kellerman afirma que a vulnerabilidade é semelhante à vulnerabilidade Dirty COW (CVE-2016-5195) corrigida em 2016.

Como parte da divulgação do Dirty Pipe, Kellerman lançou uma exploração de prova de conceito (PoC) que permite aos usuários locais injetar seus próprios dados em arquivos sensíveis somente leitura, removendo restrições ou modificando configurações para fornecer maior acesso do que normalmente teriam. .

Por exemplo, o pesquisador de segurança Phith0n ilustrou como eles podem usar o exploit para modificar o arquivo /etc/passwd para que o usuário root não tenha uma senha. Uma vez feita esta alteração, o usuário não privilegiado pode simplesmente executar o comando ‘su root’ para obter acesso à conta root.

Why did I overwrite the /etc/passwd?

Because this file saves all the user information on Linux.

I remove the "x" flag behind the "root" user, it means that I set an empty password for this user. So I can use "su root" to escalate privilege without credentials.— Phith0n (@phithon_xg) March 7, 2022

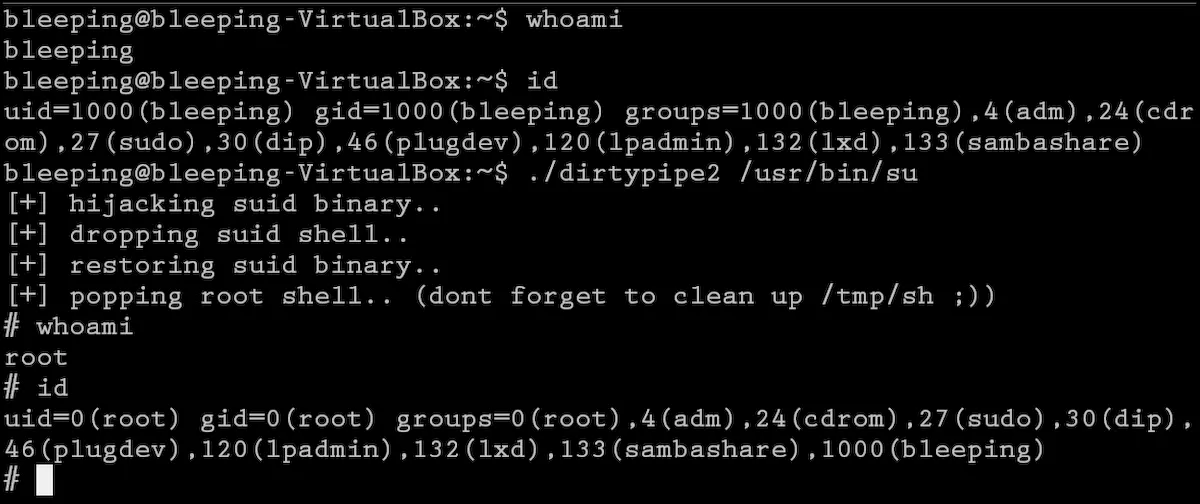

No entanto, uma exploração atualizada do pesquisador de segurança BLASTY também foi lançada publicamente hoje, tornando ainda mais fácil obter privilégios de root corrigindo o comando /usr/bin/su para descartar um shell de root em /tmp/sh e, em seguida, executar o script.

Uma vez executado, o usuário ganha privilégios de root, conforme demonstrado pelo BleepingComputer abaixo no Ubuntu 20.04.3 LTS executando o kernel genérico 5.13.0-27.

A vulnerabilidade foi divulgada com responsabilidade para vários mantenedores do Linux a partir de 20 de fevereiro de 2022, incluindo a equipe de segurança do kernel Linux e a equipe de segurança do Android.

Embora o bug tenha sido corrigido nos kernels Linux 5.16.11, 5.15.25 e 5.10.102, muitos servidores continuam executando kernels desatualizados, tornando o lançamento dessa exploração um problema significativo para os administradores do servidor.

Além disso, devido à facilidade de obter privilégios de root usando essas explorações, é apenas uma questão de tempo até que os agentes de ameaças comecem a usar a vulnerabilidade ao realizar ataques. A vulnerabilidade semelhante do Dirty COW foi usada anteriormente por malware, embora fosse mais difícil de explorar.

Esse bug é especialmente preocupante para provedores de hospedagem na web que oferecem acesso shell Linux ou universidades que geralmente fornecem acesso shell a sistemas Linux multiusuário.

Foram doze meses difíceis para o Linux, com inúmeras vulnerabilidades de elevação de privilégios divulgadas.

Isso inclui vulnerabilidades de elevação de privilégios no subsistema Linux iSCSI, outro bug do kernel, o Extended Berkeley Packet Filter (eBPF) e o componente pkexec do Polkit.