Demorou, mas aconteceu, e a ferramenta Grafana corrigiu sua vulnerabilidade zero-day após explorações se tornarem públicas no Twitter.

A ferramenta de análise de código aberto e solução de visualização interativa Grafana recentemente recebeu uma atualização de emergência para corrigir uma vulnerabilidade zero-day de alta gravidade que permitiu o acesso remoto a arquivos locais.

Grafana corrigiu sua vulnerabilidade zero-day após explorações se tornarem públicas no Twitter

Sim. A ferramenta Grafana corrigiu sua vulnerabilidade zero-day após explorações se tornarem públicas no Twitter

Os detalhes sobre o problema começaram a se tornar públicos no início desta semana, antes que o Grafana Labs implementasse as atualizações para as versões afetadas 8.0.0-beta1 a 8.3.0.

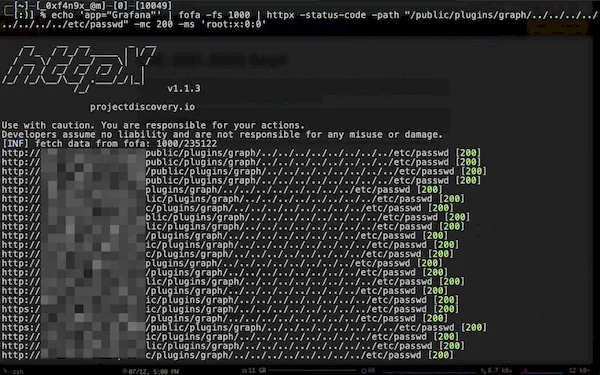

Então, recentemente, Grafana 8.3.1, 8.2.7, 8.1.8 e 8.0.7 foram lançados para corrigir uma vulnerabilidade de passagem de caminho que pode permitir que um invasor navegue fora da pasta Grafana e acesse remotamente locais restritos no servidor, como /etc/passwd/.

O Grafana Labs publicou uma postagem no blog explicando que o problema era com a URL para plug-ins instalados, que era vulnerável a ataques path traversal (travessia de caminho).

Como todas as instalações do Grafana têm um conjunto de plug-ins instalados por padrão, o caminho do URL vulnerável estava presente em todas as instâncias do aplicativo.

O Grafana Labs recebeu um relatório sobre a vulnerabilidade no final da semana passada, em 3 de dezembro, e apresentou uma correção no mesmo dia.

O desenvolvedor planejou um lançamento de cliente privado para agora e um público para 14 de dezembro.

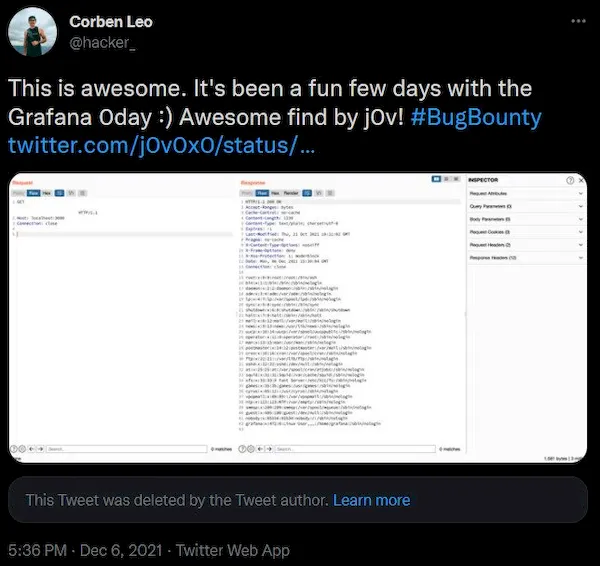

Um segundo relatório veio depois, porém, indicando que as informações sobre o problema começaram a se espalhar, a confirmação vindo quando a notícia sobre o bug apareceu no espaço público.

Não demorou muito para que os detalhes técnicos junto com a prova de conceito (PoC) explorassem o bug e se tornassem disponíveis no Twitter e no GitHub.

Como o bug relatado em particular tornou-se um vazamento de dia zero, o Grafana Labs foi forçado a publicar a correção:

- 2021-12-06: Segundo relatório sobre a vulnerabilidade recebido

- 07-12-2021: Recebemos informações de que a vulnerabilidade vazou para o público, transformando-a em um dia 0

- 07-12-2021: Decisão tomada para lançar o mais rápido possível

- 07-12-2021: Lançamento privado com período de carência reduzido de 2 horas, não o período normal de 1 semana

- 07-12-2021: Lançamento público

Agora rastreada como CVE-2021-43798, a falha recebeu uma pontuação de gravidade de 7,5 e ainda pode ser explorada em servidores locais que não foram atualizados.

“As instâncias do Grafana Cloud não foram afetadas”, disse o desenvolvedor.

De acordo com relatórios públicos, existem milhares de servidores Grafana expostos na Internet pública. Se a atualização de uma instância vulnerável não for possível em tempo hábil, é recomendável tornar o servidor inacessível da web pública.