Em um Tweet, a Microsoft alertou para phishing COVID-19 que espalha malware de informações roubadas. Confira os detalhes dessa ameaça.

A Microsoft descobriu uma nova campanha de phishing com o tema COVID-19, usando preocupações econômicas para atingir negócios com o Trojan que rouba informações LokiBot.

Microsoft alertou para phishing COVID-19 que espalha malware de informações roubadas

Em tweets publicados hoje pelo Microsoft Security Intelligence, a Microsoft explica que uma recente campanha de phishing foi detectada usando iscas COVID-19 para espalhar o Trojan que rouba informações do LokiBot.

Recent campaigns that deliver Lokibot, one of the first malware families to use COVID-19 lures, are showing a slight shift in tone reflecting current conversations, with subject lines like "BUSINESS CONTINUITY PLAN ANNOUNCEMENT STARTING MAY 2020" pic.twitter.com/vahi8VAsry

— Microsoft Security Intelligence (@MsftSecIntel) May 13, 2020

Quando infectado, o LokiBot roubará credenciais de login salvas de vários navegadores, FTP, correio e programas de terminal e depois as enviará de volta aos servidores dos atacantes, onde poderão ser recuperadas posteriormente.

A Microsoft conseguiu detectar o ataque com a ajuda dos algoritmos de aprendizado de máquina do Microsoft Threat Protection, com todos os clientes executando o Microsoft Defender sendo automaticamente protegidos.

Segundo a Microsoft, ambas as novas campanhas de phishing utilizavam iscas COVID-19 para induzir os destinatários a abrir anexos maliciosos.

O primeiro email de phishing visto pela Microsoft ilustra como os atores de ameaças estão acompanhando as últimas notícias e preocupações para adaptar suas iscas ao que é mais preocupante para as empresas.

Neste e-mail, os atores da ameaça fingem pertencer aos Centros de Controle de Doenças (CDC), com as informações mais recentes sobre o vírus e um novo “ANÚNCIO DO PLANO DE CONTINUIDADE DE NEGÓCIOS A PARTIR DE MAIO DE 2020”.

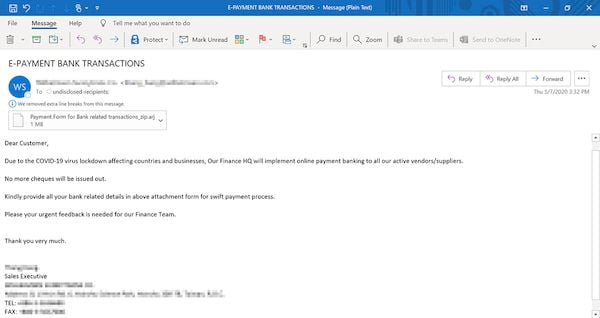

O segundo e-mail segue as iscas COVID-19 mais comuns que fingem ser de um fornecedor que solicita informações bancárias atualizadas para processar pagamentos.

Ambos os emails incluem anexos ARJ que contêm executáveis disfarçados como arquivos PDF.

Tanmay Ganacharya, diretor de pesquisa de segurança da Microsoft Threat Protection disse o seguinte:

“Os arquivos ARJ são arquivos que alguns scanners antimalware ignoram durante a verificação – especialmente se uma senha for usada para criptografar os arquivos. O Microsoft Defender e o Office 365 verificam esses arquivos quando estão anexados no email e são verificados quando o arquivo é baixado ou descompactado.”

Se uma vítima tentasse abrir os arquivos anexados, ela seria infectada pelo Trojan LokiBot e suas senhas salvas do navegador e do aplicativo seriam coletadas e exfiltradas para um servidor remoto.

Ganacharya explicou que:

“As tecnologias avançadas de detecção do Microsoft Defender, incluindo aprendizado comportamental e aprendizado de máquina, começaram a bloquear esse ataque imediatamente. Usamos uma análise mais profunda dos ataques bloqueados, o que nos ajudou a identificar detalhadamente a campanha de ponta a ponta.”

Usando os sinais recebidos pelo Microsoft Intelligent Security Graph, a Microsoft pode capturar trilhões de sinais do comportamento do programa, mecanismos de verificação, clientes e parceiros e alimentá-los com algoritmos de aprendizado de máquina para detectar novas ameaças.

E, novamente, Ganacharya explicou que:

“Vemos muitos benefícios em alavancar o aprendizado de máquina e estamos em uma posição muito única aqui na Microsoft, devido à qualidade e diversidade de nossos 8,2 trilhões de sinais que processamos diariamente por meio do Microsoft Intelligent Security Graph.”

“Enquanto qualquer um pode criar modelos de aprendizado de máquina, a qualidade do conjunto de treinamento e os dados rotulados que temos é o que impulsiona a qualidade do resultado desses modelos e é uma força única para a Microsoft.”

“A qualidade dos modelos de aprendizado de máquina é um diferencial importante porque esses modelos de aprendizado de máquina ajudam a capturar os mais recentes tipos de malware e métodos de ataque. À medida que os invasores alteram suas iscas e cargas úteis para capitalizar nossos medos e desejo por informações relacionadas ao COVID-19, isso é especialmente importante.”

“Temos feito muitos investimentos em termos de adição de mecanismos de detecção de aprendizado de máquina ao Defender, capturando a sequência de comportamentos, verificando memória, capturando metadados e detalhes relevantes dos arquivos e aproveitando esses sinais em nossos clientes e na nuvem modelos de aprendizado de máquina ao lado para oferecer proteção a todos, incluindo o paciente zero.”

Os algoritmos de aprendizado de máquina da Microsoft também foram usados no passado para impedir um ataque de spear-phishing em larga escala que tentava implantar cargas úteis LokiBot em julho de 2019.

- Como instalar o jogo Miksu Deathrun no Linux via Snap

- Steam Deck suporta boot duplo e boot a partir de um cartão microSD

- Como instalar o criador de jogos GDevelop no Linux via AppImage

- Como instalar o emulador de Dreamcast Reicast no Linux via snap