Segundo a equipe de pesquisa de ameaças da HP (Wolf Security), uma nova campanha do ChromeLoader está em andamento.

ChromeLoader é um sequestrador de navegador que força a instalação de extensões de navegador que redirecionam os resultados da pesquisa para promover software indesejado, brindes falsos, pesquisas, jogos adultos, sites de namoro e outros resultados irrelevantes.

Há cerca de um ano, analistas da Red Canary relataram um aumento repentino na distribuição do ChromeLoader que começou em fevereiro de 2022, agora incluindo o macOS no escopo de segmentação junto com o Windows.

Em setembro, a VMware e a Microsoft alertaram sobre outra campanha massiva do ChromeLoader com a capacidade experimental de lançar malware adicional, incluindo ransomware.

Mais recentemente, em fevereiro de 2023, pesquisadores de segurança da ASEC descobriram uma campanha em que o malware ChromeLoader foi distribuído em arquivos VHD com nomes de videogames populares.

Agora, uma nova campanha do ChromeLoader está em andamento, infectando visitantes de sites de filmes piratas e warez com uma nova variante do seqüestrador de pesquisa e extensão de navegador de adware chamada Shampoo.

Nova campanha do ChromeLoader está em andamento

Essa descoberta da nova campanha vem da equipe de pesquisa de ameaças da HP (Wolf Security), que informa que a operação está em andamento desde março de 2023.

Os analistas da HP relatam que na campanha iniciada em março de 2023, o ChromeLoader é distribuído por meio de uma rede de sites maliciosos que prometem downloads gratuitos de músicas, filmes ou videogames protegidos por direitos autorais.

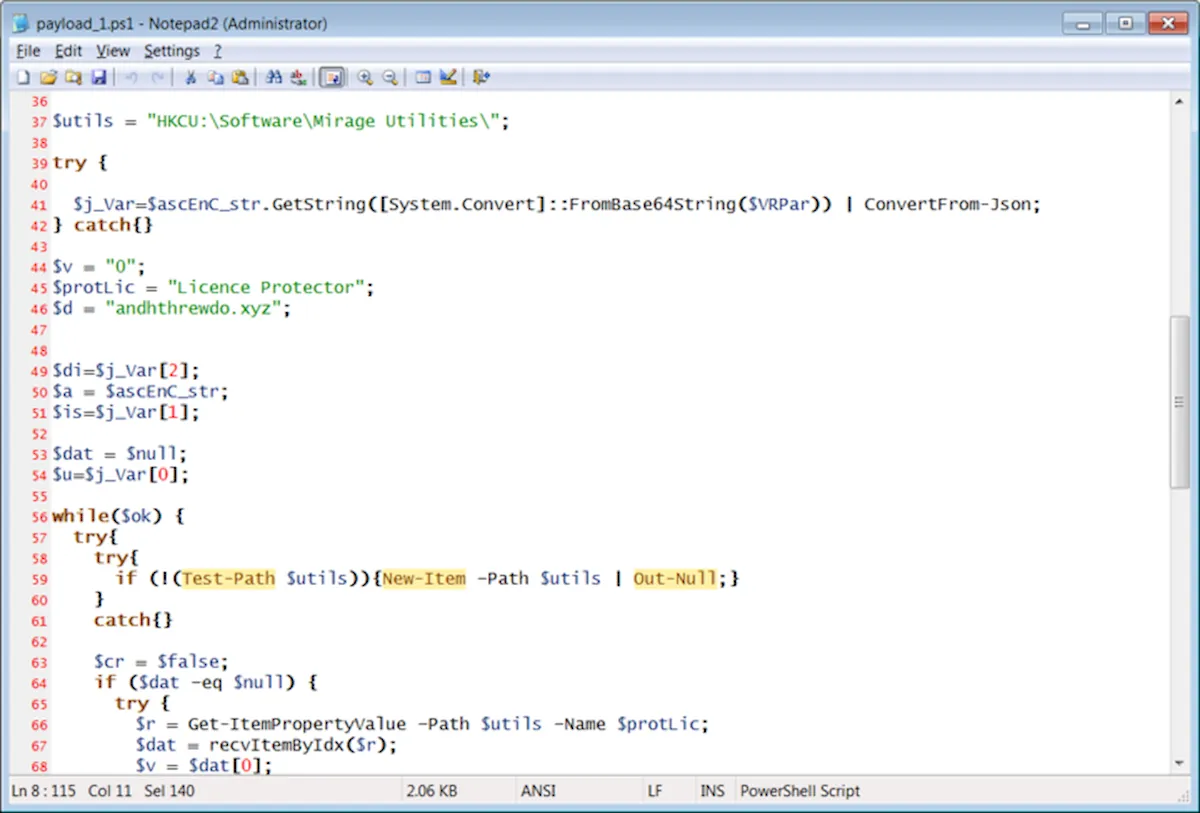

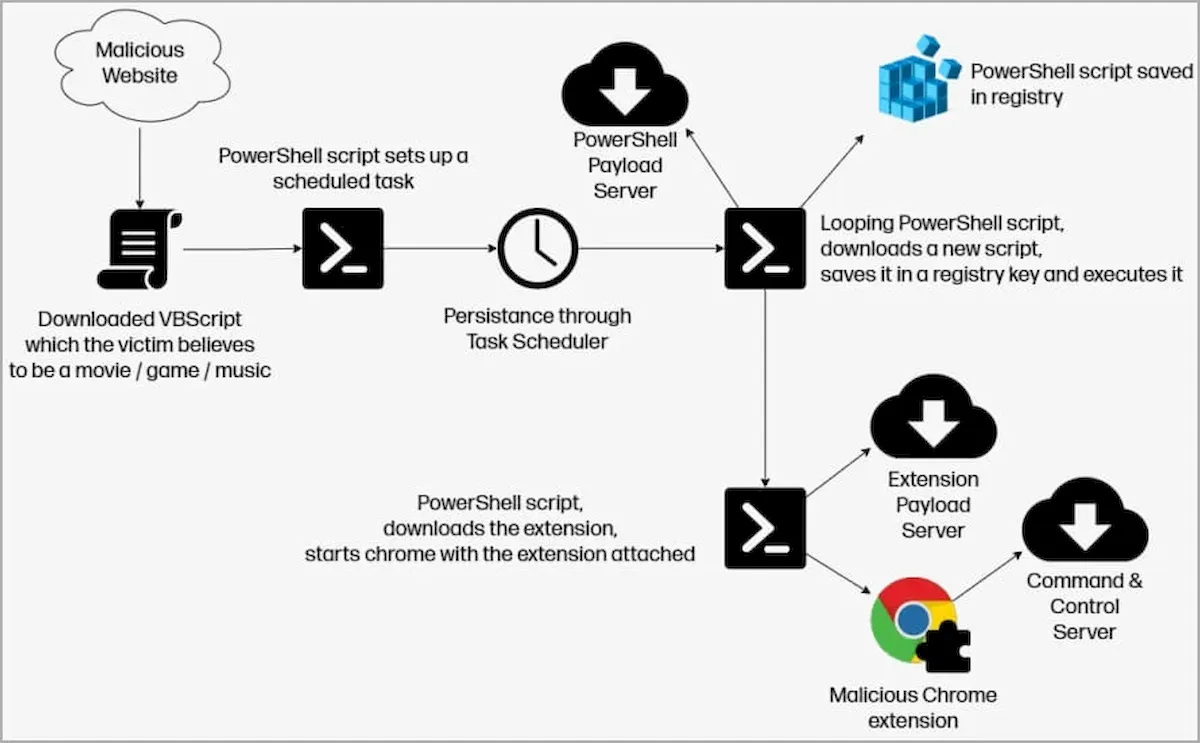

Em vez de arquivos de mídia ou instaladores de software legítimos, as vítimas baixam VBScripts que executam scripts do PowerShell configurando uma tarefa agendada com o prefixo “chrome_” para persistência.

Essa tarefa aciona uma série de scripts que baixam e salvam um novo script do PowerShell no registro do host como “HKCU:\Software\Mirage Utilities\” e também buscam a extensão maliciosa do Chrome, Shampoo.

O Shampoo é uma variante do ChromeLoader, capaz de injetar anúncios em sites que a vítima visita e realizar redirecionamentos de consulta de pesquisa.

Em uma amostra analisada pelo BleepingComputer, as pesquisas da barra de endereço do navegador ou do Google são primeiro redirecionadas para um site em ythingamgladt[.]com e depois para os resultados de pesquisa do Bing.

Depois que a extensão maliciosa é instalada, ela impede que a vítima acesse a tela de extensões do Chrome. Os usuários são redirecionados para a tela de configurações do Chrome ao tentar fazer isso.

Acredita-se que a operação do adware seja motivada financeiramente, com o objetivo de gerar receita com os redirecionamentos de pesquisa e anúncios.

Obviamente, não é difícil para as vítimas perceberem esses redirecionamentos, pois não estão obtendo o que procuram no Google, mas remover o malware é complicado.

“Remover o ChromeLoader Shampoo não é tão simples quanto desinstalar uma extensão legítima”, alerta a HP no relatório.

“O malware depende de scripts em loop e uma tarefa agendada do Windows para reinstalar a extensão sempre que a vítima a remove ou reinicia o dispositivo.”

Portanto, se a vítima reiniciar o sistema, o malware Chrome será desativado temporariamente, mas será reinstalado rapidamente.

Para se livrar do ChromeLoader Shampoo, a HP Wolf Security diz que os usuários podem executar as seguintes etapas:

- Remova todas as tarefas agendadas com o prefixo “chrome_”. As tarefas agendadas legítimas do Chrome normalmente têm o prefixo “Google”.

- Exclua a chave de registro “HKCU\Software\Mirage Utilities\”.

- Em seguida, reinicie o computador.

O site BleepingComputer também encontrou os scripts do PowerShell extraindo a extensão maliciosa para a pasta ‘C:\Users\

A HP avisa que essas etapas de remoção devem ser concluídas rapidamente antes que o script em loop reinstale o malware.

Um método simples para determinar se uma variante do ChromeLoader é executada em seu navegador da Web é verificar se o Chrome está sendo executado com o argumento “-load-extension“.

Você pode usar ferramentas como o Process Explorer para examinar as propriedades de um processo e ver os argumentos da linha de comando.

A HP explica que aqueles que trabalham em ambientes corporativos infectados com o ChromeLoader podem relutar em procurar ajuda de seus colegas do departamento de TI por temer as ramificações de quebrar as políticas de seu empregador baixando software de fontes duvidosas.

No entanto, a ameaça de adware não deve ser ignorada ou subestimada, pois ainda é um trojan em execução em seu sistema que pode tentar causar danos mais significativos a qualquer momento, caso seus operadores decidam buscar caminhos de monetização mais agressivos de suas infecções.