Segundo os pesquisadores da Trend Micro, o Ransomware Monti com novo locker Linux ataca servidores ESXi, orgãos jurídicas e governamentais.

A gangue Monti ransomware voltou, após uma pausa de dois meses na publicação de vítimas em seu site de vazamento de dados, usando um novo locker Linux para atingir servidores VMware ESXi, organizações jurídicas e governamentais.

Ransomware Monti com novo locker Linux ataca servidores ESXi

Pesquisadores da Trend Micro analisando a nova ferramenta de criptografia da Monti descobriram que ela tem “desvios significativos de seus outros predecessores baseados em Linux”.

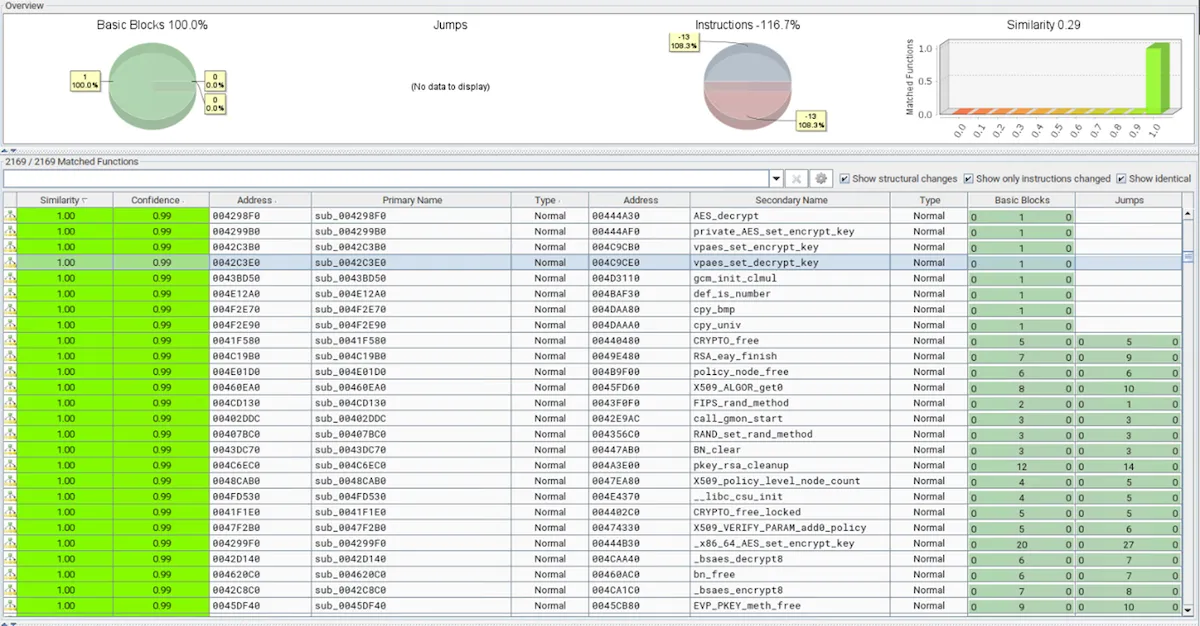

As versões anteriores do armário Monti foram fortemente baseadas (99%) no código vazado do ransomware Conti, mas as semelhanças no novo armário são de apenas 29%.

Entre as modificações significativas que a Trend Micro observou estão as seguintes:

- Remoção dos parâmetros ‘–size’, ‘–log’ e ‘–vmlist’ e adição de um novo parâmetro ‘-type=soft’ para encerrar máquinas virtuais ESXi (VMs) de maneira mais sutil e com maior probabilidade de escapar da detecção.

- Adição de um parâmetro ‘–whitelist’ para instruir o locker a pular máquinas virtuais (VMs) ESXi específicas no host.

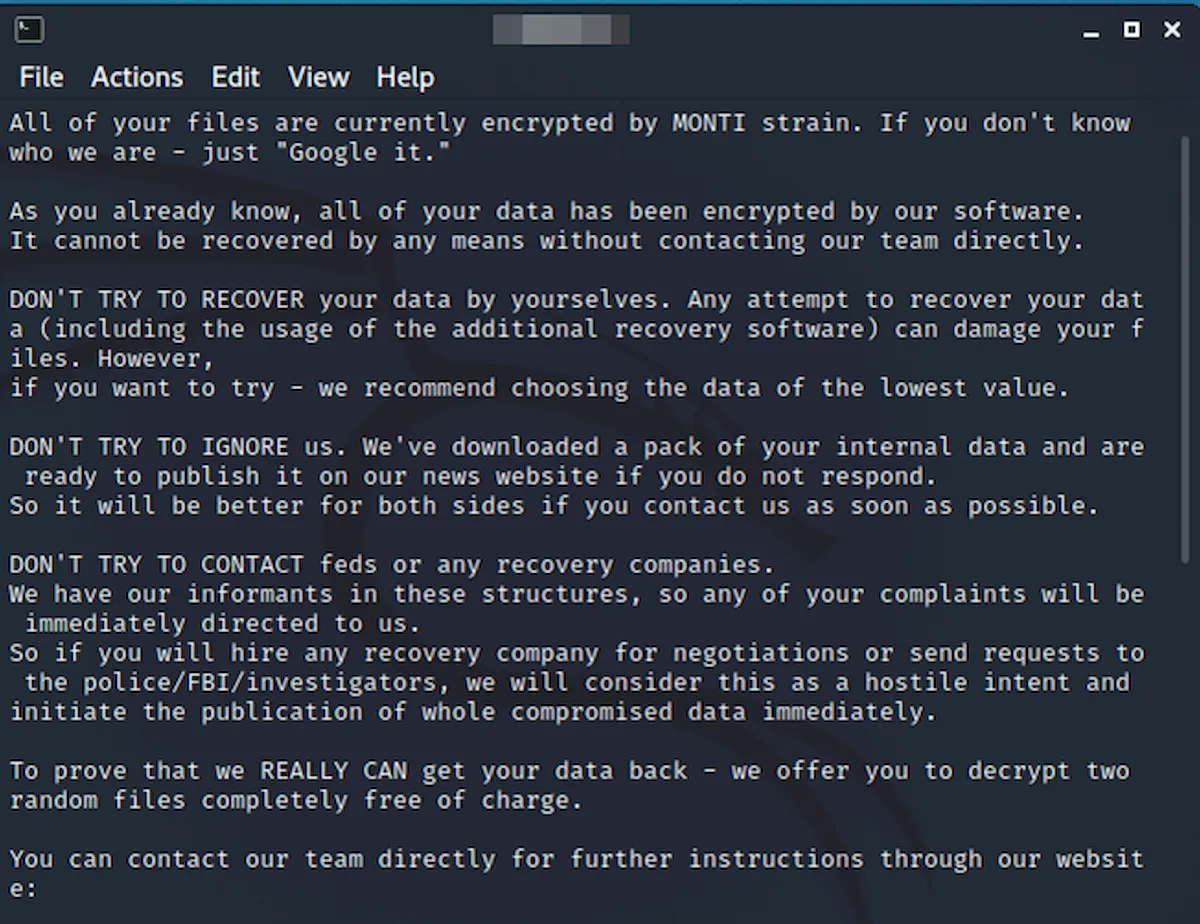

- Modificação dos arquivos ‘/etc/motd’ e ‘index.html’ para exibir o conteúdo da nota de resgate no login do usuário (Mensagem do dia).

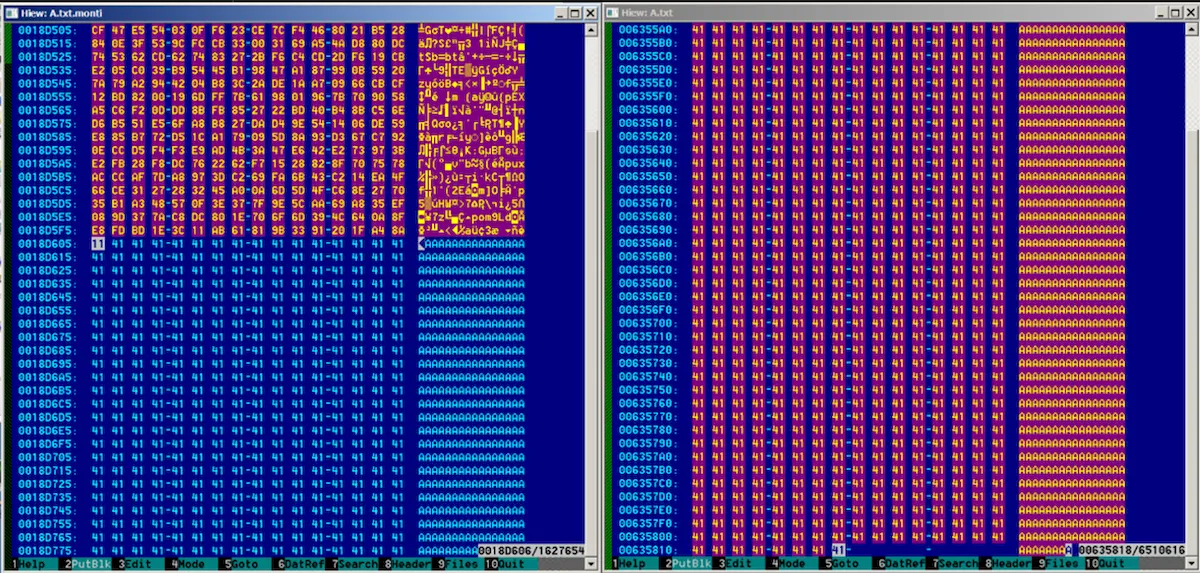

- Agora anexa a assinatura de byte “MONTI” junto com 256 bytes adicionais relacionados à chave de criptografia para os arquivos criptografados.

- Verifica se o tamanho do arquivo está abaixo ou acima de 261 bytes, criptografa arquivos menores e verifica a presença da string “MONTI” em arquivos maiores. Se a string estiver faltando, ela criptografa os arquivos.

- A nova variante usa o método de criptografia AES-256-CTR da biblioteca OpenSSL, ao contrário da variante anterior, que usava Salsa20.

- Arquivos de tamanhos entre 1,048 MB e 4,19 MB terão apenas os primeiros 100.000 bytes criptografados, enquanto arquivos menores que 1,048 MB são totalmente criptografados.

- Arquivos com tamanho superior a 4,19 MB terão parte de seu conteúdo criptografado, calculado por uma operação Shift Right.

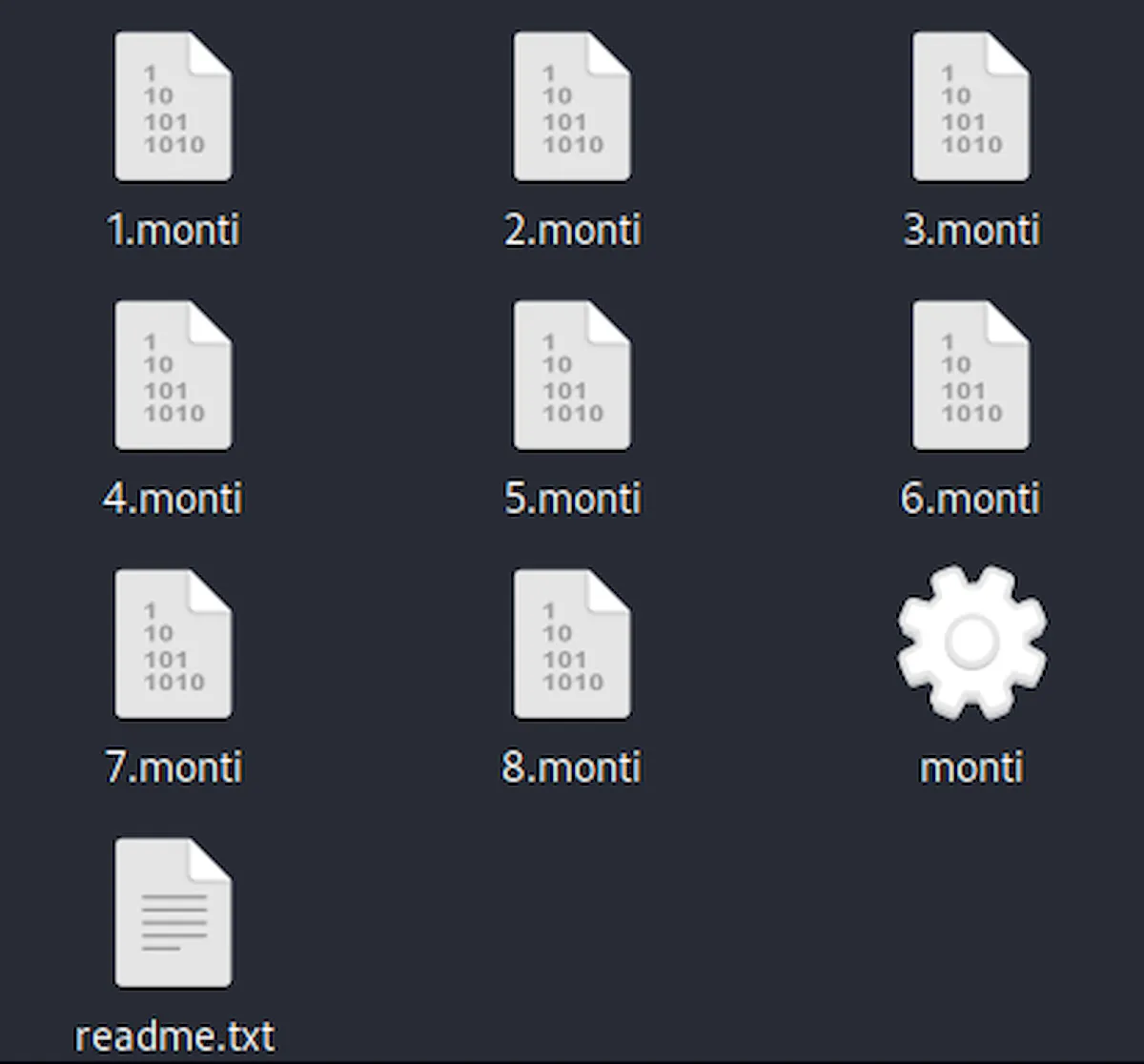

- A nova variante adiciona a extensão .MONTI aos arquivos criptografados e gera uma nota de resgate (‘readme.txt’) em cada diretório que processa.

Um dos destaques do código, dizem os pesquisadores, é sua capacidade aprimorada de evitar a detecção, o que torna mais difícil identificar e mitigar ataques de ransomware Monti.

Detectado pela primeira vez pelo MalwareHunterTeam em junho de 2022 e documentado publicamente pelo BlackBerry um mês depois, o Monti ransomware apareceu como um clone do Conti, pois usou a maior parte de seu código após um vazamento de um pesquisador ucraniano.

Em setembro de 2022, um relatório da Intel471 destacou a maior probabilidade de Monti ser uma nova marca de Conti com base em seus métodos de acesso à rede iniciais idênticos.

No entanto, devido ao volume de ataque relativamente baixo, o agente da ameaça não atraiu muita atenção dos pesquisadores, com apenas um relatório da Fortinet em janeiro de 2023 que fornece um exame superficial de seu armário Linux.

Os membros da gangue não se consideram cibercriminosos ou seus softwares maliciosos. Eles se referem às ferramentas que usam como utilitários que revelam problemas de segurança nas redes corporativas e chamam seus ataques de teste de penetração, pelos quais querem ser pagos.

Se a empresa vítima não pagar, eles publicam o nome de suas vítimas em seu site de vazamento de dados, em uma seção chamada “Wall of Shame”.

Apesar dos termos usados para descrever sua atividade, o grupo Monti se comporta como qualquer outra gangue de ransomware, violando a rede da empresa, roubando dados e pedindo resgate.