Se você possui um servidor Linux para compartilhar diretórios e arquivos, veja como proteger seu servidor Samba do exploit SambaCry.

- Samba receberá € 688 mil do Sovereign Tech Fund da Alemanha

- Samba 4.18 lançado com otimizações de desempenho, e mais

- KDE Gear 22.08.2 lançado com muitas correções de bugs

- Bug do Samba pode permitir ataques remotos com acesso como root

- Samba 4.13 lançado com uma solução para a vulnerabilidade ZeroLogon

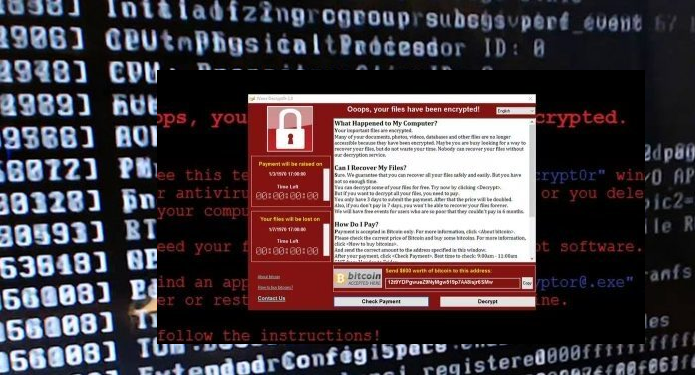

Você já ouviu falar sobre o WannaCry, um ataque ransomware que pode bloquear dados em máquinas Windows. Esta exploração particular vem por meio de uma vulnerabilidade SMB. Naturalmente, se você usa o Linux, você sabe sobre o Samba.

Todas as versões do Samba a partir da 3.5.0 em diante são vulneráveis a uma vulnerabilidade de execução de código remoto, permitindo que um cliente mal-intencionado carregue uma biblioteca compartilhada em um compartilhamento gravável e, em seguida, usa o servidor para carregá-lo e executá-lo.

Para quem precisa administrar servidores Samba, você provavelmente deseja saber o que pode ser feito, de imediato, para evitar que essa vulnerabilidade afete seus sistemas. Felizmente, o Debian já implantou um patch para este problema (Samba DSA-3860-1) e o patch de Samba oficial pode ser encontrado nesse link.

Conheça melhor o SambaCry

Para saber mais sobre esse programa, clique nesse link.

Como proteger seu servidor Samba do exploit SambaCry (WannaCry)

Mas o que mais você pode fazer para proteger melhor suas partes do Samba? Abaixo você verá algumas dicas que poderão impedir que o SambaCry roube seus dados.

Nunca abra seus compartilhamentos para o público

Os compartilhamentos do Samba nunca devem ser disponibilizadas publicamente. Se você estiver compartilhando diretórios com o SMB, esses compartilhamentos só devem estar disponíveis para sua rede privada (LAN).

Existe uma opção no arquivo /etc/samba/smb.conf que pode ser usada para restringir as conexões de determinados endereços IP. Se você adicionar o host allow = IP_ADDRESS (Onde IP_ADDRESS é um endereço único ou uma variedade de endereços), você pode limitar facilmente as conexões aos seus compartilhamentos do Samba para sua LAN interna.

Digamos que você precise limitar as conexões à sua rede 192.168.1.x completa. Para fazer isso, adicione a seguinte linha na seção “Rede” no arquivo /etc/samba/smb.conf :

hosts allow = 192.168.1.Salve e feche o arquivo e reinicie o Samba.

Se você conhece os endereços IP que tentaram violar sua rede, você pode usar a opção “hosts deny =” conforme o exemplo abaixo (onde X.X.X.X é um endereço IP real, você precisa bloquear):

hosts deny = X.X.X.XVocê também pode combinar esses como no exemplo abaixo. Nele, o Samba bloquearia todos os endereços (hosts deny), exceto aqueles definidos na declaração de permissões de hosts (hosts allow):

hosts deny = ALLhosts allow = 192.168.1.Desative o SMBv1

Outra coisa que você pode fazer é desativar o SMBv1 em seus servidores Linux que compartilham através do protocolo SMB. Para fazer isso, abra o arquivo /etc/samba/smb.conf para editar e anexe as seguintes instruções no final da seção [global]:

server min protocol = SMB2_10

client max protocol = SMB3

client min protocol = SMB2_10Depois de adicionar essa linha, salve e feche o arquivo e reinicie o Samba com o seguinte comando:

sudo systemctl restart smbdA adição das declarações acima não deve impedir que seus clientes façam login em seus compartilhamentos. No entanto, se você tiver clientes do Windows XP, eles podem ter problemas ao tentar logar.

Mantenha tudo atualizado

Lembre-se, o WannaCry ataca uma vulnerabilidade na implementação do Windows do protocolo SMB, e não o próprio protocolo. Por isso, a implementação do protocolo SMB no Linux é imune ao ataque. Isso aplica-se apenas a esta cepa particular do malware.

Se você não quer que seus sistemas Linux sejam afetados, você deve certificar-se de manter todos os seus sistemas atualizados, seja o servidor ou os clientes Windows, Linux ou Mac.

Manter seus servidores e clientes atualizados o máximo possível irá impedir que você seja pego por uma vulnerabilidade. Sim, pode ser um aborrecimento, mas sucumbir aos gostos do WannaCry é muito mais problemático do que uma atualização.

Faça tudo o que puder

Tudo que foi dito acima não é uma solução perfeita, e é apenas uma questão de tempo antes que um código malicioso também ataque o SMBv3. Mesmo assim, você deve ser diligente e fazer tudo o que estiver ao seu alcance para evitar tal ataque.

Com apenas um pouco de trabalho, você pode ajudar a proteger seus compartilhamentos Samba de cair nas garras do SambaCry.

Gostou das dicas? Comente e diga o que você fez para proteger seu sistema Linux.

O que está sendo falado no blog nos últimos dias

- Conheça 5 Apps que o Facebook não gostaria que você instalasse

- Como proteger seu servidor Samba do exploit SambaCry (WannaCry)

- Como instalar o conjunto de ícones Victory