Para dar mais segurança aos repositórios, os Secrets scanning já está disponível para clientes do GitHub Advanced Security.

O GitHub anunciou na segunda-feira que expandiu os recursos de secrets scanning de sua plataforma de hospedagem de código para clientes do GitHub Advanced Security para bloquear vazamentos secretos automaticamente.

Secrets scanning já está disponível para clientes do GitHub Advanced Security

Secrets scanning é uma opção de segurança avançada que as organizações que usam o GitHub Enterprise Cloud com uma licença do GitHub Advanced Security podem habilitar para verificação de repositório adicional.

Funciona combinando padrões definidos pela organização ou fornecidos por parceiros e prestadores de serviços. Cada correspondência é relatada como um alerta de segurança na guia Segurança dos repositórios ou para os parceiros se corresponder a um padrão de parceiro.

O novo recurso, conhecido como proteção por push, foi projetado para evitar a exposição acidental de credenciais antes de confirmar o código em repositórios remotos.

Esse novo recurso incorpora a secrets scanning no fluxo de trabalho dos desenvolvedores e funciona com 69 tipos de token (chaves de API, tokens de autenticação, tokens de acesso, certificados de gerenciamento, credenciais, chaves privadas, chaves secretas e mais) detectáveis com um baixo “falso positivo” taxa de detecção.

“Com a proteção push, o GitHub verificará os segredos de alta confiança à medida que os desenvolvedores enviam o código e bloqueiam o push se um segredo for identificado”, disse o GitHub.

“Para tornar isso possível sem interromper a produtividade do desenvolvimento, a proteção push suporta apenas tipos de token que podem ser detectados com precisão.”

Se o GitHub Enterprise Cloud identificar um segredo antes de enviar o código, o git push será bloqueado para permitir que os desenvolvedores revisem e removam os segredos do código que tentaram enviar para repositórios remotos.

Os desenvolvedores também podem marcar esses alertas de segurança como falsos positivos, casos de teste ou marcá-los para serem corrigidos posteriormente.

Como habilitar a proteção por push de verificação secreta

As organizações com o GitHub Advanced Security podem habilitar o recurso de proteção por push de verificação secreta nos níveis de repositório e organização por meio da API ou com apenas um clique na interface do usuário.

O procedimento detalhado para habilitar a proteção push para sua organização exige que você:

- No GitHub.com, navegue até a página principal da organização.

- Sob o nome da sua organização, clique em “Settings” (Configurações).

- Na seção “Security” (Segurança) da barra lateral, clique em “Code security and analysis” (Segurança e análise de código).

- Em “Segurança e análise de código”, localize “GitHub Advanced Security”.

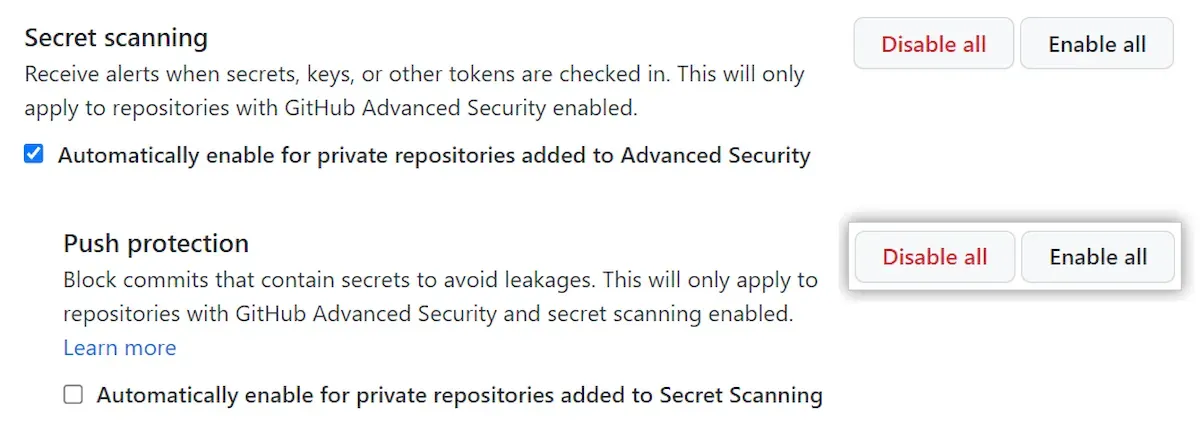

- Em “Secret scanning” (Verificação secreta), em “Push protection” (Proteção por push), clique em “Enable all” (Ativar tudo).

- Opcionalmente, clique em “Automatically enable for private repositories added to secret scanning” (Ativar automaticamente para repositórios privados adicionados à verificação secreta”).

Você também pode habilitá-lo para repositórios únicos, ativando-o na caixa de diálogo Configurações do repositório > Segurança e análise > GitHub Advanced Security.

Habilitando a proteção por push de verificação secreta do GitHub (GitHub)

Você pode encontrar mais informações sobre os recursos de Secrets scanning aqui e detalhes adicionais sobre como usar a proteção por push na linha de comando ou permitir que alguns segredos sejam enviados aqui.

“Até o momento, o GitHub detectou mais de 700.000 segredos em milhares de repositórios privados usando a verificação secreta do GitHub Advanced Security; o GitHub também verifica nossos padrões de parceiros em todos os repositórios públicos (de graça)”, acrescentou o GitHub.

“Hoje, estamos adicionando a opção para os clientes do GitHub Advanced Security para evitar que vazamentos aconteçam por meio da Secrets scanning antes que um git push seja aceito.”

Anteriormente, credenciais e segredos expostos levaram a violações de alto impacto.

Portanto, habilitar a verificação automatizada de segredos antes de confirmar seu código levará as organizações um passo mais perto de se proteger contra vazamentos acidentais e aumentar a segurança da cadeia de suprimentos.