Através do serviço de retransmissão, o SMTP do Google está sendo usado para enviar e-mails de phishing por agentes maliciosos.

Os agentes de phishing abusam do serviço de retransmissão SMTP do Google para contornar os produtos de segurança de e-mail e entregar com sucesso e-mails maliciosos aos usuários-alvo.

E, de acordo com um relatório da empresa de segurança de e-mail Avanan, houve um aumento repentino nos agentes de ameaças que abusam do serviço de retransmissão SMTP do Google a partir de abril de 2022.

É isso mesmo: o SMTP do Google está sendo usado para enviar e-mails de phishing. A Avanan detectou pelo menos 30.000 e-mails nas primeiras duas semanas de abril sendo distribuídos por esse método.

SMTP do Google está sendo usado para enviar e-mails de phishing

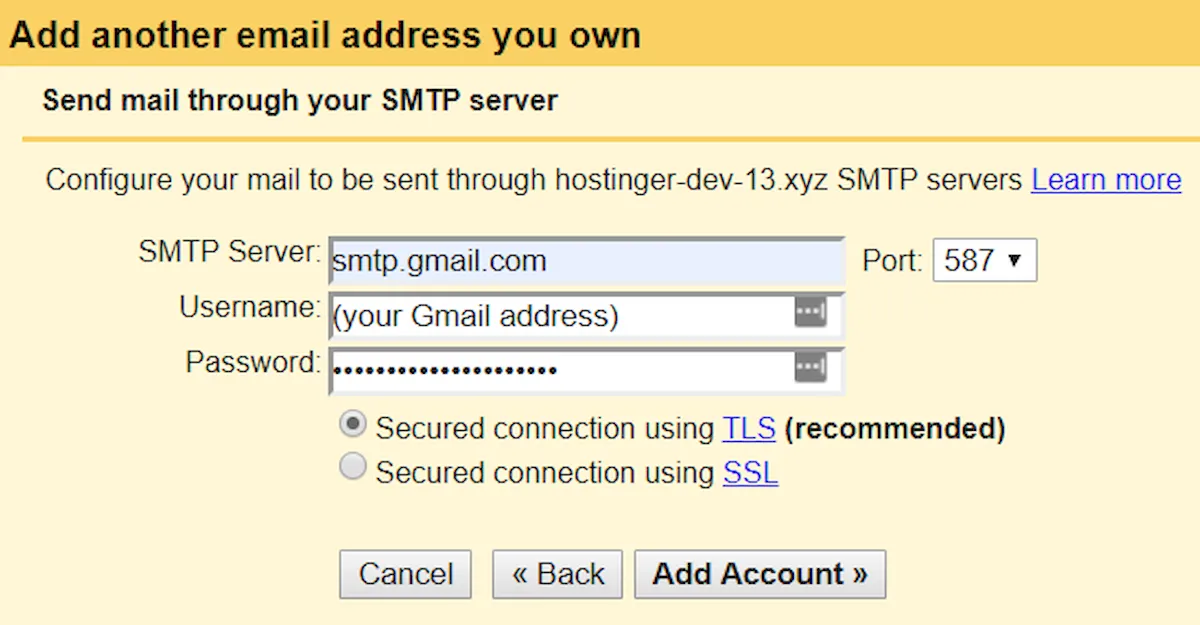

O Google oferece um serviço de retransmissão SMTP (Simple Mail Transfer Protocol) que pode ser usado pelos usuários do Gmail e do Google Workspace para rotear e-mails enviados.

As empresas usam esse serviço por vários motivos, desde não precisar gerenciar um servidor de e-mail externo até usá-lo para e-mails de marketing, para que seu servidor de e-mail não seja adicionado a uma lista de bloqueio.

Avanan afirma que os agentes de ameaças podem utilizar o serviço de retransmissão SMTP do Google para falsificar outros locatários do Gmail sem serem detectados, desde que esses domínios não tenham uma política DMARC configurada com a diretiva ‘rejeitar’.

Autenticação, Relatório e Conformidade de Mensagens com Base em Domínio, ou DMARC, é um protocolo de autenticação de e-mail que permite que os proprietários de domínio especifiquem o que deve acontecer se um e-mail estiver falsificando seu domínio.

Para fazer isso, os proprietários de domínio criam um registro DNS DMARC especial que inclui uma diretiva informando a um servidor de email o que fazer.

Essas diretivas são ‘none’ (não fazer nada com o e-mail falsificado), ‘quarentine’ (colocar o e-mail na pasta de spam) ou ‘reject’ (não aceitar e-mail).

As novas campanhas de phishing usam o servidor SMTP ‘smtp-relay.gmail.com’, que é um servidor confiável e, portanto, comumente colocado em listas de permissões por gateways de e-mail e serviços de filtragem de spam.

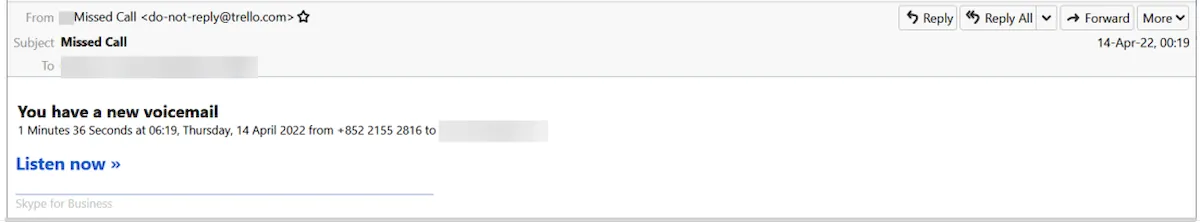

Por exemplo, o e-mail a seguir, descoberto por Avanan, aparece como se fosse do Trello.com, mas na verdade é do jigokar.com e passou pelo serviço de retransmissão do Google.

Como dito anteriormente, esses ataques só funcionam se a entidade representada tiver definido sua política DMARC como “nenhuma”, o que não é tão incomum quanto você possa pensar.

Por exemplo, dell.com, wikipedia.org, yandex.ru, pornhub.com, bit.ly e live.com têm políticas DMARC definidas como ‘nenhuma’.

Definir políticas rígidas de DMARC é uma prática de segurança recomendada, pois ajuda a impedir que os agentes de ameaças falsifiquem domínios.

No caso do Trello, a política DMARC foi desabilitada devido ao uso de outras ferramentas de segurança, tornando possível a representação.

Gmail SMTP relay attack demo from BleepingComputer.com on Vimeo.

Os e-mails provavelmente estão ignorando as detecções de spam porque todos os locatários do Gmail que usam essa retransmissão provavelmente configuram registros SPF que colocam o serviço de retransmissão SMTP do Google na lista de remetentes confiáveis de seu domínio.

Quando um agente de ameaça falsifica o domínio de um locatário do Gmail, ele passa o registro SPF e, como o DMARC não está definido como ‘rejeitar’, ele será entregue com êxito na caixa de entrada do usuário de destino.

Enquanto esses agentes de ameaças estão abusando do serviço de retransmissão do Google, Avanan diz que qualquer outro serviço de retransmissão é suscetível ao mesmo tipo de abuso.

Avanan diz que denunciou esse abuso à equipe do Gmail em 23 de abril de 2022.

O Bleeping Computer entrou em contato com o Google com mais perguntas e se planeja tomar medidas adicionais contra esse abuso, e um porta-voz nos disse o seguinte:

“Temos proteções integradas para impedir esse tipo de ataque. Esta pesquisa explica por que recomendamos que os usuários de todo o ecossistema usem o protocolo DMARC (Domain-based Message Authentication, Reporting & Conformance). Fazer isso irá se defender contra esse método de ataque, que é um problema bem conhecido do setor.

Detalhes sobre como os usuários podem configurar seus ambientes adequadamente podem ser encontrados aqui: https://support.google.com/a/answer/2956491?hl=en e aqui: https://support.google.com/a/answer/ 10583557

Não há nada exclusivo no Workspace aqui, ele fala sobre como os padrões de e-mail operam em todo o setor. Essa pesquisa não reflete muitas das defesas em camadas que mantêm os clientes seguros, como DMARC e filtragem de abuso de e-mail.”

Verificar o endereço do remetente para detectar uma tentativa de falsificação maliciosa não é suficiente contra esse tipo de ataque, portanto, verificar os cabeçalhos completos quando não tiver certeza seria um excelente ponto de partida.

Além disso, quando os links estiverem incorporados no corpo da mensagem, passe o mouse sobre eles para verificar o destino em vez de clicar. Às vezes, apenas visitar sites prejudiciais é suficiente para que o malware seja lançado em seu sistema.

Por fim, se a mensagem contiver algum anexo, principalmente se for de formatos arriscados, não faça o download e não os abra.