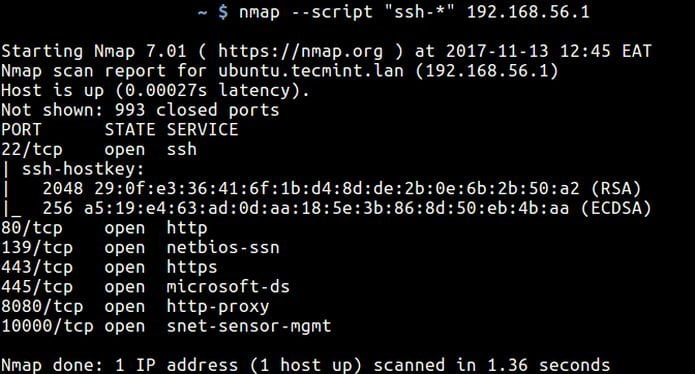

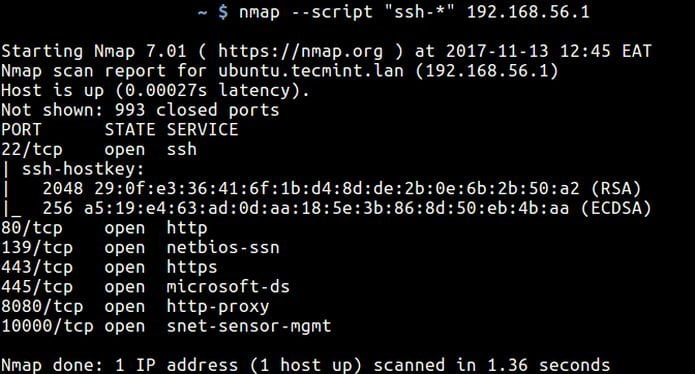

Se você precisa de uma ferramenta para verificar ou auditar a sua rede, conheça e veja como instalar o poderoso utilitário de rede Nmap no Linux.

Se você precisa de uma ferramenta para verificar ou auditar a sua rede, conheça e veja como instalar o poderoso utilitário de rede Nmap no Linux.

Recentemente, uma falha zero-day no PostgreSQL foi explorada em um ataque sofisticado para violar a rede da empresa de gerenciamento de acesso privilegiado BeyondTrust. Este incidente não apenas destaca a crescente sofisticação dos ciberataques, mas também serve como um lembrete crítico da importância da segurança cibernética. Vamos mergulhar nos detalhes deste ataque e entender as implicações dessa vulnerabilidade.

O PostgreSQL, um sistema de banco de dados relacional de código aberto, foi o ponto de entrada para os atacantes no sistema da BeyondTrust. Uma falha zero-day, identificada como CVE-2025-1094, permitiu que os atacantes realizassem injeções SQL ao processar sequências de bytes inválidas de caracteres UTF-8 inválidos. Esta vulnerabilidade específica destaca um problema crítico na neutralização da sintaxe de cotação em funções libpq do PostgreSQL.

A BeyondTrust, uma empresa líder em gerenciamento de acesso privilegiado, sofreu uma invasão em seus sistemas em dezembro, onde os atacantes exploraram duas vulnerabilidades zero-day e uma chave de API roubada. Este ataque não só comprometeu a segurança da BeyondTrust, mas também afetou 17 instâncias SaaS de Suporte Remoto. O incidente foi vinculado a hackers chineses, conhecidos como Silk Typhoon, que visavam informações sensíveis relacionadas a ações de sanções e outros documentos.

A exploração dessa falha zero-day no PostgreSQL pela BeyondTrust ressalta a importância de uma segurança robusta de banco de dados e a necessidade de vigilância constante contra vulnerabilidades. A equipe de pesquisa da Rapid7, ao analisar a CVE-2024-12356, descobriu a nova vulnerabilidade zero-day no PostgreSQL, que foi prontamente reportada e corrigida. Este incidente serve como um lembrete crucial para as organizações atualizarem e protegerem seus sistemas contra ataques cibernéticos.

O ataque à BeyondTrust, facilitado pela exploração de uma falha zero-day no PostgreSQL, destaca a sofisticação crescente dos ciberataques e a importância da segurança cibernética. Este incidente sublinha a necessidade de vigilância constante, atualizações regulares de segurança e uma compreensão profunda das vulnerabilidades dos sistemas. À medida que os ataques cibernéticos continuam a evoluir, a proteção contra essas ameaças torna-se cada vez mais crucial para a segurança das informações e a integridade dos sistemas.

Fonte: BleepingComputer

A TikTok livestream se tornou um espaço popular para interações ao vivo, mas agora enfrenta sérias acusações.

Um novo processo judicial alega que a plataforma ignorou a exploração de menores durante essas transmissões. Neste artigo, vamos explorar os detalhes dessa controvérsia e as implicações legais para a TikTok.

As alegações de exploração de menores em livestreams do TikTok surgiram após um processo judicial que afirma que a plataforma estava ciente de comportamentos inadequados durante essas transmissões ao vivo. Segundo um relatório da Reuters, a TikTok permitiu que menores fossem expostos a mensagens inapropriadas de adultos, ignorando os riscos associados.

O Projeto Meramec, uma investigação interna da TikTok, revelou que inúmeras crianças conseguiram contornar as restrições de idade, permitindo que elas realizassem suas próprias transmissões. Isso levou a interações problemáticas, incluindo casos de nudez e atividades sexuais, em troca de presentes virtuais que podem ser convertidos em dinheiro real.

Além disso, as alegações indicam que a TikTok se beneficiou financeiramente com essas interações, já que o sistema de presentes virtuais incentiva os criadores a se engajarem em conteúdo que pode não ser apropriado. A plataforma, que prioriza a visibilidade de livestreams, acabou permitindo que esses vídeos chegassem a um público muito maior, exacerbando a situação.

As implicações legais dessa situação são profundas, uma vez que a TikTok pode enfrentar consequências severas se as alegações forem comprovadas. A proteção de menores na internet é uma questão crítica, e a responsabilidade das plataformas em garantir um ambiente seguro para todos os usuários é mais importante do que nunca.

Em resposta às graves alegações de exploração de menores durante suas transmissões ao vivo, a TikTok se posicionou firmemente, refutando as acusações apresentadas no processo. A empresa afirmou que o processo ignora as diversas medidas proativas que implementou para garantir a segurança e o bem-estar de sua comunidade.

A TikTok declarou que as alegações são baseadas em citações fora de contexto e documentos desatualizados, ressaltando seu compromisso com a proteção dos usuários. Entre as medidas citadas, a empresa destacou:

Além disso, a TikTok enfatizou que está constantemente revisando e aprimorando suas políticas para proteger os usuários, especialmente os mais jovens. A empresa está ciente de que a confiança do público é fundamental e, por isso, busca transparência em suas operações e decisões.

Enquanto isso, o processo judicial continua, e a TikTok enfrenta uma série de desafios legais que testam suas práticas de segurança e responsabilidade social na plataforma.

Após lançar uma correção para o problema, a Cisco alerta sobre exploração zero-day do NX-OS para implantação de malware personalizado.

Segundo a própria fabricante do software, o VMware vRealize tem uma exploração pública de uma falha RCE, que é rastreada como CVE-2023-34051.

Após publicar uma correção para o problema, o VMware alertou sobre a exploração pública de uma falha crítica de bypass de autenticação.

Se você curte games de caça ao tesouro e quer se divertir no PC, Conheça e veja como instalar o jogo Spelunky Classic HD no Linux via Snap.

E como ninguém está salvo de agentes mal intencionados, a Cisco foi hackeada por meio da exploração de servidores SaltStack vulneráveis.

Atualmente está rolando o evento Pwn2Own 2020, onde Hackers faturam alto explorando falhas. Confira alguns exemplos do que acontece por lá.