Segundo a própria fabricante do software, o VMware vRealize tem uma exploração pública de uma falha RCE, que é rastreada como CVE-2023-34051.

A VMware alertou os clientes na última segunda-feira (23/10) que o código de exploração de prova de conceito (PoC) agora está disponível para uma falha de desvio de autenticação no vRealize Log Insight (agora conhecido como VMware Aria Operations for Logs).

VMware vRealize tem uma exploração pública de uma falha RCE

Sim. O VMware vRealize tem uma exploração pública de uma falha RCE. Rastreada como CVE-2023-34051, ela permite que invasores não autenticados executem código remotamente com permissões de root se determinadas condições forem atendidas.

“VMSA atualizado para observar que a VMware confirmou que o código de exploração para CVE-2023-34051 foi publicado”, disse a empresa em uma atualização do comunicado original.

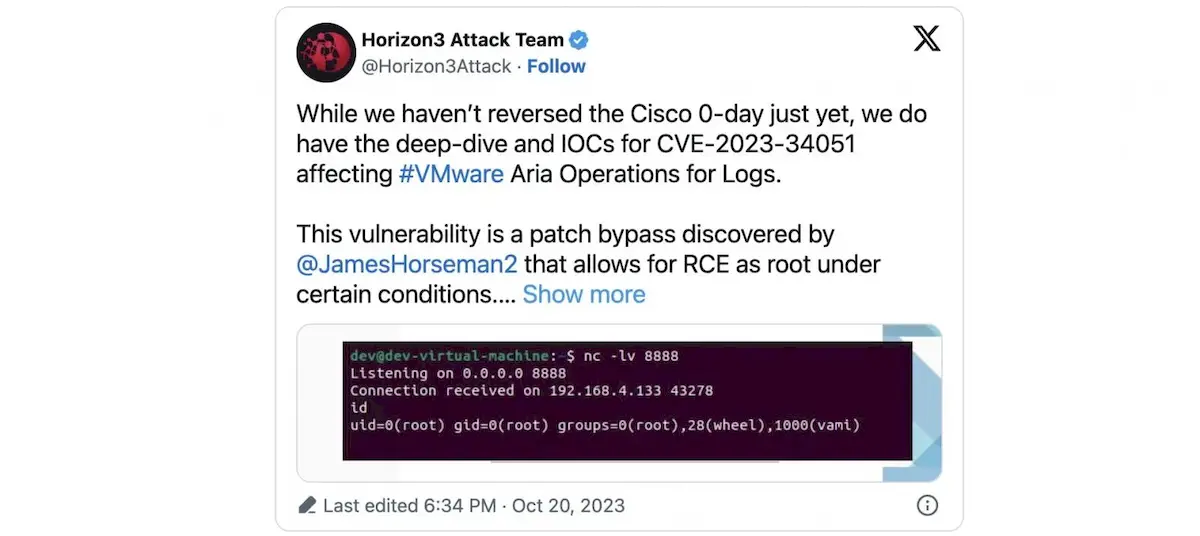

A exploração bem-sucedida depende de o invasor comprometer um host dentro do ambiente de destino e possuir permissões para adicionar uma interface extra ou endereço IP estático, de acordo com pesquisadores de segurança da Horizon3 que descobriram o bug.

Horizon3 publicou uma análise técnica de causa raiz para esta falha de segurança na sexta-feira com informações adicionais sobre como CVE-2023-34051 pode ser usado para obter execução remota de código como root em dispositivos VMware não corrigidos.

Os pesquisadores de segurança também divulgaram uma exploração PoC e uma lista de indicadores de comprometimento (IOCs) que os defensores da rede poderiam usar para detectar tentativas de exploração em seus ambientes.

“Este POC abusa da falsificação de endereço IP e de vários endpoints Thrift RPC para conseguir uma gravação arbitrária de arquivos”, disse a equipe de ataque Horizon3.

“A configuração padrão desta vulnerabilidade grava um cron job para criar um shell reverso. Certifique-se de alterar o arquivo de carga útil para se adequar ao seu ambiente.

“Para que este ataque funcione, um invasor deve ter o mesmo endereço IP de um nó mestre/de trabalho.”

Esta vulnerabilidade também é um desvio para uma cadeia de exploração de falhas críticas corrigidas pela VMware em janeiro, permitindo que os invasores obtenham a execução remota de código.

O primeiro (CVE-2022-31706) é um bug de passagem de diretório, o segundo (CVE-2022-31704) é uma falha de controle de acesso quebrada, enquanto o terceiro, um bug de divulgação de informações (CVE-2022-31711), permite que invasores obter acesso a informações confidenciais de sessões e aplicativos,

Os invasores podem encadear essas vulnerabilidades (rastreadas coletivamente como VMSA-2023-0001 pela VMware) para injetar arquivos criados com códigos maliciosos no sistema operacional de dispositivos VMware que executam o software Aria Operations for Logs sem patch.

Quando os pesquisadores de segurança da Horizon3 lançaram uma exploração PoC VMSA-2023-0001 uma semana depois que a empresa lançou atualizações de segurança, eles explicaram que sua exploração RCE “abusa de vários endpoints Thrift RPC para obter uma gravação arbitrária de arquivo”.

“Esta vulnerabilidade é fácil de explorar, no entanto, requer que o invasor tenha alguma configuração de infraestrutura para servir cargas maliciosas”, disseram eles.

“Além disso, como é improvável que este produto seja exposto à Internet, o invasor provavelmente já estabeleceu uma posição em algum outro lugar da rede.”

No entanto, os agentes de ameaças frequentemente exploram vulnerabilidades em redes anteriormente comprometidas para movimentação lateral, tornando os dispositivos VMware vulneráveis alvos internos valiosos.

Em junho, a VMware alertou os clientes sobre outra vulnerabilidade crítica de execução remota de código no VMware Aria Operations for Networks (rastreada como CVE-2023-20887) sendo explorada em ataques.