Confira detalhes de relatos da vulnerabilidade Log4j sendo usada para hackear servidores vCenter da VMware, pelo Conti ransomware.

A operação do Conti ransomware está usando a exploração crítica do Log4Shell para obter acesso rápido às instâncias internas do VMware vCenter Server e criptografar as máquinas virtuais.

Vulnerabilidade Log4j sendo usada para hackear servidores vCenter da VMware

A gangue não perdeu muito tempo adotando o novo vetor de ataque e é a primeira operação de “nível superior” conhecida por transformar a vulnerabilidade Log4j em uma arma.

Um exploit de prova de conceito (PoC) para CVE-2021-44228 – também conhecido como Log4Shell – surgiu no espaço público em 9 de dezembro.

Um dia depois, a varredura em massa da Internet começou, com vários atores em busca de sistemas vulneráveis. Entre os primeiros a alavancar o bug estavam mineradores de criptomoedas, botnets e uma nova cepa de ransomware chamada Khonsari.

Em 15 de dezembro, a lista de agentes de ameaças usando Log4Shell se expandiu para hackers apoiados pelo estado e corretores de acesso inicial que normalmente vendem acesso à rede para gangues de ransomware.

Conti, uma das maiores e mais prolíficas gangues de ransomware da atualidade, com dezenas de membros ativos em tempo integral, parece ter se interessado pelo Log4Shell desde o início, vendo-o como uma possível via de ataque no domingo, 12 de dezembro.

A gangue começou a procurar novas vítimas no dia seguinte, seu objetivo era o movimento lateral para redes VMware vCenter, cibercrime e empresa de disrupção adversária Advanced Intelligence (AdvIntel) compartilhada com o site BleepingComputer.

Dezenas de fornecedores foram afetados pelo Log4Shell e correram para corrigir seus produtos ou fornecer soluções alternativas e atenuantes para os clientes. VMware é um deles, listando 40 produtos vulneráveis.

Embora a empresa tenha fornecido atenuações ou correções, um patch para as versões afetadas do vCenter ainda não foi disponibilizado.

Os servidores vCenter normalmente não são expostos à Internet pública; há cenários em que um invasor pode explorar o problema:

“Um agente malicioso com acesso à rede para um produto VMware impactado pode explorar esse problema para obter controle total do sistema de destino e/ou realizar um ataque de negação de serviço.”, VMware

AdvIntel diz que os membros da gangue Conti ransomware mostraram interesse em alavancar o Log4Shell para suas operações usando o exploit público.

Em um relatório compartilhado com a BleepingComputer, a empresa observa que “esta é a primeira vez que essa vulnerabilidade entrou no radar de um grande grupo de ransomware”.

“A exploração atual levou a vários casos de uso por meio dos quais o grupo Conti testou as possibilidades de utilização do exploit Log4J.” AdvIntel

Enquanto a maioria dos defensores se concentra em bloquear ataques Log4Shell em dispositivos expostos à Internet, a operação do Conti ransomware mostra como a vulnerabilidade pode ser usada para visar dispositivos internos que podem não receber tanta atenção.

Os pesquisadores confirmaram que as afiliadas do Conti ransomware já haviam comprometido as redes alvo e explorado máquinas Log4j vulneráveis para obter acesso aos servidores vCenter.

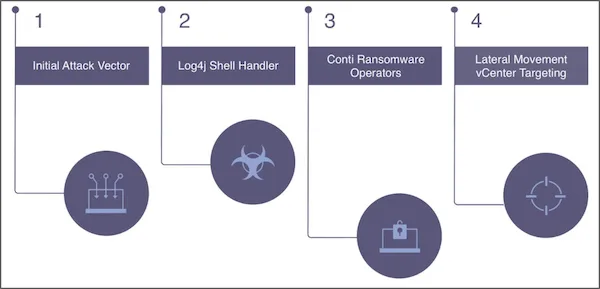

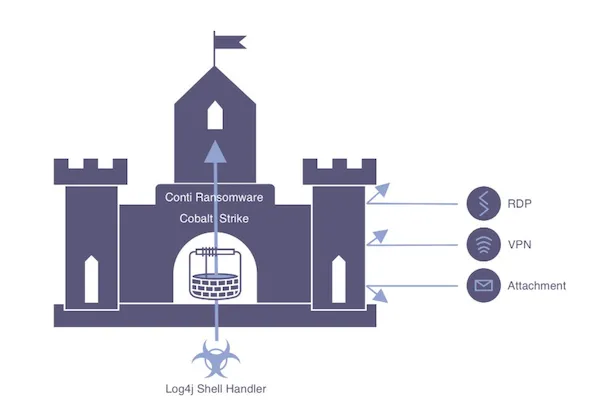

Isso significa que os membros do Conti ransomware dependiam de um vetor de acesso inicial diferente (RDP, VPN, phishing de e-mail) para comprometer uma rede e estão atualmente usando o Log4Shell para mover-se lateralmente na rede.

Conti é um grupo de língua russa que está no jogo do ransomware há muito tempo, sendo o sucessor do infame Ryuk.

A gangue é responsável por centenas de ataques, apenas seu site de vazamento de dados listando mais de 600 empresas vítimas que não pagaram resgate. A esses são adicionados outras empresas que pagaram ao ator para ter seus dados descriptografados.

A empresa de segurança cibernética Group-IB estima que cerca de 30% das vítimas de ransomware optam por pagar para restaurar seus arquivos usando a ferramenta de descriptografia do invasor.

Recentemente, o Australian Cyber Security Center (ACSC) publicou um alerta sobre o Conti ransomware direcionado a várias organizações no país. Uma das vítimas era a fornecedora de eletricidade CS Energy.

A Frontier Software, um provedor de software de folha de pagamento usado pelo governo australiano, também foi atingido por Conti, a violação levando a expor os dados de dezenas de milhares de funcionários do governo.

Mais recentemente, o site BleepingComputer soube que a gangue atingiu a McMenamins, uma cervejaria e rede de hotéis em Oregon (Portland) e Washington, EUA.

O Conti ransomware opera com este nome desde junho de 2020. De acordo com informações da AdvIntel, o grupo extorquiu mais de US$ 150 milhões de suas vítimas nos últimos seis meses.