A empresa de segurança Eclypsium anunciou que descobriu a BootHole, uma falha do GRUB que permite que hackers ocultem malware no Linux, Windows e outros sistemas.

Existe uma vulnerabilidade grave em quase todas as versões assinadas do gerenciador de inicialização GRUB2 usadas pela maioria dos sistemas Linux. Com o nome BootHole, a falha permite executar código arbitrário no carregador de inicialização GRUB.

BootHole, uma falha do GRUB que permite que hackers ocultem malware no Linux, Windows

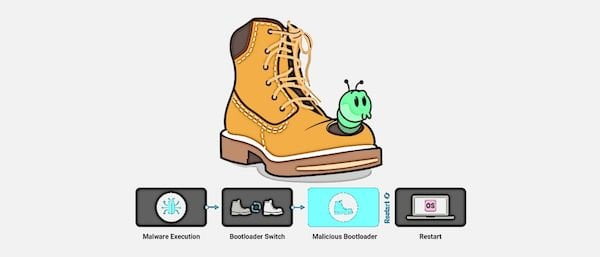

Com ela, um invasor pode plantar malware conhecido como bootkit, que é carregado antes do sistema operacional (SO).

Quando explorado adequadamente, isso pode permitir que os agentes de ameaças comprometam o processo de inicialização de um sistema operacional, mesmo que o mecanismo de verificação de Secure Boot esteja ativo.

Comprometer um sistema dessa maneira confere ao malware os privilégios mais altos e o torna praticamente indetectável, pois já está em execução quando as soluções de segurança no sistema operacional se tornam ativas.

Os pesquisadores de segurança da empresa de segurança de firmware e hardware Eclypsium encontraram um estouro de buffer (CVE-2020-10713) que, na maneira como o GRUB2 analisa o conteúdo de seu arquivo de configuração, “grub.cfg”, localizado externamente na partição do sistema EFI.

Os atores de ameaças podem modificar o “grub.cfg” porque é apenas um arquivo de texto que normalmente não possui proteção de integridade, como uma assinatura digital, como é o caso de outros componentes do gerenciador de inicialização.

Alterar o arquivo de configuração do GRUB permite controlar o processo de inicialização. O malware adicionado dessa maneira é altamente persistente, pois sobrevive à reinstalação do sistema operacional.

Apesar do dano que pode causar, o BootHole possui uma pontuação de gravidade de 8,2 (alta), pois a edição do arquivo de configuração requer privilégios administrativos. No entanto, o esforço vale a pena para alguns atores.

A recompensa seria “uma escalada adicional poderosa de privilégios e persistência no dispositivo, mesmo com a Inicialização segura ativada e executando corretamente a verificação de assinaturas em todos os executáveis carregados”.

Segundo a Eclypsium:

“O estouro de buffer permite ao invasor obter execução arbitrária de código no ambiente de execução UEFI, que pode ser usado para executar malware, alterar o processo de inicialização, corrigir diretamente o kernel do SO ou executar qualquer número de outras ações maliciosas”

A Eclypsium diz que apenas um fornecedor de ferramentas do carregador de inicialização adicionou código personalizado para executar uma verificação de assinatura no “grub.cfg”, além da verificação executada no executável do GRUB2.

Isso significa que todas as versões do GRUB2 que carregam comandos de um arquivo de configuração externo são vulneráveis. E enquanto esse carregador de inicialização está associado ao Linux, os sistemas de inicialização dupla com o Windows também são afetados.

Os pesquisadores acreditam que a maioria dos sistemas modernos em uso hoje é afetada pelo BootHole. Isso inclui servidores, estações de trabalho, laptops, desktops, juntamente com sistemas IoT baseados em Linux e hardware de tecnologia operacional.

A Eclypsium já divulgou a vulnerabilidade com fornecedores de SO, fabricantes de computadores e CERTs. Espera-se que hoje sejam divulgados alertas e atenuações de várias organizações do setor.

No entanto, é improvável que esses esforços coordenados produzam um efeito no futuro próximo, já que assinar e implantar novos gerenciadores de inicialização, e revogar os vulneráveis não é algo que possa ser feito rapidamente.

- Como instalar o salvador de jogos do Steam Steamback no Linux

- Como instalar e jogar o AssaultCube 1.3 Lockdown Edition no Linux

- Como instalar o jogo Foobillard-plus no Linux via Snap

- Como instalar o divertido jogo Deer Portal no Linux via Snap