Segundo os pesquisadores da Check Point, o novo Botnet XLoader usa teoria da probabilidade para esconder seus servidores.

O XLoader é um ladrão de informações originalmente baseado no Formbook, direcionado aos sistemas operacionais Windows e macOS. Ele entrou em implantação generalizada pela primeira vez em janeiro de 2021.

Agora, analistas de ameaças identificaram uma nova versão do malware XLoader botnet que usa a teoria da probabilidade para ocultar seus servidores de comando e controle, dificultando a interrupção da operação do malware.

Isso ajuda os operadores de malware a continuar usando a mesma infraestrutura sem o risco de perder nós devido a bloqueios em endereços IP identificados, além de reduzir as chances de serem rastreados e identificados.

Botnet XLoader usa teoria da probabilidade para esconder seus servidores

Pesquisadores da Check Point, que têm acompanhado a evolução do malware, testaram e analisaram as versões mais recentes do XLoader 2.5 e 2.6 e detectaram algumas diferenças críticas em relação às versões anteriores.

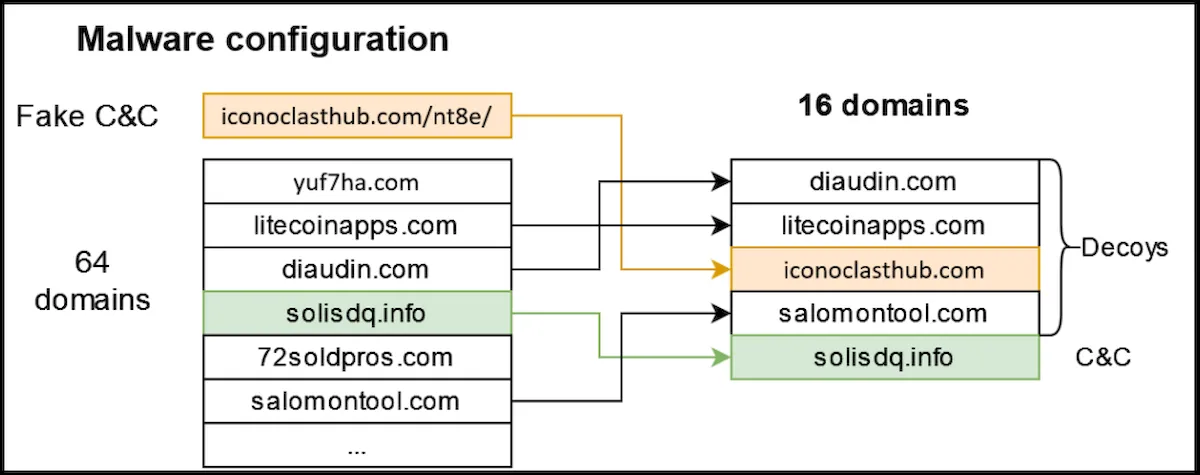

O XLoader já camuflava seus servidores de comando e controle (C2) reais na versão 2.3, ocultando o nome de domínio real em uma configuração que inclui 63 iscas.

Nas versões mais recentes, porém, os analistas da Check Point notaram que o malware substitui 8 de uma lista de domínios escolhidos aleatoriamente dos 64 em sua lista de configuração com novos valores em cada tentativa de comunicação.

A CheckPoint explica que:

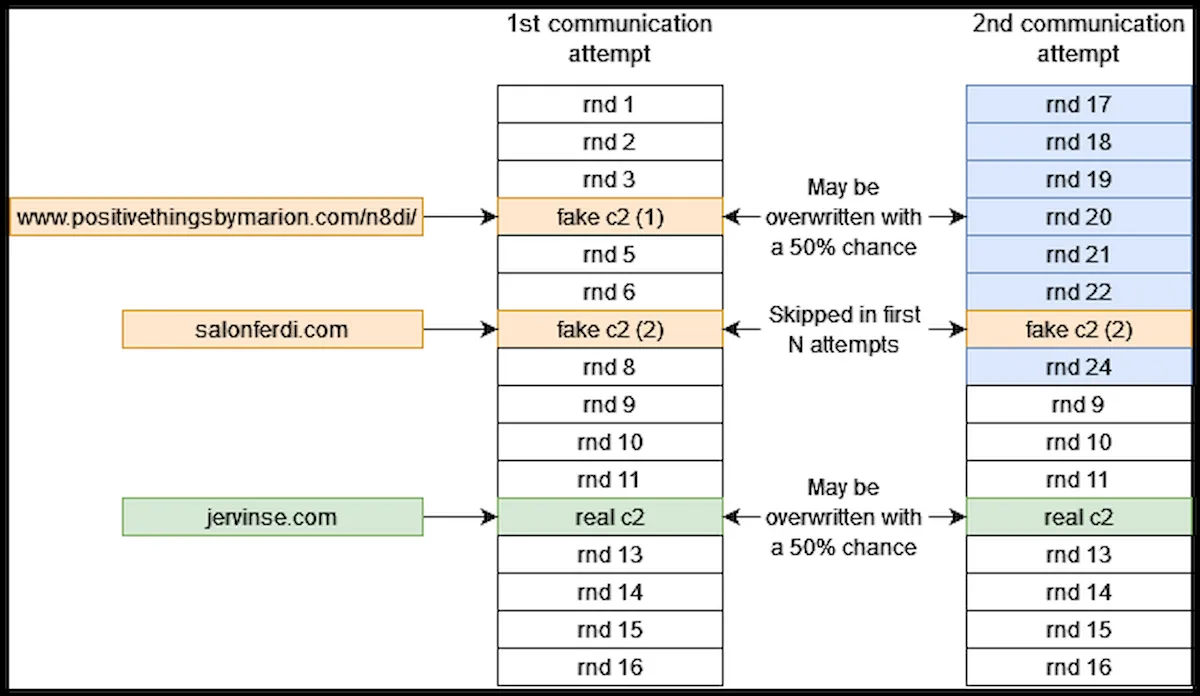

“Se o domínio C&C real aparecer na segunda parte da lista, ele será acessado em cada ciclo uma vez a cada 80-90 segundos aproximadamente. Se aparecer na primeira parte da lista, será substituído por outro nome de domínio aleatório.”

“Os oito domínios que substituem a primeira parte da lista são escolhidos aleatoriamente, e o domínio C&C real pode ser um deles. Nesse caso, a probabilidade de um servidor C&C real ser acessado no próximo ciclo é de 7/64 ou 1/8 dependendo da posição do domínio ‘falso c2 (2)'”.

Isso ajuda a disfarçar os servidores C2 reais dos analistas de segurança, mantendo o impacto nas operações do malware no mínimo.

O acesso C2 bem-sucedido resulta da lei dos grandes números, que aumenta as probabilidades de obter o resultado esperado com tentativas suficientes.

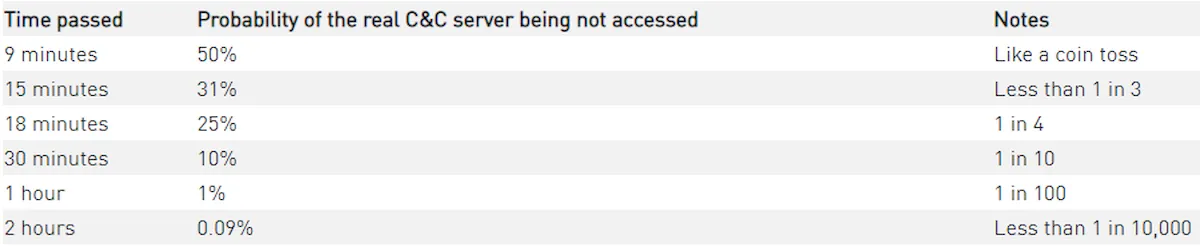

Como a CheckPoint explica na tabela a seguir, os analistas de ameaças teriam que realizar uma longa emulação para derivar o endereço C2 real, o que é uma prática atípica e inutiliza todos os scripts automatizados.

Ao mesmo tempo, para os operadores de malware, seria improvável que o XLoader não entrasse em contato com o endereço C2 genuíno uma hora após a infecção.

Na versão 2.6, a CheckPoint notou que o XLoader removeu essa funcionalidade da versão de 64 bits do payload, onde o malware sempre entra em contato com o domínio C2 real.

No entanto, em sistemas de 32 bits, que são muito comuns em sandboxes hospedadas em máquinas virtuais usadas por analistas de ameaças, o XLoader mantém a nova ofuscação C2.