E foi descoberta uma vulnerabilidade no LUKS do cryptsetup. Confira os detalhes dessa ameaça e veja como proteger seus sistemas.

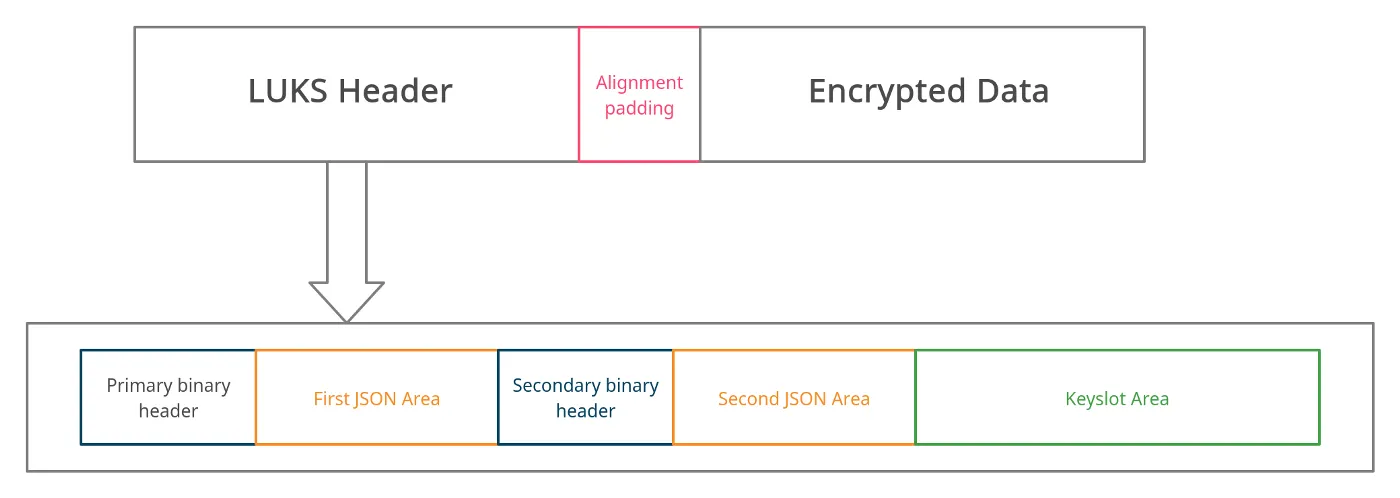

LUKS (Linux Unified Key Setup) é o padrão para criptografia de disco rígido Linux e é transparente para o usuário, pois opera abaixo da camada do sistema de arquivos.

Basicamente, é uma criptografia de dispositivo de bloco, o que significa que quando um bloco do disco é lido ou escrito, o módulo de criptografia no nível do kernel funciona para nós, como um tradutor.

LUKS faz parte do pacote cryptsetup. Ele armazena todas as informações de configuração no cabeçalho da partição, permitindo que o usuário transporte ou migre seus dados sem problemas. Mas às vezes você precisa alterar as configurações de criptografia mestre em um dispositivo.

Descobriu-se que um cabeçalho LUKS especialmente criado pode enganar o cryptsetup para desabilitar a criptografia durante a recuperação do dispositivo.

Descoberta uma vulnerabilidade no LUKS do cryptsetup

Sim. Foi Descoberta uma vulnerabilidade no LUKS do cryptsetup. Com ela, um invasor com acesso físico ao meio pode usar essa falha para forçar um usuário a desabilitar permanentemente a camada de criptografia desse meio.

Muitas empresas, pequenas empresas e usuários do governo precisam criptografar seus laptops para proteger informações confidenciais, como detalhes do cliente, arquivos, informações de contato e muito mais.

Para este propósito, cryptsetup fornece uma opção útil chamada reencrypt. Infelizmente, o programa cryptsetup acabou tendo um bug, apelidado de CVE-2021-4122, em um recurso de recriptografia. O problema foi causado pela reutilização de um mecanismo projetado para a operação real de recriptografia.

Um invasor pode modificar os metadados no disco para simular a descriptografia em andamento com a etapa de recriptografia com falha (inconcluída) e descriptografar persistentemente parte do dispositivo LUKS.

Este ataque requer acesso físico repetido ao dispositivo LUKS, mas nenhum conhecimento das senhas do usuário. A etapa de descriptografia é executada depois que um usuário válido ativa o dispositivo com uma senha correta e metadados modificados.

Não há avisos visíveis para o usuário de que tal recuperação aconteceu. O ataque também pode ser revertido posteriormente com possível modificação do texto simples revelado.

O processo é:

- O invasor obtém acesso físico ao disco rígido (PC/Laptop) e modifica o cabeçalho.

- O usuário precisa descriptografar, que descriptografa o cabeçalho modificado.

- O invasor precisa obter acesso novamente ao drive para ler os dados em texto simples.

Para simplificar: alguém com acesso físico ao disco poderia enganar a ferramenta de recriptografia para pensar que estava no meio de um procedimento apenas de descriptografia e, portanto, enganar o software LUKS para descriptografar parte do disco e deixá-lo sem criptografia .

O problema está presente em todas as versões do cryptsetup desde 2.2.0. As versões 1.x, 2.0.xe 2.1.x não são afetadas, pois não contêm a extensão de recriptografia LUKS2.

Felizmente, assim que foi descoberta uma vulnerabilidade no LUKS do cryptsetup, a vulnerabilidade foi rapidamente corrigida com o lançamento de novas versões do cryptsetup-2.4.3 e crypsetup-2.3.7.

Portanto, se você usar cryptsetup para criptografia de disco completo, atualize o mais rápido possível para remover a ameaça abordada no CVE-2021-4122.