Segundo a empresa italiana de segurança móvel Cleafy, o Malware BRATA está evoluindo para uma ameaça persistente.

O agente de ameaças por trás do trojan bancário BRATA evoluiu suas táticas e melhorou o malware com recursos de roubo de informações.

Malware BRATA está evoluindo para uma ameaça persistente

A empresa italiana de segurança móvel Cleafy tem rastreado a atividade da BRATA e notado nas campanhas mais recentes mudanças que levam a uma maior persistência no dispositivo.

“O modus operandi agora se encaixa em um padrão de atividade de Ameaça Persistente Avançada (APT)”, explica Cleafy em um relatório desta semana.

“Este termo é usado para descrever uma campanha de ataque na qual os criminosos estabelecem uma presença de longo prazo em uma rede direcionada para roubar informações confidenciais.”

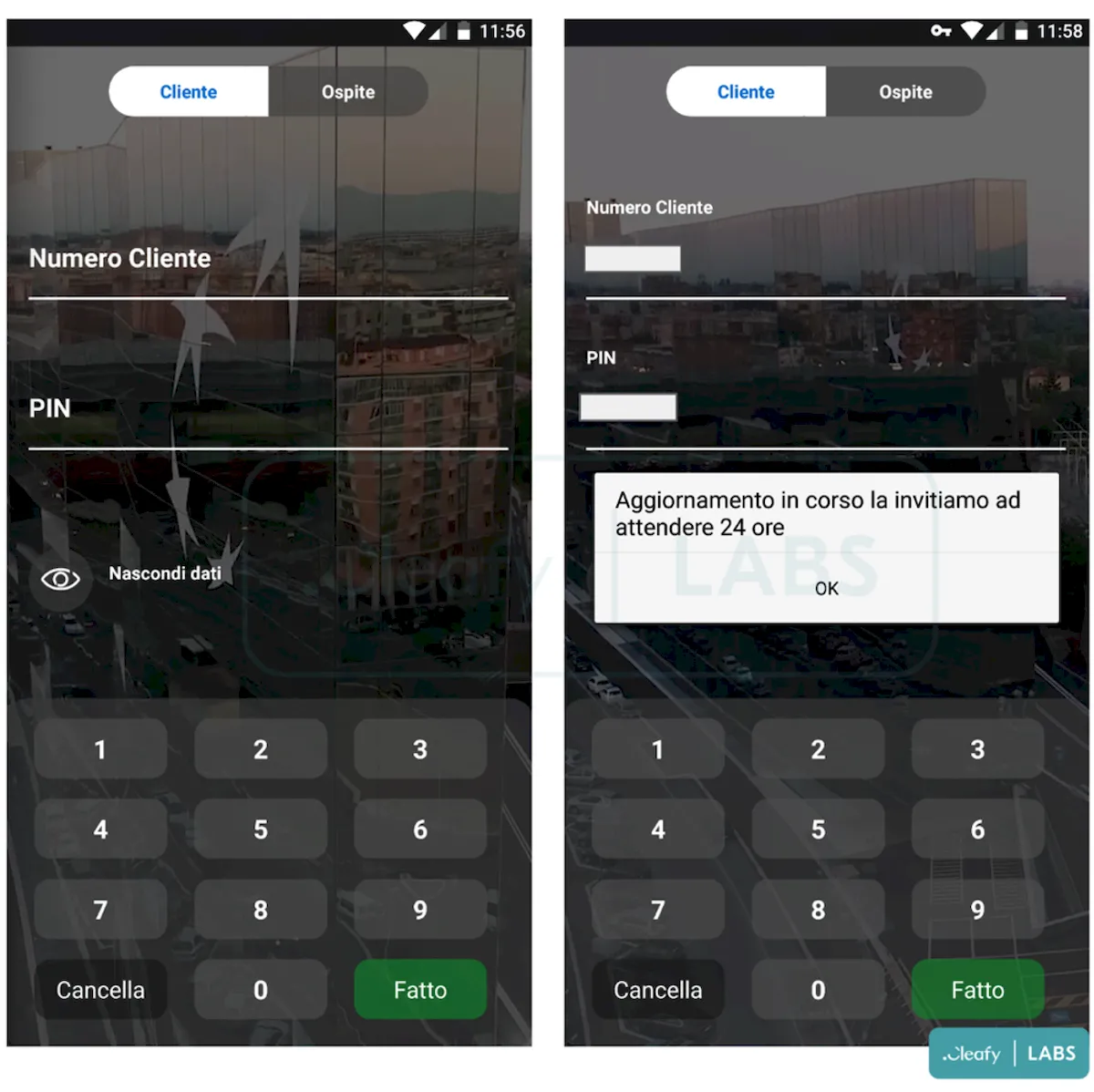

O malware em si também foi atualizado com novas técnicas de phishing, novas classes para solicitar permissões adicionais no dispositivo e agora também descarta uma carga útil de segundo estágio do servidor de comando e controle (C2).

O malware BRATA também é mais direcionado, pois os pesquisadores descobriram que ele se concentra em uma instituição financeira por vez e só muda para outra quando seus ataques se tornam ineficientes por contramedidas.

Por exemplo, o BRATA agora vem pré-carregado com uma única sobreposição de phishing em vez de adquirir uma lista de aplicativos instalados e buscar as injeções corretas do C2.

Isso minimiza o tráfego de rede malicioso e as interações com o dispositivo host.

Em uma versão mais recente, a BRATA adiciona mais permissões que permitem enviar e receber SMS, o que pode ajudar os invasores a roubar códigos temporários como senhas de uso único (OTPs) e autenticação de dois fatores (2FA) que os bancos enviam para seus clientes.

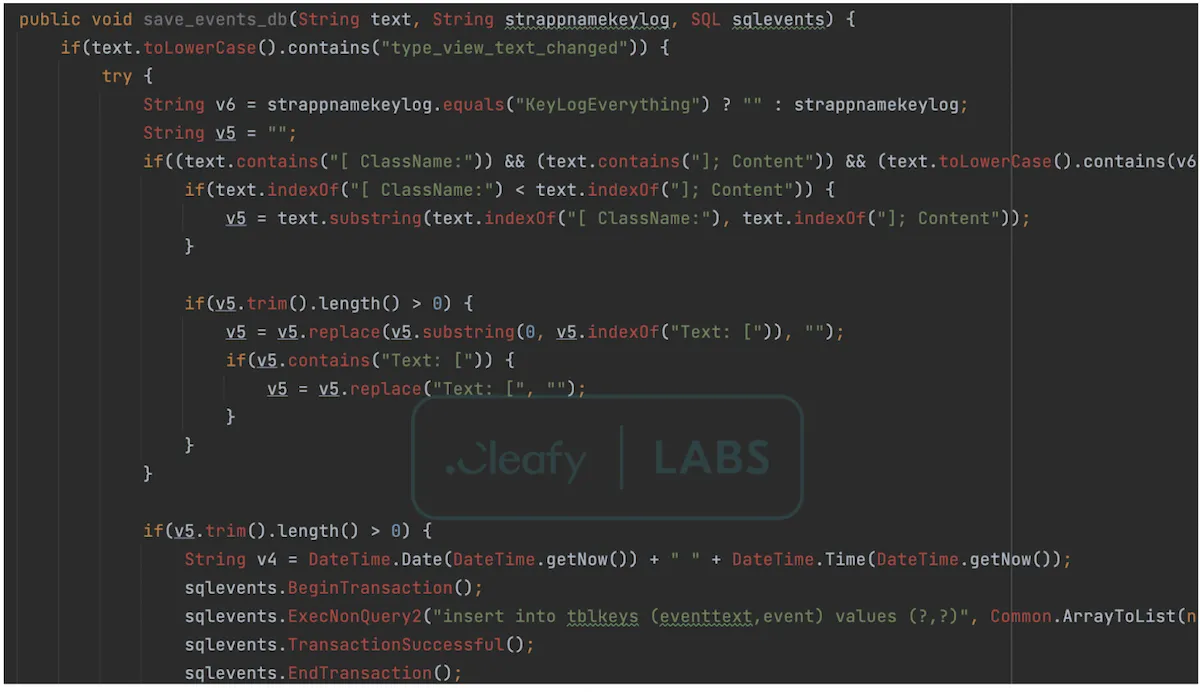

Após aninhar em um dispositivo, o BRATA busca um arquivo ZIP do servidor C2 contendo um pacote JAR (“unrar.jar”).

Este utilitário de keylogging monitora os eventos gerados pelo aplicativo e os armazena localmente no dispositivo com os dados de texto e um carimbo de data/hora correspondente.

Os analistas da Cleafy viram sinais de que essa ferramenta ainda está em desenvolvimento inicial e os pesquisadores acham que o objetivo final do autor é abusar do Serviço de Acessibilidade para obter dados de outros aplicativos.

A evolução do BRATA

O BRATA começou como um trojan bancário no Brasil em 2019, capaz de realizar capturas de tela, instalar novos aplicativos e desligar a tela para fazer o aparelho parecer desligado.

Em junho de 2021, o BRATA fez sua primeira aparição na Europa, usando aplicativos anti-spam falsos como isca e empregando agentes de suporte falsos que fraudavam as vítimas e as enganavam para lhes dar controle total de seus dispositivos.

Em janeiro de 2022, surgiu uma nova versão do BRATA, usando rastreamento por GPS, vários canais de comunicação C2 e versões personalizadas para clientes bancários em diferentes países.

Essa versão também apresentava um comando de redefinição de fábrica que limpava os dispositivos depois que todos os dados eram roubados.

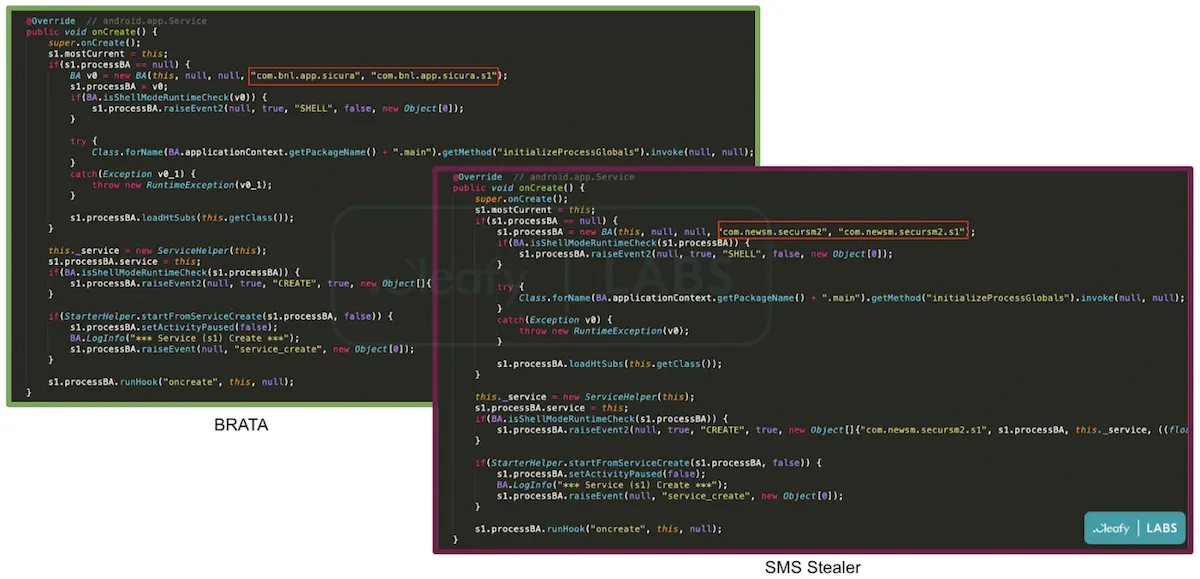

Agora, além da nova versão BRATA e da mudança de tática, a Cleafy também encontrou um novo projeto: um app ladrão de SMS que se comunica com a mesma infraestrutura C2.

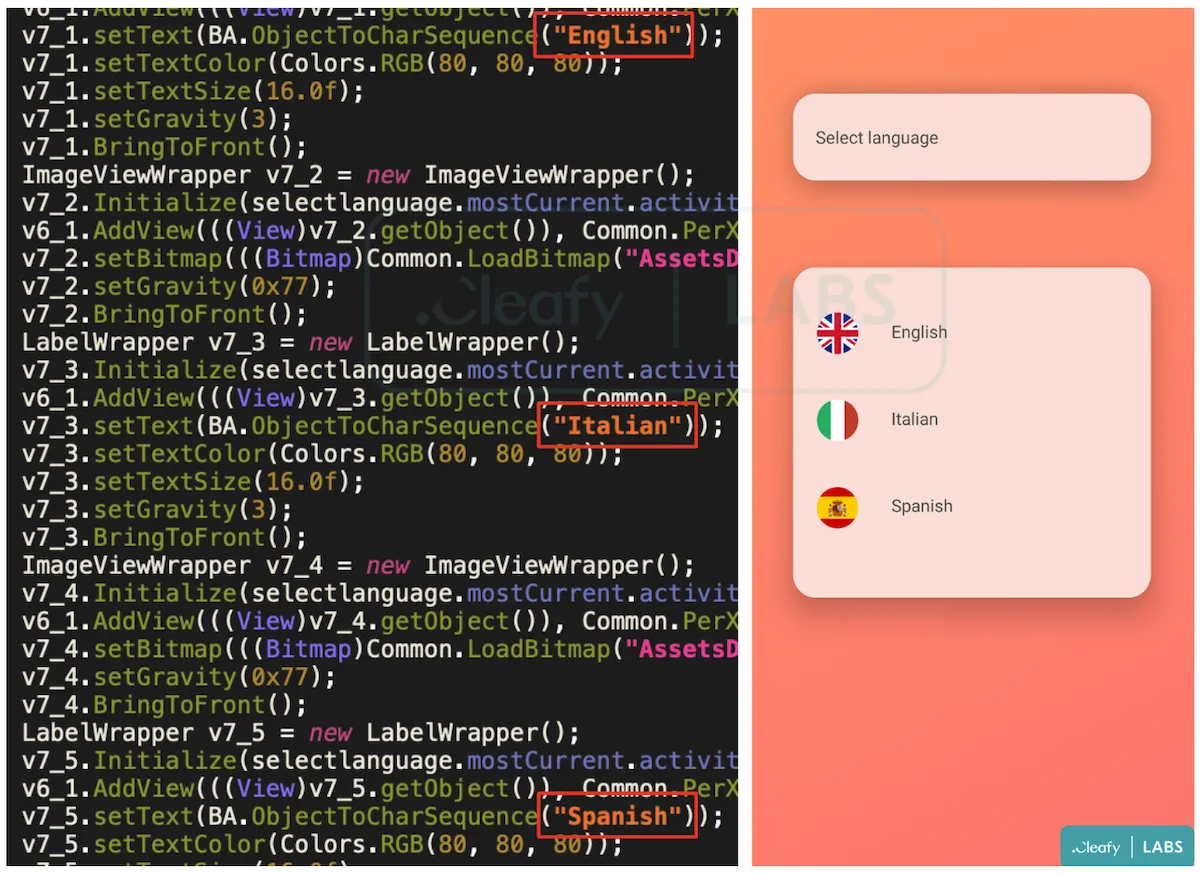

Ele usa a mesma estrutura do BRATA e os mesmos nomes de classe, mas parece estar focado apenas em enviar mensagens de texto curtas. Atualmente, tem como alvo o Reino Unido, Itália e Espanha.

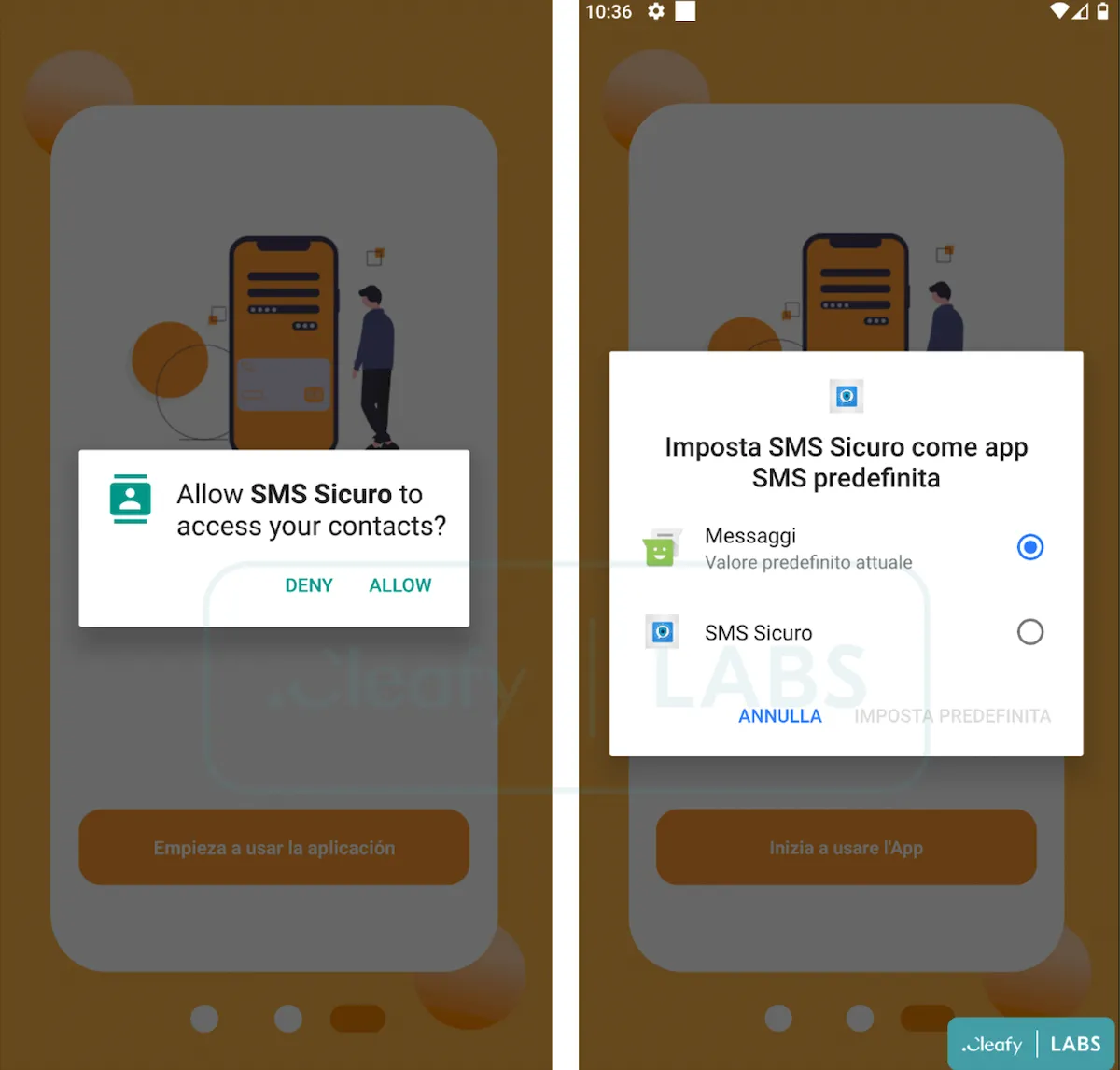

Para interceptar o SMS recebido, o aplicativo solicita que o usuário o defina como o aplicativo de mensagens padrão, além de solicitar permissão para acessar os contatos no dispositivo.

Por enquanto, não está claro se isso é apenas um experimento em um esforço da equipe BRATA para criar aplicativos mais simples dedicados a funções específicas.

O que fica claro é que a BRATA segue evoluindo com uma cadência de cerca de dois meses. É imperativo ficar atento, manter seu dispositivo atualizado e evitar a instalação de aplicativos de fontes não oficiais ou suspeitas.