Segundo pesquisadores do BlackBerry e do Intezer Labs, o novo malware Symbiote infecta todos os processos em execução no Linux.

Um malware Linux recém-descoberto, conhecido como Symbiote, infecta todos os processos em execução em sistemas comprometidos, rouba credenciais de conta e dá acesso backdoor a seus operadores.

Novo malware Symbiote infecta todos os processos em execução no Linux

Depois de se injetar em todos os processos em execução, o malware atua como um parasita em todo o sistema, não deixando sinais identificáveis de infecção, mesmo durante inspeções meticulosas e detalhadas.

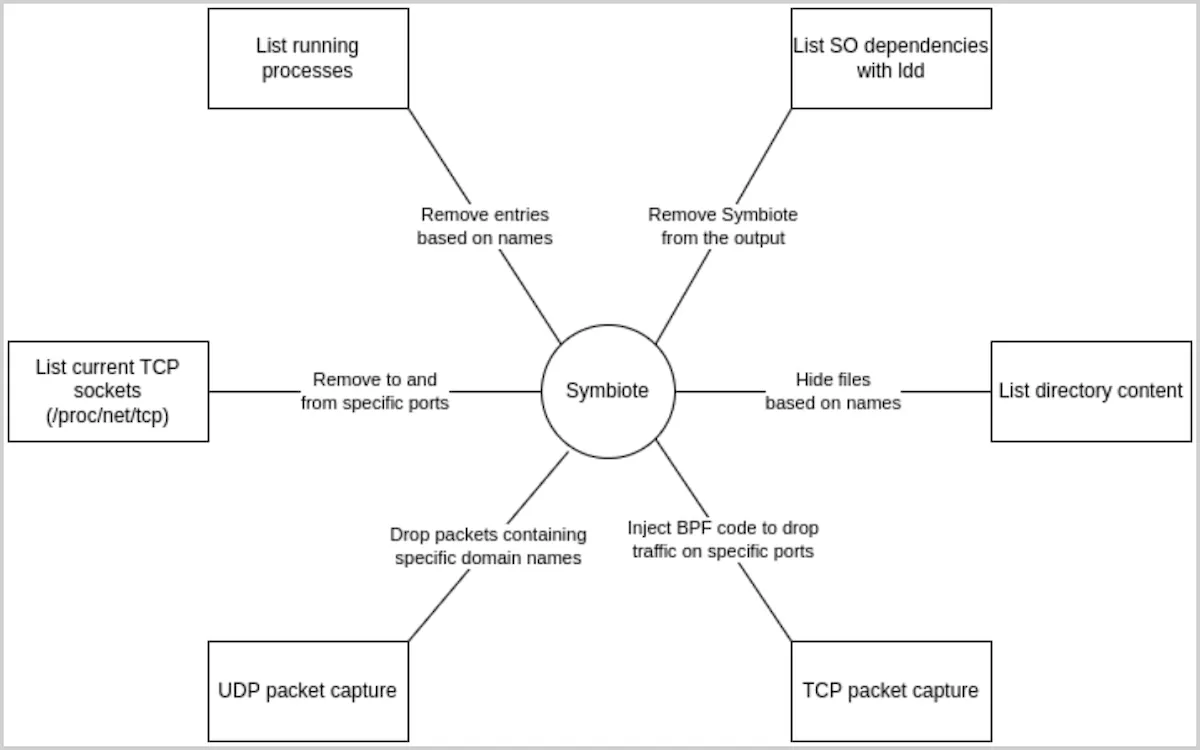

O Symbiote usa a funcionalidade de hooking BPF (Berkeley Packet Filter) para detectar pacotes de dados de rede e ocultar seus próprios canais de comunicação das ferramentas de segurança.

Essa nova ameaça foi descoberta e analisada por pesquisadores do BlackBerry e do Intezer Labs, que trabalharam juntos para descobrir todos os aspectos do novo malware em um relatório técnico detalhado. Segundo eles, o Symbiote está em desenvolvimento ativo desde o ano passado.

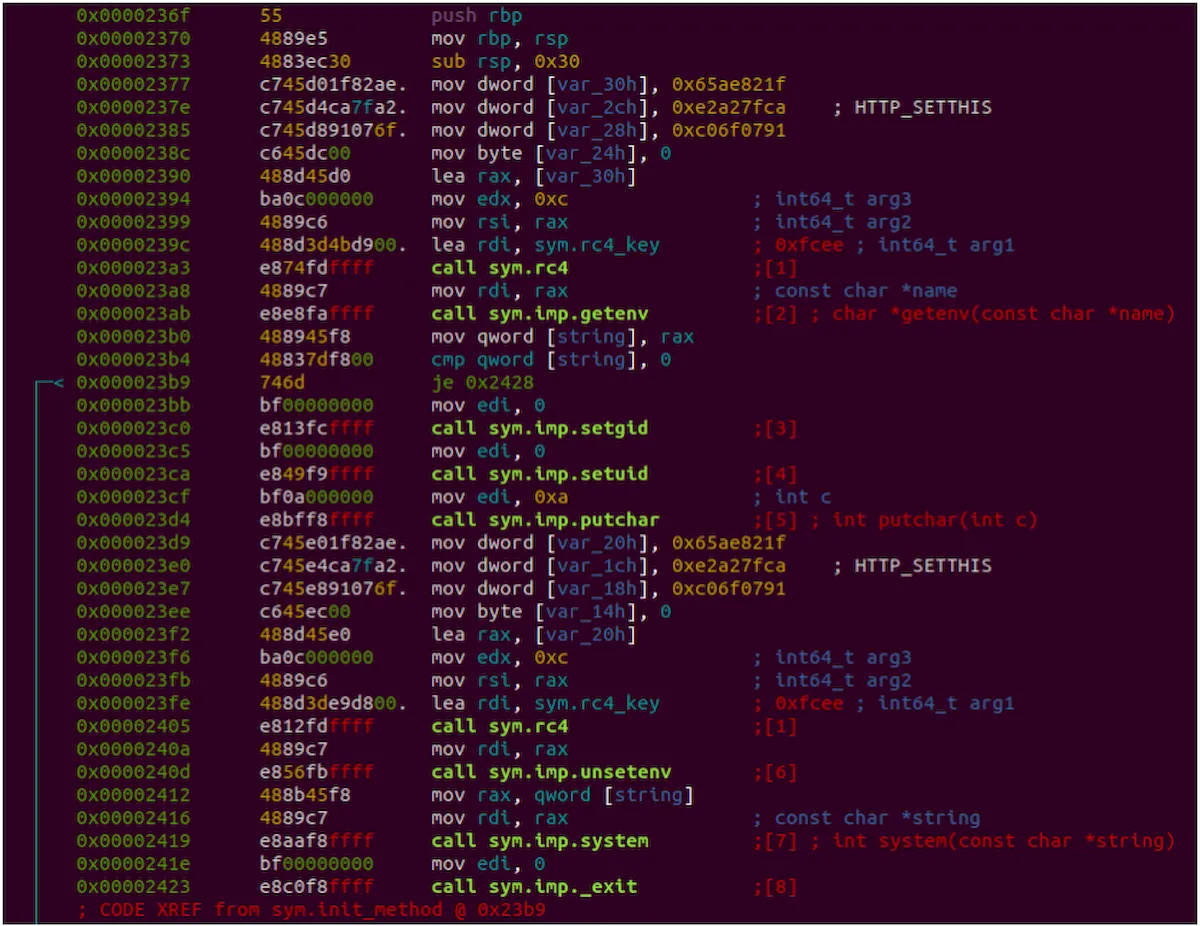

Em vez de ter a forma típica de um executável, o Symbiote é uma biblioteca de objetos compartilhados (SO) que é carregada em processos em execução usando a diretiva LD_PRELOAD para ganhar prioridade em relação a outros SOs.

Ao ser o primeiro a carregar, o Symbiote pode conectar as funções “libc” e “libpcap” e executar várias ações para ocultar sua presença, como ocultar processos parasitas, ocultar arquivos implantados com o malware e muito mais.

“Quando se injeta nos processos, o malware pode escolher quais resultados exibir”, revelaram os pesquisadores de segurança em um relatório publicado hoje.

“Se um administrador iniciar uma captura de pacote na máquina infectada para investigar algum tráfego de rede suspeito, o Symbiote se injetará no processo do software de inspeção e usará o BPF para filtrar os resultados que revelariam sua atividade.”

Para ocultar sua atividade de rede maliciosa na máquina comprometida, o Symbiote limpa as entradas de conexão que deseja ocultar, realiza filtragem de pacotes via BPF e remove o tráfego UDP para nomes de domínio em sua lista.

Esse novo malware furtivo é usado principalmente para coleta automatizada de credenciais de dispositivos Linux invadidos por meio da função “libc read”.

Essa é uma missão crucial ao direcionar servidores Linux em redes de alto valor, pois roubar credenciais de contas de administrador abre caminho para movimentos laterais desobstruídos e acesso ilimitado a todo o sistema.

O Symbiote também oferece a seus operadores acesso SHH remoto à máquina por meio do serviço PAM, além de fornecer uma maneira de o agente da ameaça obter privilégios de root no sistema.

Os alvos do malware são principalmente entidades do setor financeiro na América Latina, se passando por bancos brasileiros, a polícia federal do país etc.

“Como o malware opera como um rootkit de nível de usuário, detectar uma infecção pode ser difícil.”, concluíram os pesquisadores.

“A telemetria de rede pode ser usada para detectar solicitações anômalas de DNS e ferramentas de segurança, como AVs e EDRs, devem ser vinculadas estaticamente para garantir que não sejam ‘infectadas’ por rootkits de usuário.”

Espera-se que essas ameaças avançadas e altamente evasivas usadas em ataques contra sistemas Linux aumentem significativamente no próximo período, já que redes corporativas grandes e valiosas usam essa arquitetura extensivamente.

Apenas no mês passado, outro backdoor semelhante chamado BPFDoor foi detectado usando o BPF (Berkeley Packet Filter) para ouvir passivamente o tráfego de rede de entrada e saída em hosts infectados.