Confira o recente incidente na Cofense, onde o QRishing permitiu ignorar totalmente Controles de segurança de phishing, e entenda o perigo dessa ameaça.

Os pesquisadores descobriram uma nova campanha de phishing que abusa dos códigos QR para redirecionar os alvos para as páginas de destino de phishing, contornando efetivamente as soluções de segurança e os controles projetados para impedir esses ataques.

QRishing permitiu ignorar totalmente Controles de segurança de phishing

Os criminosos por trás dos ataques de phishing que visavam os clientes franceses da Cofense usavam uma URL codificada em um código QR para contornar o software de segurança, que analisa e bloqueia domínios suspeitos ou em listas negras.

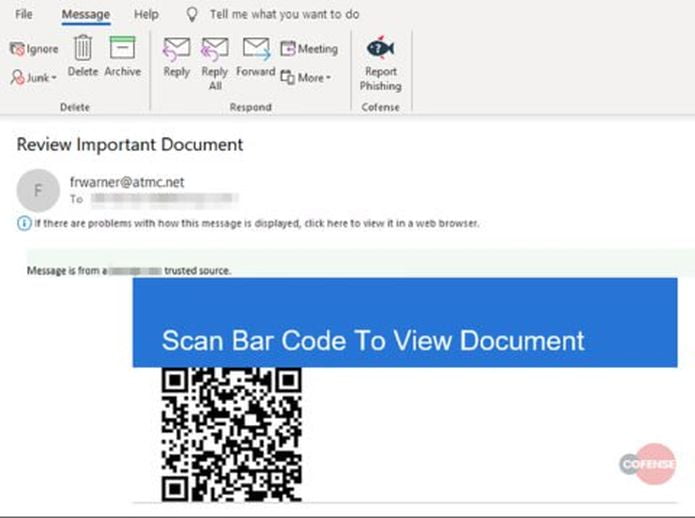

Os e-mails de phishing eram camuflados como um e-mail do SharePoint com uma linha de assunto “Review Important Document” (Revisar documento importante) e um corpo de mensagem que convidava possíveis vítimas “Scan Bar Code To View Document” (Verificar código de barras para exibir o documento).

Para atrair as vítimas para suas landing pages de phishing, os bandidos adicionaram uma imagem GIF contendo o código QR que os redirecionaria para o domínio hxxps://digitizeyourart.whitmers[.]com/wp-content/plugins/wp-college/Sharepoint/sharepoint/index.php, criado para representar um site relacionado ao SharePoint.

Os pesquisadores da Cofense explicam que acontecia assim:

“A maioria dos aplicativos de leitura de códigos QR em smartphones redireciona o usuário instantaneamente para o site malicioso por meio do navegador nativo do telefone.”

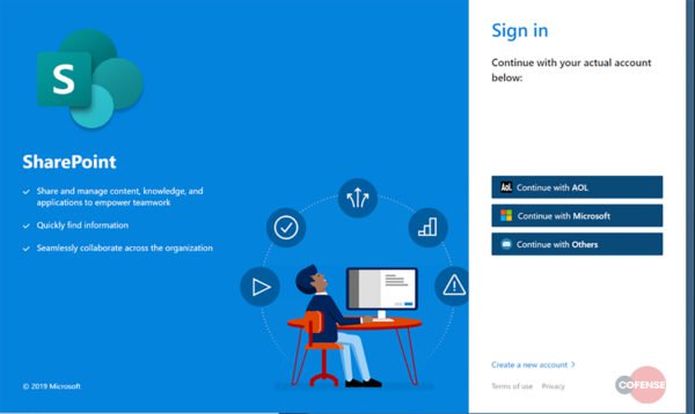

Depois de alcançar uma página de destino de phishing com marca do SharePoint em seus smartphones, os alvos são apresentados com a opção de fazer o login usando a AOL, a Microsoft ou outro tipo de conta de sua escolha para visualizar o documento.

No entanto, como acrescenta a Cofense:

“embora isso pareça um simples phishing, existe uma tática mais nefasta em jogo: remover o usuário da segurança de uma rede de negócios corporativos.”

Remover as vítimas da relativa segurança de seus computadores permite que os cibercriminosos ignorem efetivamente quaisquer serviços de proteção de links, gateways de e-mail seguros, sandboxes ou filtros de conteúdo da Web definidos pelo departamento de segurança de informações corporativas dos alvos.

Isso acontece porque as páginas de destino de phishing são carregadas no smartphone pessoal da vítima ou, nos casos mais felizes, em um dispositivo móvel fornecido pela empresa, que pode ainda expô-los a riscos extras por causa de soluções de segurança e controles mais limitados ser implementado em nível corporativo — se houver.

Para tornar o ataque ainda mais bem-sucedido contra usuários móveis, os invasores também otimizaram suas páginas de destino para smartphones com a página de phishing, fornecendo uma exibição personalizada em dispositivos móveis.

- Como instalar as ferramentas do Kali Linux no Ubuntu com o Katoolin

- Como instalar o Metasploit Framework no Ubuntu e derivados

- Lightning Framework, um novo malware Linux que instala rootkits, backdoors

- Como instalar o gerenciador de tokens Nitrokey-app no Linux via Snap

A Cofense destaca que:

“Embora o usuário possa agora estar usando seu dispositivo pessoal para acessar o phishing, ele ainda está na mentalidade ‘corporativa’, pois o e-mail original foi recebido em seu endereço de e-mail comercial.”

“Portanto, é altamente provável que a vítima insira suas credenciais de conta corporativa para tentar acessar esse ‘documento’.”

Os e-mails de phishing com código QR chegaram com êxito às caixas de entrada dos clientes da Cofense em ambientes corporativos em que o Symantec Messaging Gateway estava sendo executado, com as mensagens sendo marcadas como “Não é spam” pela solução de segurança.

Uma campanha de phishing quase idêntica foi detectada pelo VadeSecure durante o verão de 2016, hospedada em um site WordPress hackeado, visando vítimas francesas e vista ignorando “a grande maioria dos filtros de phishing, vírus, spam e malware porque não há um URL óbvio para os filtros para examinar a legitimidade”.

Essa é uma técnica bem conhecida usada pelos cibercriminosos para evitar filtros de phishing e soluções de segurança criadas para bloquear esses ataques antes que os e-mails maliciosos cheguem às caixas de entrada dos destinos.

Apelidado de QRishing, o método foi descrito em um estudo CyLab da Carnegie Mellon University de 2012 intitulado “QRishing: a suscetibilidade de usuários de smartphones a ataques de phishing com código QR”.

O estudo concluiu que:

“A facilidade com que tal ataque pode ser montado contra os smartphones atuais é particularmente preocupante, considerando o longo ciclo de atualização e o potencial de um invasor obter privilégios elevados no dispositivo”.

Um documento de 2017 também propôs uma possível defesa contra eles denominada QRCS (Quick Response Code Secure), que seria “uma solução eficiente e efetiva universal focada exclusivamente na autenticidade do originador e consequentemente na integridade do código QR usando assinaturas digitais”.

Infelizmente, como a Cofense descobriu, os vigaristas ainda estão empregando o QRishing para atacar suas vítimas, evitando qualquer controle de phishing instalado em seus computadores, migrando o ataque para dispositivos móveis menos protegidos.

O que está sendo falado no blog

- HPLIP 3.19.6 lançado com suporte a novos modelos de impressoras

- QRishing permitiu ignorar totalmente Controles de segurança de phishing

- Attunity expôs dados do Netflix, Ford, TD Bank e outros clientes

- Apenas 0.9% do smartphone P30 Pro da Huawei é fabricado nos EUA

- Linux Kodachi 6.1 lançado – Confira as novidades e baixe