O Debian e Ubuntu corrigiram o APT para evitar ataques Man-in-the-middle. A correção já está disponível e dever ser aplicada o mais breve possível, por todos os usuários.

- Como instalar o Metasploit Framework no Ubuntu e derivados

- Lightning Framework, um novo malware Linux que instala rootkits, backdoors

- Como instalar o gerenciador de tokens Nitrokey-app no Linux via Snap

Para entender melhor, o APT (Advanced Packaging Tool, ou em português, Ferramenta de Empacotamento Avançada) é um conjunto de ferramentas usadas pelo Debian e seus derivados, entre eles o Ubuntu, para administrar os pacotes .deb nos sistema, desde a instalação, atualização e remoção dos mesmos.

Já o man-in-the-middle (Homem no meio) é uma forma de ataque em que os dados trocados entre duas partes (por exemplo, você e o seu banco), são de alguma forma interceptados (daí o homem no meio), registrados e possivelmente alterados pelo atacante, sem que as vitimas percebam.

Debian e Ubuntu corrigiram o APT para evitar ataques Man-in-the-middle

O Projeto Debian e a Canonical lançaram pacotes APT com patches para todas as suas distribuições suportadas, para lidar com uma vulnerabilidade de segurança crítica que poderia permitir que atacantes remotos realizassem um ataque man-in-the-middle.

A vulnerabilidade de segurança foi descoberta por Max Justicz no pacote APT, o gerenciador de pacotes de alto nível usado pelos sistemas operacionais Debian, Ubuntu e qualquer outro derivado, oficial ou não oficial, como o Kubuntu, Lubuntu, Xubuntu, Ubuntu MATE e até mesmo o popular Linux Mint.

O problema pode permitir que um invasor remoto engane o APT para instalar pacotes maliciosos que sejam válidos, mas que poderiam ser usados para execução de código com privilégios administrativos (raiz) após a instalação para obter o controle da máquina vulnerável.

Mais detalhes estão disponíveis para leitura adicional no CVE-2019-3462.

De acordo com o aviso de segurança do Debian:

“O código que manipula redirecionamentos HTTP no método de transporte HTTP não limpa adequadamente os campos transmitidos pela rede. Essa vulnerabilidade pode ser usada por um invasor localizado como um intermediário entre o APT e um espelho para injetar conteúdo malicioso em a conexão HTTP “

Todos devem atualizar para evitar problemas

Todos os usuários Debian e Ubuntu, assim como os usuários de quaisquer derivativos usando o gerenciador de pacotes APT, devem atualizar suas instalações o mais rápido possível para as novas versões do APT que já estão disponíveis nos principais repositórios de software de suas distribuições Linux.

A Canonical lançou versões corrigidas do APT para o Ubuntu 18.10 (Cosmic Cuttlefish), o Ubuntu 18.04 LTS (Bionic Beaver), o Ubuntu 16.04 LTS (Xenial Xerus), o Ubuntu 14.04 LTS (Trusty Tahr) e o Ubuntu 12.04 ESM (Precise Pangolin).

Por outro lado, o Projeto Debian lançou pacotes APT com patches para a série “Stretch” do Debian 9.

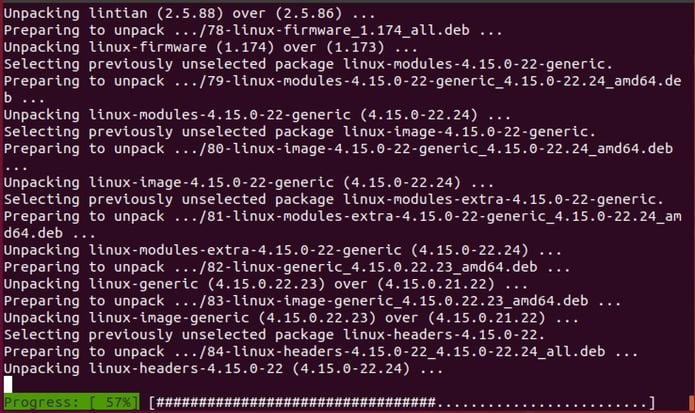

Uma atualização padrão do sistema (usando o comando abaixo) irá resolver o problema:

sudo apt update; sudo apt full-upgradeMas o Projeto Debian recomenda que você desabilite redirecionamentos no APT para evitar a exploração do processo de atualização usando os comandos abaixo.

apt -o Acquire::http::AllowRedirect=false updateapt -o Acquire::http::AllowRedirect=false upgradeSe você não puder atualizar o APT sem redirecionamentos, poderá baixar manualmente as versões do APT corrigidas no aviso de segurança.

O que está sendo falado no blog

- Debian e Ubuntu corrigiram o APT para evitar ataques Man-in-the-middle

- Wine 4.0 lançado com o suporte a Vulkan, Direct3D 12 e HiDPI no Android

- Fedora Remix for WSL já está disponível para download no Windows 10

- Como instalar o conjunto de ícones DamaDamas no Ubuntu e derivados

- Como instalar o aplicativo Sonos Controller Noson no Linux