Com um processo cada vez mais autentico, os sites de phishing agora usam chatbots para roubar credenciais de usuários.

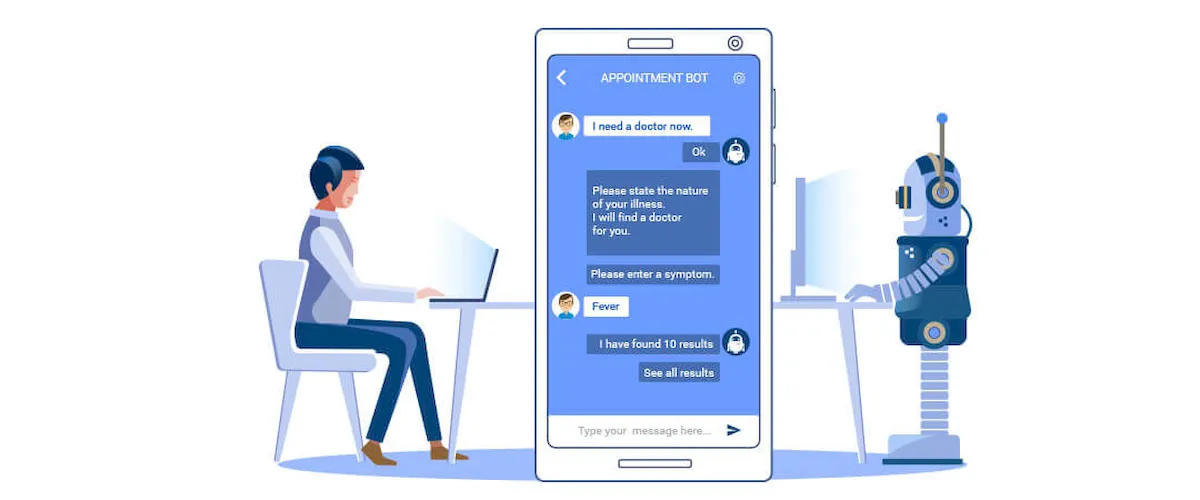

Os ataques de phishing agora estão usando chatbots automatizados para orientar os visitantes no processo de entrega de suas credenciais de login aos agentes de ameaças.

Sites de phishing agora usam chatbots para roubar credenciais

Essa abordagem automatiza o processo para os invasores e dá uma sensação de legitimidade aos visitantes dos sites maliciosos, pois os chatbots são comumente encontrados em sites de marcas legítimas.

Esse novo desenvolvimento em ataques de phishing foi descoberto por pesquisadores da Trustwave, que compartilharam o relatório com o site Bleeping Computer antes da publicação.

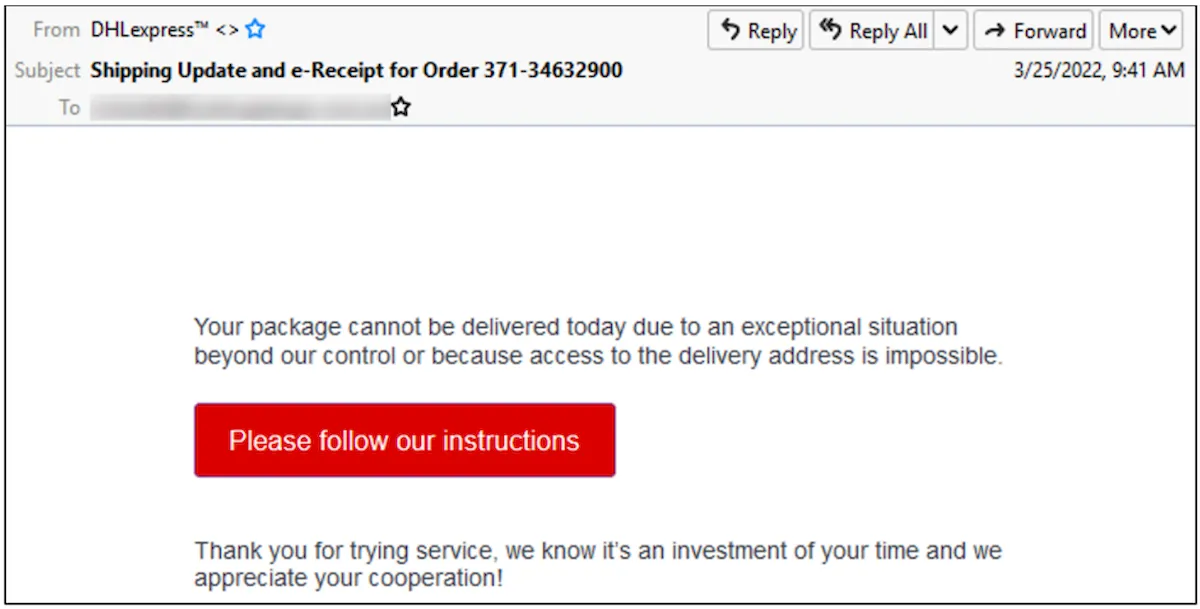

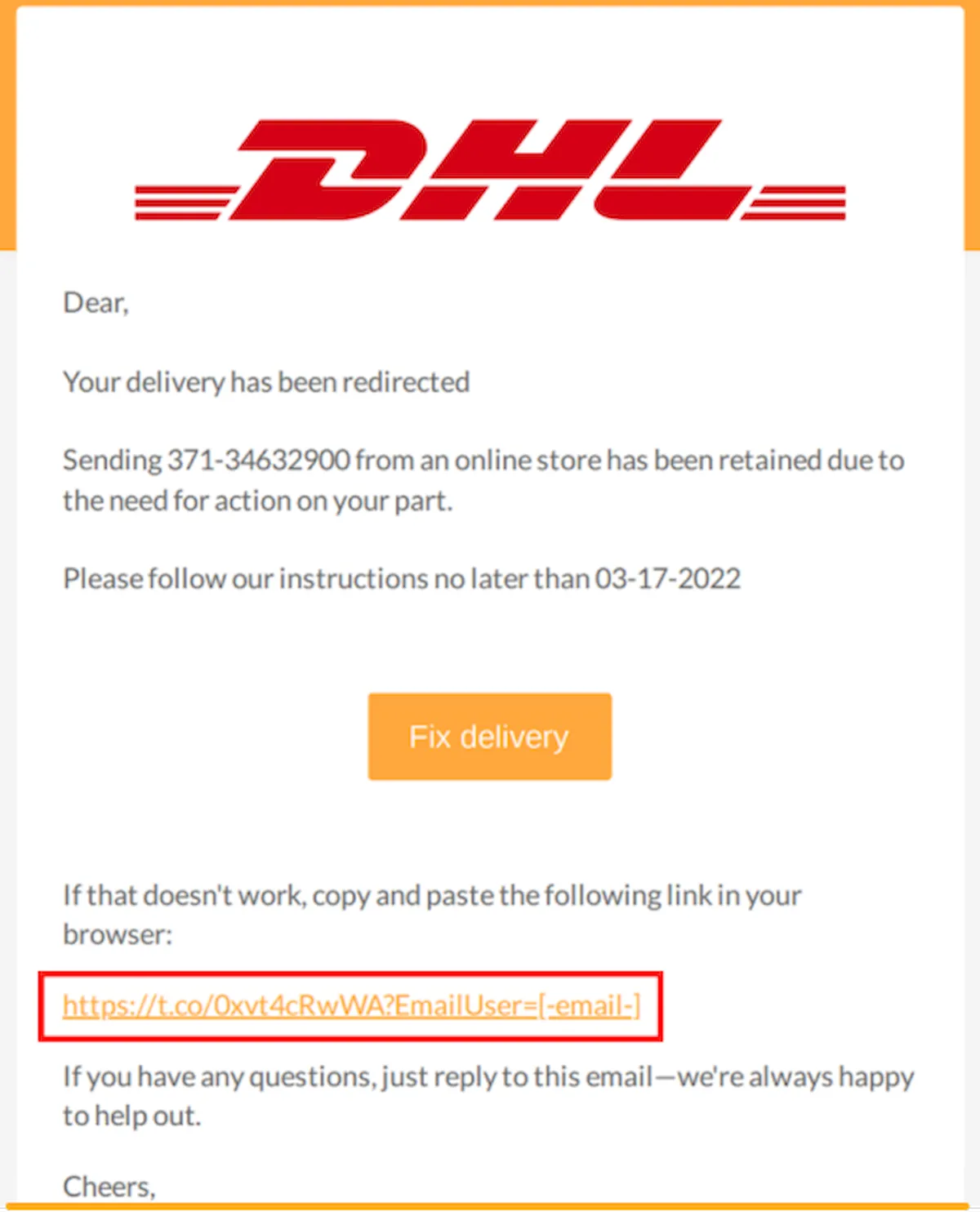

O processo de phishing começa com um e-mail alegando conter informações sobre a entrega de um pacote, disfarçado de marca de remessa DHL.

Clicar no botão “Siga nossas instruções” no e-mail carrega um arquivo PDF que contém links para o site de phishing. Os agentes de ameaças exibem os links de phishing no documento PDF para contornar o software de segurança de e-mail.

No entanto, o botão de URL (ou o link) no PDF leva a vítima a um site de phishing (dhiparcel-management[.]support-livechat[.]24mhd[.]com) onde deve resolver problemas que fazem com que um pacote seja ser não entregue.

É aqui que o chatbot assume o controle.

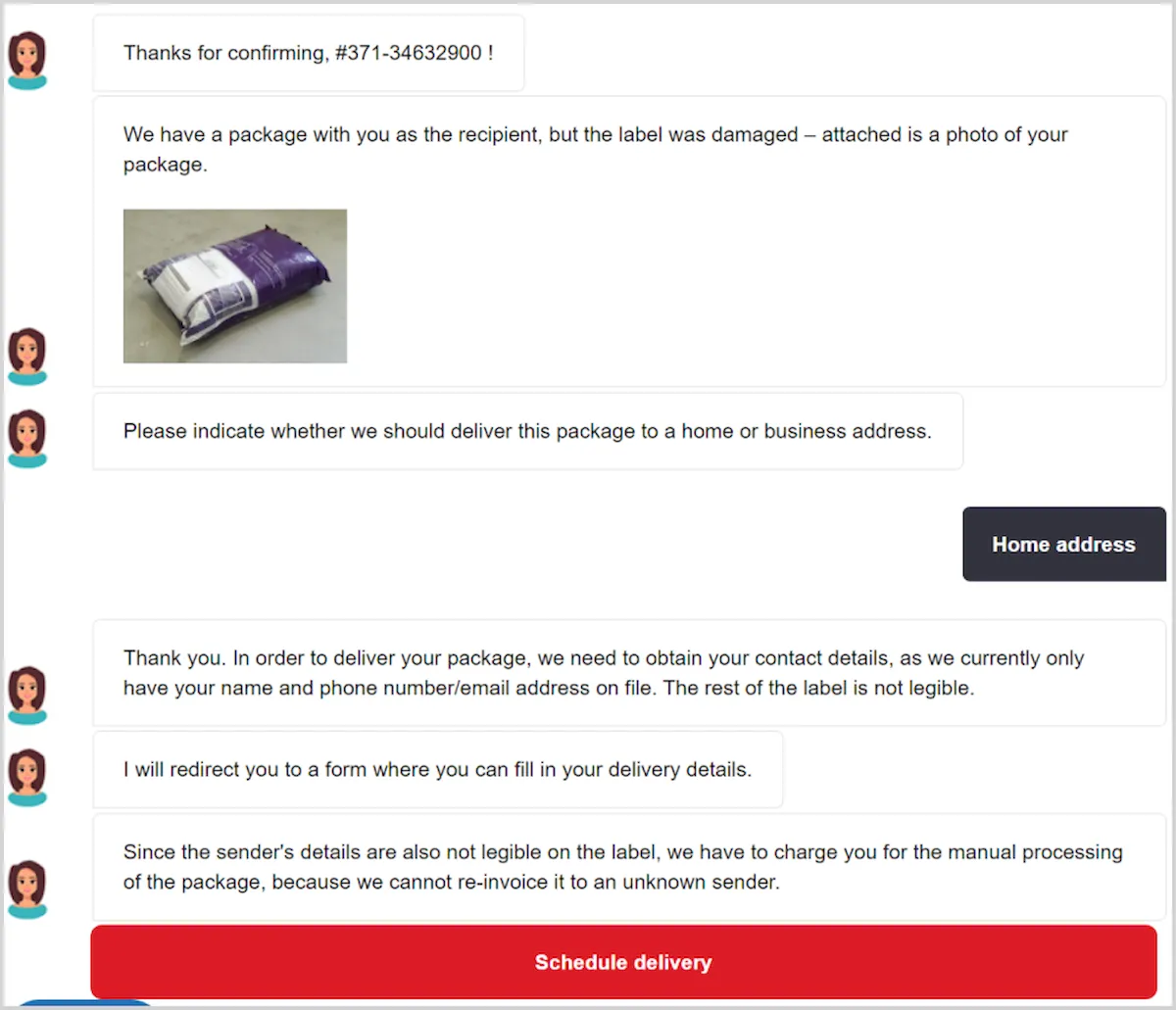

Quando a página de phishing é carregada, os visitantes são recebidos com um bate-papo na web explicando por que o pacote não pôde ser entregue em vez de receber um formulário de login falso comumente usado para roubar credenciais.

Este webchat explica que a etiqueta do pacote foi danificada, impedindo sua entrega. O webchat também exibe uma foto do suposto pacote para adicionar mais legitimidade ao golpe.

Este assistente virtual oferece respostas pré-definidas para o visitante, pelo que a conversa é fixa, conduzindo sempre à apresentação de uma fotografia da alegada embalagem com etiqueta danificada.

Devido a esse problema, o chatbot solicita que a vítima forneça seus dados pessoais, como endereço residencial ou comercial, nome completo, número de telefone etc.

Depois disso, a entrega é supostamente agendada, e uma falsa etapa de CAPTCHA é exibida para atuar como mais um falso envio de legitimidade para a página de phishing.

Em seguida, a vítima é redirecionada para uma página de phishing que exige a inserção de credenciais da conta DHL e, finalmente, leva a uma etapa de pagamento, supostamente para cobrir os custos de envio.

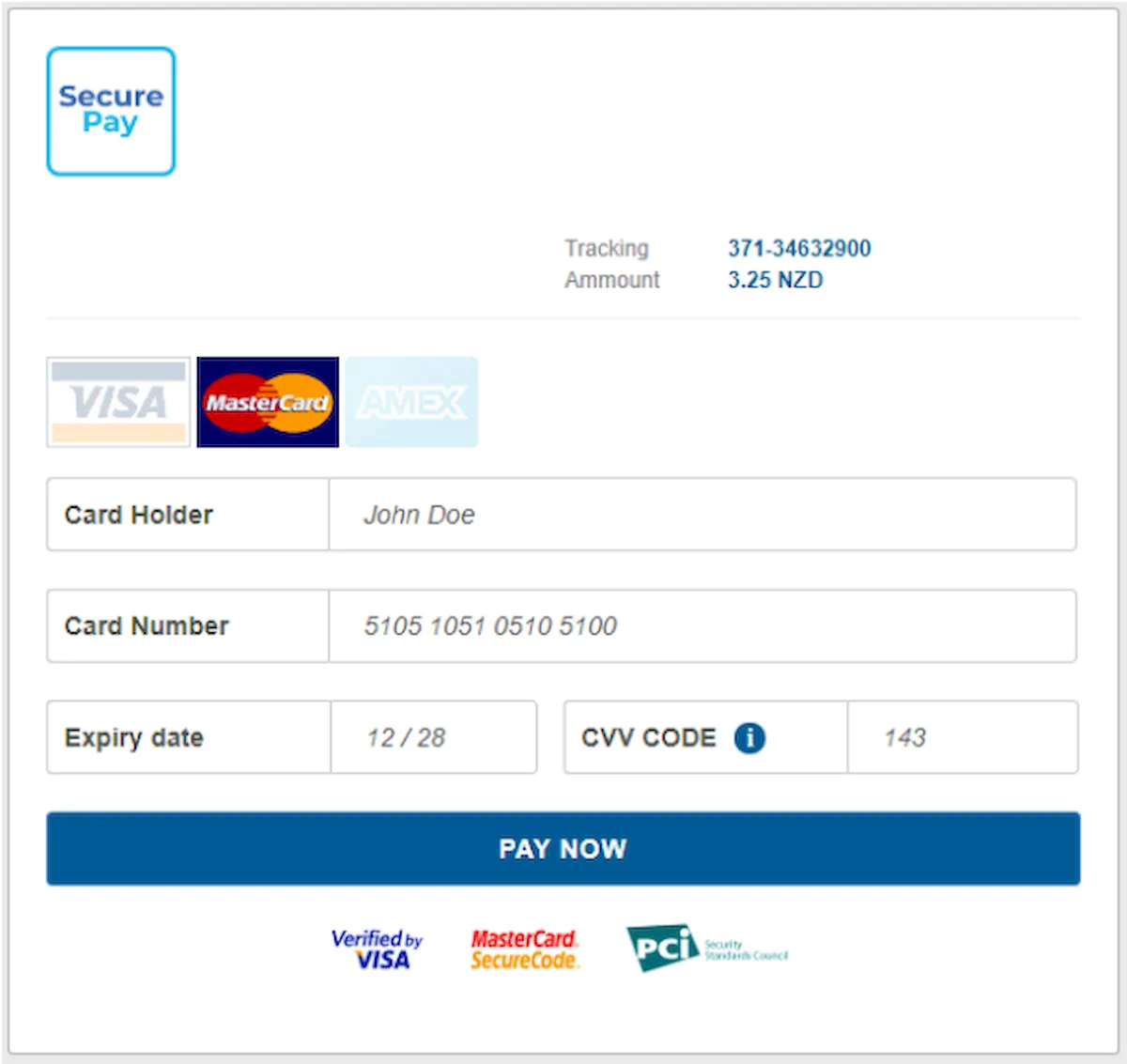

A página final “Pagamento Seguro” contém os campos típicos de pagamento com cartão de crédito, incluindo nome do titular do cartão, número do cartão, data de validade e código CVV.

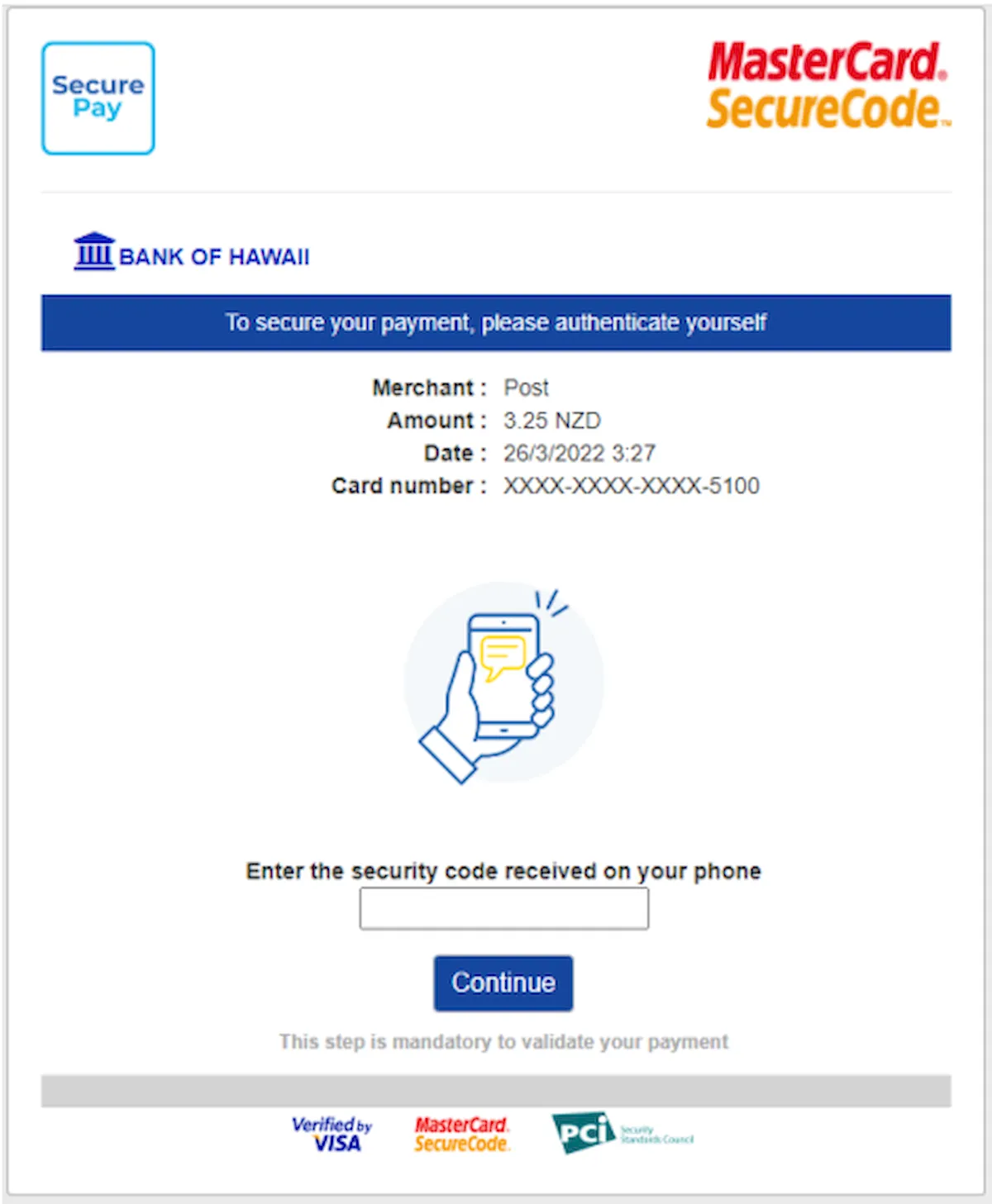

Quando os detalhes são inseridos e o botão “Pagar agora” é clicado, a vítima recebe uma senha de uso único (OTP) no número de celular fornecido via SMS, o que aumenta a sensação de legitimidade.

Os analistas da Trustwave testaram a inserção de caracteres aleatórios e o sistema retornou um erro sobre um código de segurança inválido, portanto a implementação da verificação OTP é real.

Se o código correto for inserido, a página falsa exibirá um “Obrigado!” mensagem e confirma que o envio foi recebido.

Os atores de ameaças estão usando cada vez mais mecanismos geralmente encontrados em sites reais, como CAPTCHAs, OTPs e agora até chatbots, dificultando que as vítimas identifiquem tentativas de roubar suas informações.

Isso exige maior vigilância ao receber comunicações não solicitadas que solicitam sua ação imediata, especialmente se essas mensagens contiverem botões incorporados e links de URL.

Se a DHL ou qualquer outro serviço de envio exigir sua ação, você deve sempre abrir o site real em uma nova guia do navegador, em vez de clicar nos links fornecidos.

Em seguida, faça login na sua conta na plataforma confiável e verifique se há itens ou alertas pendentes. Como alternativa, entre em contato você mesmo com um agente de suporte ao cliente.

Como sempre, a melhor maneira de identificar uma página de phishing é examinar o URL do site. Se parecer suspeito ou não corresponder ao domínio legítimo, não insira nenhuma informação pessoal na página.

Nesse caso, o URL da DHL falsificado termina com o domínio “24mhd.com”, que claramente não é o site da DHL e é um sinal claro de uma tentativa de phishing.